| 「想定外」を想定した新たなセキュリティ 見えない脅威に対抗! トレンドマイクロの出口対策 2011/10/7 |

原 近年、脅威はとても見えにくくなっています。昔は、自己顕示や面白半分といった理由でウイルスが作られていたのが、金銭目的に変わってきました。このように目的が変わった結果、マルウェア、ウイルスの動きも変わってきていて、いかに見えにくくするかに力を注ぐようになっています。

中でも対策が難しいのが、「標的型攻撃」といわれるものです。ウイルスとして広くまかれるものならば、1つ検体を捕らえて対応すればほかも同様に防ぐことができるのですが、これは特定の企業、団体を狙います。後出しじゃんけんのような形で、攻撃者は検出されないことを確認した上でウイルスを送るという形を取るので、なかなか対応が難しいのです。

トレンドマイクロで警告した、東日本大震災に便乗したターゲット型攻撃もまさにそれに該当するものです。標的型攻撃のメールを受信した人が添付ファイルを開くと、気付かないうちに感染してしまいます。気付かれないように、何か画面に表示するわけでもなく、システム負荷を上げるわけでもなく、ネットワークの帯域も増やさないよう、何かを送り続けるわけでもありません。なかなか見えにくくなっているのです。

図1 東日本大震災に便乗した攻撃で用いられたメール

舘野 感染した後はステルス型というか、あまり表に出てこない感じになるわけですね。そこでどんどんシステムの奥深く入っていくと。

原 そうですね。基本的に最近の攻撃は脆弱性を使うものが多いんですが、その理由は、やはりユーザーに気付かれにくいことです。添付ファイルを開くとダミーのドキュメントが開くので、「ちょっとおかしいな」と思う程度で、ウイルスに感染したと気付けるユーザーはなかなかいないでしょう。

最近は、企業でもコンシューマーでもセキュリティリテラシーが徐々に上がってきて、メールに実行ファイルが付いていると、「これは大丈夫なのかな」と不審に思うところまで高まっていると思います。けれど、PDFやWordやExcelなどの添付ファイルが「会議資料です」などと付いていた場合、開くのを思い止まるかというと、まだハードルが高いように思います。実際のメールのやりとりを見ても、実行ファイルを添付することは稀ですが、WordやExcelファイルの添付は一般的な話です。

|

| トレンドマイクロ リージョナルトレンドラボ 課長 原良輔氏 |

舘野 しかもメールの文面は、決して不自然ではありませんよね。特に、今回報告のあった災害情報であれば、不審に思わない方もいるでしょう。これだけ攻撃が巧妙なものになってくると、防御はなかなか難しくなりますね。

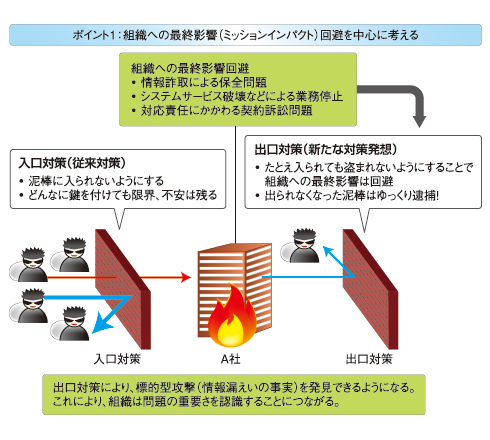

原 はい。これまでのセキュリティの考え方は、外から入ってくるものをいかに防ぐかという「入口対策」に集中していました。この結果、ファイアウォールやウイルス対策ソフトによる多層的な防御というものがある程度浸透してきたと思いますが、その対策だけではなかなか守りきれないのが現状です。

館野 昨今、不正アクセスの事例が非常に多く話題になっています。弊社でもそういった事例を基に、どういった企業が被害に遭っているかを分析していますが、すでに多層的な対策を実施しているであろう企業も相次いで被害に遭っているのが実情です。

原 もちろん、入口対策が不要ということではまったくありません。そこも引き続き重要です。その上で、出口対策もバランスよく取り入れていくことが大事だと思っています。入口対策でできることと出口対策でできることを把握し、全体を見て、バランスがきちんと取れているか考えることが必要ではないでしょうか。

舘野 原発事故にしても、起こらないとことを前提に考えていて、起こったときにどうするかまったく考えられていませんでした。それと同じく、水際の壁を高くすることでかえって安心してしまって、出口対策であったり、重要データの盗難やシステムダウンといった実際の企業活動にかかわるリスクが軽視されている部分があります。そこは非常に問題ですよね。

原 まさに防波堤の高さと同じ話だと思うんですね。入口対策をどれぐらいにすればいいのかという議論も必要ですが、それを超えてくる脅威は0%にはなりません。その後どうすればいいのか、も含めて考えなくてはいけません。

|

| ITR シニア・アナリスト 舘野真人氏 |

舘野 アプリケーションの脆弱性を狙う攻撃の件数がこれだけ多いと、すべてのアプリケーションについてアップデートするといった作業は、情報システム部としては限界の部分もあります。

原 そうですね。脆弱性管理も重要なポイントですけれど、導入しているアプリケ―ションが多いので管理しきれないという話も聞きます。そもそも、今回の震災便乗攻撃で使われたのは、ゼロデイ脆弱性を使ったものなんです。そうなると、パッチを当てるだけでは対策が難しいところがあるので、仮想パッチやほかのソリューションの検討も必要になると思います。

舘野 こういう形の攻撃がある以上、入口で努力していても、入り込まれる可能性はゼロにはならないんだということを明確に認識しなくてはなりませんね。

原 そうですね。入口を多層的に防御していくことは必要ですけれども、すり抜けた後、感染した後どう対処していくかというのが、出口対策となります。

出口対策では、たとえウイルスに感染しても、最低限外に情報を持ち出させないようにしたり、不審な動きを捕捉して遮断したりといったことを行います。ウイルスはプログラムですので、感染すると外に情報を出そうとします。そういうときのネットワークの動きはやはり隠せなかったりするのです。また、ファイルを改ざんすれば、システムに変更が発生します。やはり隠せないポイントというものがあるんですね。そこをきちんとモニタリングし、早期に発見して対処するというのが、出口対策のポイントになってきます。この出口対策の重要性については、弊社だけではなく、IPA(独立行政法人 情報処理推進機構)も訴えています。

図2 組織への重大な被害を回避する方策(出典:『新しいタイプの攻撃』の対策に向けた設計・運用ガイド)

トレンドマイクロも「Trend Micro Threat Management Solution(以下TMS)」というネットワークをモニタリングするソリューションを提供しています。標的型攻撃でよく使われる手法が、バックドアという裏口を開ける不正プログラムを入れて、後からコマンドを受け取って活動する方法です。その指令を受けたり、送ったりするときに、ネットワークに不審なパケットが発生します。それをきちんとTMSでモニタリングし、何かおかしな動きがあるぞ、と感染源特定につなげることができます。

舘野 TMSは発見するだけではなく、最終的な駆除をするところまで面倒を見るサービスでしょうか?

原 基本的には不審な動きを検出してお知らせするところまでをカバーします。ご要望によっては、システム的に自動的に切り離したり、駆除したり、大規模感染を起こしてしまったときにオンサイトで火消しをするようなオプションも用意しています。

舘野 例えば、ログ管理についても、ほとんどの企業は「ログの保管はしている」と答えますが、その分析までは行っていません。そういう意味では、企業の間ではまだ、情報を活用してセキュリティを強化するという意識が足りないように感じます。

原 おっしゃるとおりですね。ログはすごく膨大な量になります。一口にネットワークを流れるパケットを見るといっても、どうやってそれを見るのかとか、どうやって予兆を把握するのかといった課題があります。TMSでは、製品だけでなくモニタリングサービスも組み合わせて提供するところが付加価値です。膨大なログ情報を専門家がきちんと分析し、出口対策の運用面でのハードルを下げることができると思っています。

舘野 TMSは、プロフェッショナルの目で見るということ、加えて、トレンドマイクロとしてグローバルなウイルス、マルウェアの最新の動向を把握し、なおかつ国内に拠点があってスタッフが常駐していることが特徴ですね。外資系ベンダにはない、より日本に合わせた対策が打てますね。

原 トレンドマイクロでは、マルウェアに関するノウハウをずっと培ってきました。不正プログラムやバックドアがどういう通信をするのかに関するナレッジがあるんですね。「このバックドアはこういう通信をするから、こういう対策をしよう」と考え、疑わしい挙動の把握につなげていけることが強みだと思います。

また、トレンドマイクロのモニタリングセンターで得られた知見を、脅威の全体像を見る際に大きく活用しています。マルウェアの分析だけでは、そのプログラム単体がどういった動きをしているかは分かっても、どういった経緯で侵入してきたのか、つながりまでは分かりにくい部分があります。モニタリングセンターの情報と突き合わせることで、総合的な、不正アクセス全体の動向を把握できます。

舘野 最近、グローバル展開を考え、それに合わせてセキュリティを見直そうと考えている企業が多いのですが、残念ながら日本のベンダやシステムインテグレータは、どうしても物売り、アプライアンス売りに終始し、ポイントソリューションに終わっている印象を受けています。本来ならば、根拠となるデータを示し、それを中心にコミュニケーションするような形態が望ましいのですが……そういった意味で、御社のサービスに期待したいですね。今後は、日本におけるプロフェッショナルサービスはさらに拡充していく方向でしょうか?

原 もちろん伸ばしていく方向です。脅威は非常に複雑化していて、企業の管理者だけではなかなか対応が難しくなってきました。そこを、セキュリティに特化したプロフェッショナルのエンジニアが支援して、全体としてどういう対応が必要かをアドバイスしていくことが、世の中の状況を見ても求められていると思います。

舘野 日々、製品分析を行っていて面白いなと思うのが、トレンドマイクロの製品は日本の組織特有の要件がきめ細かく機能に反映されているということです。そうした思想は、プロフェッショナルサービスにも受け継がれているのですか?

原 そうですね。そもそも、標的型攻撃は地域や攻撃対象に特化したものです。ですから、標的型攻撃がどのような形で行われているかの情報を収集できるリージョンにラボがあることも強みだと思います。ラボがグローバルに1つだけですと、地域ごとに、標的型攻撃にどういった特徴があるか把握するのが非常に困難です。その点、各企業にプロフェッショナルサービスエンジニアが付いていて、そこで得られた情報と連携し、標的型攻撃が全体として増えているか減っているか、全体の傾向を把握、分析できる強みがあると思います。

舘野 これからスマートフォンやタブレット端末が普及してくると、企業の中でも、いわゆるWindows PCだけでなく、Android™ やiOSも含めてマルチデバイス化が進み、サーバに対するアクセスの仕方も多様化しますよね。そういった意味で、TMSのようなサービスがより重視されると思います。

原 いままでは企業内ネットワークと外の間に境界線がありましたが、クラウドの普及に伴い見えなくなっていくでしょう。そこでデータをどう守るかを考えると、やはり、流れるネットワークをきっちりモニタリングし、監視していかなくてはいけません。それも、中に入ってくるものだけでなく、外に出ていくものも見ていかなくてはならないと思います。

舘野 これからは、ネットワークに100%まったく異物を入れないということは不可能です。ということは、来たものをどう処理するか、どういうふうに被害を最小限に食い止めるかという発想が必要になります。その観点から、ネットワークの監視は重要なソリューションですね。

原 そうですね。セキュリティ製品を運用しながら、どういった形でナレッジを活用していくかがポイントです。その意味でTMSは、構成する製品や機能だけではなく、その後ろにいる「人」が大きな財産、価値だと思います。

| ※ AndroidはGoogle Inc.の商標です。 |

|

|

提供:トレンドマイクロ株式会社

アイティメディア営業企画

制作:@IT 編集部

掲載内容有効期限:2011年11月6日

|

| トレンドマイクロ | |

| Trend Micro Threat Management Solution | |

| 「標的型攻撃」対策ソリューション | |

| IPA:『新しいタイプの攻撃』の対策に向けた設計・運用ガイド」を公開 |

| トレンドマイクロ、未知のマルウェアの検出サービスを強化(@ITNews) | |

| 「対策してるのにウイルス感染」の解消にはモニタリングを(@ITNews) | |

| 「疑わしき」を検出する、トレンドマイクロが内部脅威向けの新製品(@ITNews) |