新しい働き方にはSASEベースの新しいネットワークとセキュリティ構成を――VMwareの新たな提案:ニューノーマル時代に既存環境ではもう限界?

クラウド移行の加速、新型コロナウイルス感染症対策として急速に広まったテレワーク。従業員が働く場所も、アプリやデータの置き場所も変化したが、既存のシステム構成では限界が見えつつある。その解決の鍵となるのが「SASE」だ。

見直しの機運が高まる既存のネットワーク/セキュリティ

企業のITシステムは長年にわたって、本社オフィスはもちろん、WAN回線で接続された支店や工場、営業所のトラフィックもいったんデータセンターに集約し、業務アプリケーションに接続する形を取ってきた。インターネットへの接続もその延長で、境界部分にプロキシサーバやセキュリティゲートウェイを設置し、制御をかけた上でアクセスを許可してきた。

これは、働く場所とシステムの物理的な位置が一致していた時代には分かりやすい、シンプルな構成だったといえるだろう。

だが、オンプレミスからクラウドへの移行、そして新型コロナウイルス感染症(COVID-19)対策として急激に高まったテレワーク需要によって、従業員が働く場所も、アプリケーションやデータの置き場所も変化した。これに伴い「ほとんどの企業で、ネットワークとセキュリティの構成をいま一度見直そうという機運が高まっている」と、ヴイエムウェアの林超逸氏(マーケティング本部 ソリューションプロダクト マーケティングマネージャー)は指摘する。

その解決の糸口となるのが、クラウドを前提としたネットワーク/セキュリティを実現する「SASE」(Secure Access Service Edge)という考え方だ。

いずれ限界を迎える既存のネットワーク/セキュリティ構成

例外的に許可していたときとは異なり、新型コロナウイルスの感染拡大による影響を受けたこの1年において、全社的にテレワークを導入し、VPN(仮想プライベートネットワーク)経由で自社システムにアクセスしたり、「Zoom」をはじめとするWeb会議システムを使い始めたりする企業が増加した。いわゆる「ニューノーマル」が働き方にも影響を及ぼし始めている。

このようにしてオンプレミスの本社/データセンターと拠点を結ぶWAN回線、そしてデータセンターからインターネットやクラウドを結ぶ回線を流れるトラフィックが急増した結果、「回線が重くてアプリケーションのパフォーマンスが落ち、業務に支障が出てしまう」「Web会議の音声が途切れてしまう」といった課題を抱える企業が増加してきている。通信コストが増加する一方で、ユーザーエクスペリエンスが低下してしまっているのだ。

ヴイエムウェアの大平伸一氏(ネットワーク&セキュリティ事業部 ネットワーク&セキュリティ技術統括部 統括部長)によると、こうしたネットワークのパフォーマンス問題は、実はテレワークが急増する以前から徐々に浮上していたという。

「『Windows 10』は、それ以前のWindowsに比べて、1台当たりが消費するセッション数が圧倒的に増えている。このため、ネットワーク帯域に余裕があってもセッション数が上限に達し、プロキシサーバやファイアウォール、VPN機器の増強を余儀なくされた結果、企業の過剰なコスト増につながっている」(大平氏)

たとえこの先感染症が収束し、オフィスで業務を遂行するスタイルに戻ったとしても、本社やデータセンターとインターネットをつなぐ回線が徐々に食いつぶされつつある問題は残るだろう。Windows 10の定期アップデートだけでなく、「Microsoft 365」といったSaaS(Software as a Service)の利用が拡大すれば、帯域もセッション数もさらに圧迫されることになる。たとえ回線を増強しても、新たなクラウドサービスを利用すればまた帯域が不足するといった具合に、終わりのない投資になる恐れがあるのだ。

もう一つ、深刻な問題がある。リモートからアクセスしてくる端末のセキュリティだ。「従来型の構成では、ファイアウォールやIDS(不正侵入検知システム)/IPS(不正侵入防止システム)をインターネットとの境界に置き、外側の危険なネットワークから内側を守っていた。しかし、従業員の働く場所がオフィスの外側になったことで、この境界型防御が意味をなさなくなってきている」(大平氏)。ニューノーマルな時代には、ネットワーク面はもちろん、セキュリティ面から見ても、従来のアーキテクチャのままではいられないことは明白だ。

グローバルな足回りをベースにSASEに必要な機能を包括的に提供

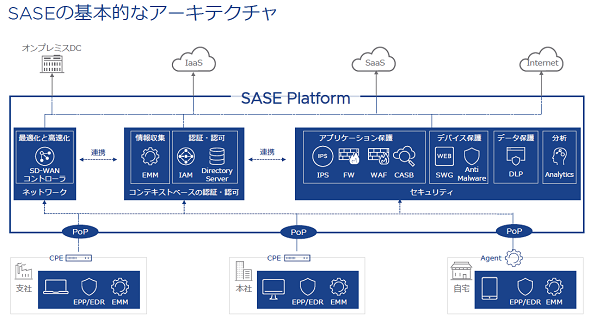

こうした課題への“解”として注目を集めているのが、Gartnerが提唱したSASEというコンセプトだ。クラウドベースでネットワークをサービスとして柔軟に提供する「SD-WAN」の他、従来のVPNに代わる「ゼロトラストネットワークアクセス」(ZTNA)やクラウド型のプロキシサービス「セキュアウェブゲートウェイ」(SWG)、クラウドへのアクセスを可視化し制御する「Cloud Access Security Broker」(CASB)、ゼロトラストセキュリティといった概念を包括したソリューション群だ。

「Any Cloud, Any Application, Any Device」というビジョンを掲げ、あらゆるユーザーやデバイスが場所を問わず、あらゆるクラウドやアプリケーションを利用できる環境の実現を目指してきたVMwareでも、独自のSASEプラットフォームを提供する準備を進めている。

「あらゆる場所から、あらゆるクラウドを利用するには、ネットワークはキャリア回線やMPLS(Multi-Protocol Label Switching)など下層のネットワークを問わず、オーバーレイで柔軟に、クラウドライクに変わらなければいけないし、PCはもちろん、スマートフォンやルーター、IoT(モノのインターネット)に至るまで、セキュリティをサービスとして保証しなければならない」(大平氏)

VMwareではこれまでも「ソフトウェアベース」という強みを生かし、SD-WANをはじめとするさまざまなソリューションを提供してきた。そしてSASEが求められるようになった現在、SD-WANをはじめとする既存ソリューションを生かして「Network as a Service」と「Security as a Service」を実現する「VMware SASE」を発表している。「VMware SASEは、ネットワーク通信の最適化とゼロトラストセキュリティによる保護をエッジの各拠点に実現するアーキテクチャ」と大平氏は説明する。

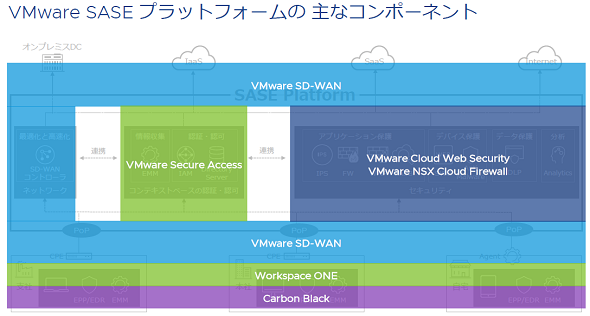

VMware SASEは、VMware SD-WANやVMware Secure Access、VMware NSX Cloud Firewallなどのクラウドのネットワーク/セキュリティをインターネット上のPoP(接続拠点)提供する(出典:ヴイエムウェア)《クリックで拡大》

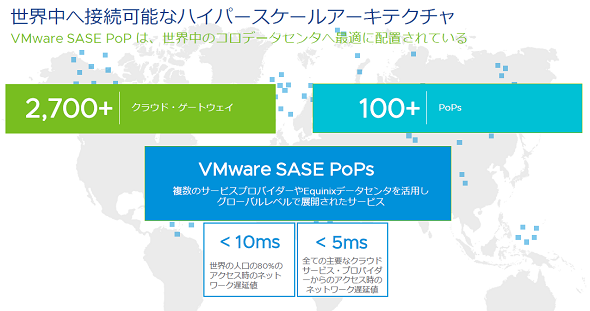

VMware SASEは、これまでVMwareがSD-WANで培ってきたクラウドゲートウェイや足回りを生かしていることが特長だ。VMwareでは既に全世界に2700以上のクラウドゲートウェイ、100カ所以上の「VMware SASE PoP」(Point of Presence:接続拠点)を展開している。自社に近い場所からPoPにアクセスし、背後のクラウドサービスと接続することで、遅延の少ない、つまりストレスの少ないアクセスを可能にする。

VMware SASEのもう一つの特長は、SASEに必要な機能を包括的に提供できることだ。インテリジェンスベースのデジタルワークスペースプラットフォームを提供する「VMware Workspace ONE」によって、ゼロトラストセキュリティモデルに基づくアクセス管理機能を提供する他、在宅勤務やテレワークからのリモートアクセス機能をクラウドベースで提供する「VMware Secure Access」といったコンポーネントも含まれている。しかも、一連の機能は、SD-WANオーケストレータから一元的に運用管理できる。

さらに、エンドポイントセキュリティとEDR(Endpoint Detection and Response)機能を提供する「VMware Carbon Black」と連携することで、アクセスしてきたユーザーや場所だけでなく、マルウェアに感染していないかどうかといったデバイスの状態に基づいたきめ細かいアクセス制御を実現できることもポイントだ。

内から外へのトラフィックだけでなく内部通信にもセキュリティを適用

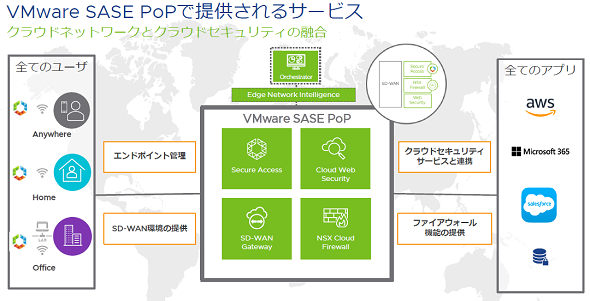

VMwareでは前述の機能に加え、企業から外部に向けた通信のセキュリティをチェックする「VMware Cloud Web Security」と、シングルテナントとマルチテナントの両方の展開オプションで、クラウドで提供されるFirewall as a Serviceを実現する「NSX Firewall as a Service」を新たに提供予定である。

VMware Cloud Web Securityは、パートナーシップを結んだMenlo Securityのテクノロジーを生かしながら、ブラウザ分離によるアンチマルウェアやURLフィルタリング、CASBといったセキュリティ機能をクラウドベースで提供する。

VMware SASEプラットフォーム向けのNSX Firewall as a Serviceは、「VMware NSX Firewall」が提供するファイアウォールの機能やIDS/IPS、NDR(Network Detection Response)といった機能を内部間トラフィックに適用するものだ。

「通常のリモートアクセスでは、VPNアクセス時に認証・認可は行っても、そこを流れるトラフィックまでは制御しない。しかし、NSX Firewallの技術をベースとしたNSX Firewall as a Serviceを用いることで、VPN経由でWANを流れるトラフィックや拠点間の通信、いわゆる『East-West』トラフィックも検証し、制御する点が非常にユニークだ」(大平氏)

これは、最近の巧妙なサイバー攻撃対策として特に有効だ。近年のサイバー攻撃者は、境界のゲートウェイよりも、エンドポイントを狙ってくる。ひとたびマルウェアが侵入すると、端末を足掛かりにして数カ月単位の時間をかけて社内を探索し、侵害範囲を広げ、重要な情報を盗み取っていく。

大平氏は「こうした内部探索の動きは分かりやすいが、見つけられないことが多い。なぜかというと、そもそも監視していないからだ」と指摘し、VMware NSX Firewallで内部間トラフィックを監視することで侵害に早期に気が付いて、情報漏えいや破壊などを防ぐことができるとした。

大きく変化した「働く環境」に、これまで以上の柔軟性と拡張性を提供

VMware SASEの重要なコンポーネントである「VMware SD-WAN」は、既にグローバルで幅広い業界に対する導入実績がある。

ある海外の保険会社では、在宅勤務やテレワークを行う従業員に安定したネットワーク環境を提供するためにVMware SD-WANを採用した。わずか1カ月で5000サイトに対しSD-WANエッジを展開した。話はそれだけでは終わらない。2020年に入って新型コロナウイルスの感染拡大による影響が広がり、在宅勤務をさらに拡大しなければならなくなった際には、たった10営業日で新たに約9000台のSD-WANエッジを展開し、パフォーマンスとセキュリティを保証して業務を継続できるようにしたとのことだ。

この事例からも、ソフトウェアベースのVMware SD-WANの展開がいかに容易であり、クラウドならではのメリットが生かせるかが分かるだろう。こうしたSD-WAN分野での実績も相まって、多くの企業がVMware SASEに注目し始めているという。

今後、VMwareではVMware SASEを拡充し続けていく計画だ。引き続きPoPを増強し、日本リージョンでも今後提供する予定となっている。

将来的にはVMware SASEを、主要なクラウドサービスにまたがる「マルチクラウドインターコネクト基盤」へと成長させる方針だ。単にVMware SASEのPoPを介してネットワークを接続するだけでなく、そこを流れるトラフィックにマルウェアが潜んでいないかどうか、ポリシーに反する不適切なアクセスがないかどうかといったセキュリティチェックを実施し、安全に利用できるようにする。ゆくゆくはPoP間の相互接続も実現し、キャリア回線に縛られないワールドワイドなNetwork as a Serviceの実現も視野に入れている。

「感染症の影響を背景に、従業員の働く場所が多様化、分散化した。この状況で新たに求められているアプリケーションやデータ、ユーザー間の連携と保護といった要件を満たすために、VMware SASEはクラウドベースのネットワーク、クラウドベースのセキュリティ、ゼロトラストセキュリティなどと統合する形で柔軟性、俊敏性、そして拡張性を提供していく。そして、あらゆる環境で従業員の支援に最適なプラットフォームを提供することを目指していく」(林氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連リンク

提供:ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年3月2日