一筋縄ではいかない「サプライチェーン攻撃」、専門家が語る4つの分類と対策:@IT読者調査を基に解説

関連企業が攻撃されたり、ソフトウェアサプライチェーンの弱い部分が突かれたりする「サプライチェーン攻撃」が問題となっている昨今、企業はどんな対策を講じるべきなのか。サプライチェーン攻撃をはじめ、サイバーセキュリティ全般のコンサルティングを手掛けるニュートン・コンサルティングの内海良氏に話を聞いた。

最近、報道でも見掛けることが増えた「サプライチェーン攻撃」は、IPA(情報処理推進機構)が毎年発表しているサイバーセキュリティの10大脅威にも、「サプライチェーンの弱点を悪用した攻撃」として、ここ数年ランクインを続けており、2022年も順位を上げている。企業にとって大きな問題としての意識が高まっていることは間違いない。

「サプライチェーン攻撃」とは何か。企業はどんな対策を講じるべきなのか。サプライチェーン攻撃など、サイバーセキュリティに関するコンサルティングサービスを提供しているニュートン・コンサルティングで、執行役員兼CISO(最高情報セキュリティ責任者)、プリンシパルコンサルタントを務める内海良氏に話を聞いた。

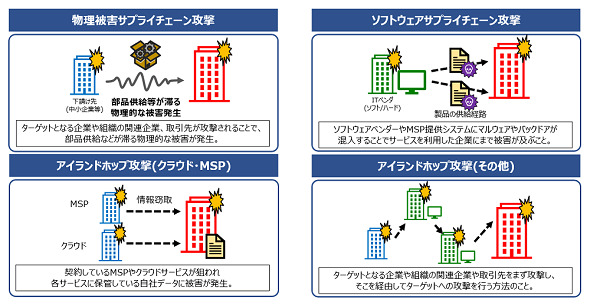

現在の日本で「サプライチェーン攻撃」のひと言で扱われるサイバー攻撃は、示す範囲が幅広く定義が定まっていない。ニュートン・コンサルティングでは、4つのパターンに分類している。

最もイメージしやすいのが、製造業でいう「サプライチェーン」そのものが機能しなくなることを狙う攻撃。大企業の下請け先などの小さな企業がサイバー攻撃を受けることで、その企業が製造している部品の出荷ができなくなるという物理的な被害を与えるものだ(図の左上)。日本でも大手自動車メーカーの系列企業が攻撃され、生産が止まった事件は、多くの日本企業がサプライチェーン攻撃を意識するきっかけになった。

図の下の2つは、どちらも「アイランドホップ攻撃」という。「クラウド・MSP」の方は、企業が契約しているクラウドサービスやMSP(マネージドサービスプロバイダー)などが攻撃され、そこに保存しているデータが破壊されたり、盗まれたりする。「その他」は、ターゲット企業の取引先が侵入口として狙われ、幾つかの取引先を経由してターゲット企業にたどり着くものだ。

大きく異なるのが、「ソフトウェアサプライチェーン攻撃」だ(図の右上)。ソフトウェアを開発して本番環境にデプロイし、ユーザーに届けるまでの一連の流れ、工程は「ソフトウェアサプライチェーン」という。そのソフトウェアサプライチェーンのどこかで、マルウェアや、バックドアとなるコード、モジュール、パッケージなどが組み込まれてしまうのが、「ソフトウェアサプライチェーン攻撃」だ。実例では、「SolarWinds」への攻撃が記憶に新しい。当然、ソフトウェアのユーザーが多いほど、被害の規模も大きくなる。

この4つが現在の日本では、全て「サプライチェーン攻撃」とされる傾向にある。従って、サプライチェーン攻撃から企業のデータを守るための対策も、1つでは済まない。

「欧米では、『サプライチェーン攻撃』とはソフトウェアサプライチェーン攻撃のことを指します。それに対して日本は、サプライチェーンという言葉は製造業のイメージが強いために物理的な攻撃を想起するという違いがあります」(内海氏)

このように異なる形態があるサプライチェーン攻撃だが、企業が受ける影響や損害は、他のサイバー攻撃と大きな違いはない。

「マルウェアに感染して情報を盗まれたり、ランサムウェアによって社内のデータが暗号化されて業務が止まってしまったりなど、被害自体は同じです。侵入される間口が広いだけだと考えていいと思います」(内海氏)

企業のセキュリティ意識と、対策度合いをアンケート調査

このように、企業にとって大きな問題となっているサプライチェーン攻撃対策だが、@ITでは、この問題を企業がどう考えているかについて、アンケート調査を実施した。

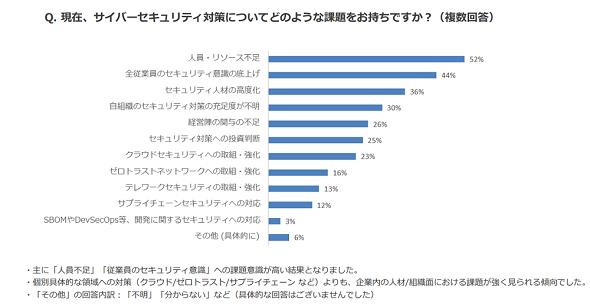

まず、企業のサイバーセキュリティ対策の問題点を聞いた質問の回答は、1位がセキュリティ人材の不足、2位が従業員のセキュリティ意識の底上げ、3位がセキュリティ人材の高度化と、人材に関する課題が上位を占めた。この結果について、内海氏は特に驚きはないと話す。

「一時期に比べて増える兆しがあるものの、依然としてセキュリティ人材の不足やスキルが不十分という課題は最も重大であることが分かります。また、それに続く項目には、投資対効果の問題が入っています。これらと比べて『サプライチェーンセキュリティへの対応』は順位が低いのですが、これは、自社の一組織として回答した場合、やむを得ないと考えています」(内海氏)

サプライチェーンセキュリティに対する企業の優先順位が低い結果は、別の設問への回答にも如実に表れている。サプライチェーンのセキュリティ対策の対応状況を聞いた質問では、「未対応・未検討」と答えた企業が56%と圧倒的に多かった。

「優先順位が低いだけでなく、未対応と答えた企業には、何をすればいいのかが分からないところも多いのではないかと思います」(内海氏)

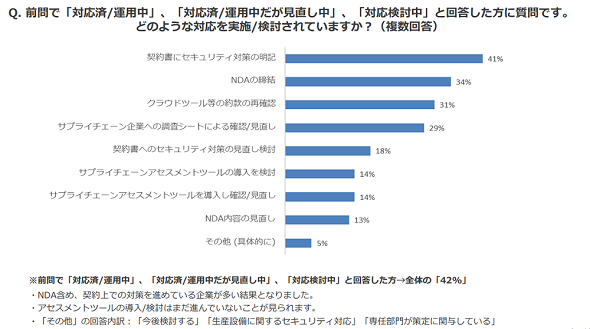

そして、対応済み、対応検討中の企業に絞って聞いた、具体的なサプライチェーンセキュリティの内容は、次の通りだ。

これについて内海氏は、「契約書にセキュリティ対策の明記(41%)」が、「NDA(秘密保持契約)の締結(34%)」を抑えて1位となっているのは、思っていたよりも多かったと語る。

「企業間の契約書には、情報漏えいなどの被害が出た際に、損害賠償などの補償を書くことが多いですが、セキュリティ対策そのものを書くことを求める企業が、ここまで多いのは意外でした」

内海氏が冒頭で解説した、サプライチェーン攻撃の4つの分類それぞれについて、ここで回答しているどの対策が有効なのだろうか。

まずソフトウェアサプライチェーン攻撃については@IT読者調査にはないが、ソフトウェアを提供するベンダーが、SBOM(Software Bill Of Materials:ソフトウェア部品表)を公開し、ユーザー企業はそれを把握してソフトウェアを使う必要がある。

「例えば、あるモジュールの脆弱(ぜいじゃく)性が発見されたとき、部品表から自社が使っているサービスにそのモジュールが入っているかどうかを確認できるようにすることが対策になります」(内海氏)

物理的な攻撃と、アイランドホップ攻撃(その他)については、取引先との契約書、NDAや4位に入っている調査シートによる確認が主要な対策だ。アイランドホップ攻撃(クラウド・MSP)については、個別に契約を交わすよりも、利用するサービスについての約款を確認することになる。

サプライチェーンセキュリティ対策の回答では下位となっているが、「サプライチェーンアセスメントツールの導入」は、対策として特に有効だと内海氏は話す。

「取引先に調査シートを渡して書かせても、その結果を信じるしかありません。アセスメントツールを加えることで、外部から取引先のWebサイトなどにアクセスし、取引先の脆弱性をスコア化して対策を促す企業が増えています」

サプライチェーンセキュリティのアセスメントを提供

ニュートン・コンサルティングでは、グローバルでサプライチェーンアセスメントツールの代表格といえる「SecurityScorecard(セキュリティスコアカード)」の日本での提供を開始した。

このツールは、URLやグローバルIPアドレスを入力するだけで、対象組織についてのセキュリティスキャンが可能で、自社だけでなく、グループ企業やサプライチェーンに含まれる取引先の調査も瞬時に行える。

加えて、このツールを開発している米国ベンダーと提携し、企業に対する「サプライチェーンセキュリティ360度評価サービス」の提供も開始した。自社でツールを購入してスキャンするのではなく、同社が企業からの依頼を受けて、外部企業としてセキュリティ調査とレポーティングを行う。

「SecurityScorecardのツールそのものが出すレポートは、専門家でないとなかなか理解するのが難しい内容です。当社ではそれを分かりやすくグラフ化するなどして、外部から見たサプライチェーン全体のセキュリティ評価を実施します」(内海氏)

外部からの調査だけでなく、オプションとして同社のコンサルタントが、社内のセキュリティ対策についての内部調査も実施し、リスクの存在を明らかにする。同社が長年にわたり、リスクコンサルティングの分野で培ってきたノウハウを生かし、セキュリティリスクとその対策をアドバイスする。それが、「360度評価」とする理由だ。

サプライチェーンセキュリティは、柔軟に進めることがポイント

内海氏は、サプライチェーンに対する攻撃は、企業にとって攻撃の入り口が違うだけで、基本的な対策はこれまでのサイバー攻撃に対するものと変わらない、と繰り返す。

「当社がこれまで企業に提供してきた、セキュリティに関するアセスメント、サイバー演習などのサービスは、サプライチェーンセキュリティに対しても全て有効です」

同社では、サイバーセキュリティに関するコンサルティングサービスに力を入れており、主要事業に成長している。クライアント企業のトップに対するセキュリティ意識をつかむインタビューをはじめ、ポリシー策定、CSIRT構築など企業全体についてセキュリティ体制の強化を支援している。

内海氏は、サプライチェーンのセキュリティを強化するポイントは、強制力にあるという。「自社内の場合は、ルールを決めて業務命令で実行できます。しかし外部の資本関係がない取引先には、同じようにはできません。その際、当社ではセキュリティサービスの豊富なメニューをそろえており、相手の状況に合わせて最適な方法を柔軟に選び、組み合わせながら対策を進めることができます」

セキュリティは経営リスクの一つと認識すべきことだ

同社の前身は、1998年に英国ロンドンで日本人の技術者チームが創業したIT開発企業であるNewtonグループで、2006年に日本法人が設立された(2022年4月に株式を取得して資本関係を解消)。

Newtonは2000年代から、欧州で日系企業からセキュリティコンサルティングについて絶大な信頼を得ており、ニュートン・コンサルティングはそのノウハウを生かしたセキュリティコンサルティングを日本で提供している。現在は大手企業だけでなく、政府の内閣サイバーセキュリティセンター(NISC)なども支援する。

サイバーセキュリティの割合が拡大しているとはいえ、同社の事業は企業のリスクコンサルティング全般であることに変わりはない。

「当社では、『リスクは経営の目的と表裏一体』という考えで企業のリスクマネジメントを支援しています。リスクマネジメントには、まず経営を知ることが非常に重要です。経営の目的を達成するために管理しなければいけないリスクの中に、サイバーセキュリティがあるという考えです。当社のコンサルタントはセキュリティだけに詳しいのではなく、ビジネスやルール、テクノロジーについても支援できる能力を備えています」(内海氏)

同社の「経営ありきのリスクマネジメント」という姿勢が、前述した経営者へのインタビューなどのサービスとして表れている。

複雑化するサプライチェーンに潜むセキュリティリスクは、企業単独での対策が難しい。ニュートン・コンサルティングの幅広いリスクマネジメントサービスが生かされる領域だといえるのではないだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連リンク

提供:ニュートン・コンサルティング株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2022年12月27日