複雑なままで守れるのか? クラウドアプリの開発から運用までのプロセスを保護することで見える「クラウドセキュリティ強化」の新たな地平:「CNAPP」はどう役に立つのか

クラウドが普及した今、クラウドネイティブなIT環境の守り方を本気で考える必要に迫られている。保護対象が広範化、複雑化する中、クラウドアプリケーションの開発から運用までを包括的に保護するセキュリティ技術「CNAPP」とはどういうものなのか。

企業のITシステムの大部分がクラウドサービスを活用して実装されるようになった。クラウドの特性を生かした新しいサービスが次々登場し、素早く導入でき、可用性、柔軟性、拡張性に強みを持つことや、企業の多様なニーズに応えられることから導入が広がっている。

一方で、クラウドサービスの利用が新たなリスクを生んでいる点にも注目しなければならない。アイティメディア主催のオンラインイベント「@IT Cloud Native Week 2024秋」の講演から、クラウドネイティブなサービスを開発、運用管理する上での課題と、効率的かつ包括的に保護する方法について解説する。

便利な半面、複雑化の一途(いっと)をたどるクラウド、どう守る?

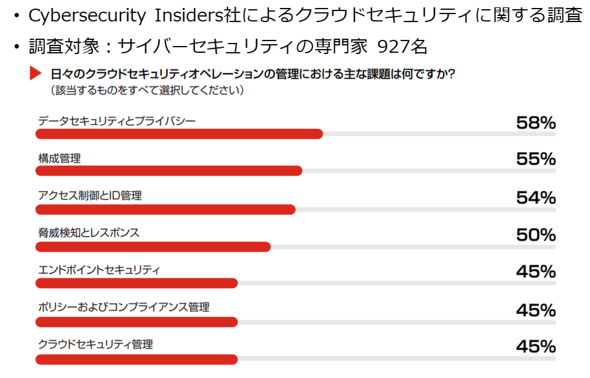

Fortinetがセキュリティ専門の調査会社と共同で作成した「2024年クラウドセキュリティレポート」によると、データセキュリティ、プライバシー、構成管理、アクセス制御、ID管理、脅威検知、エンドポイントセキュリティ、コンプライアンスなど、さまざまなセキュリティ領域に対して、過半数あるいは半数近くが「課題である」と回答している(図1)。

「設定や構成管理の誤り、対策不足による不正アクセス、サイバー攻撃によるサービス停止、機密情報の漏えいなど、ユーザー企業が抱いている懸念は多岐にわたります。そうした問題が発生したときに、『脅威を迅速かつ適切に検知して、インシデントレスポンスを実行できるのかどうか』という懸念を持つ回答者が半数に上りました。現実にインシデントとして報告された事件も後を絶ちません」と、フォーティネットジャパンの竹森慎悟氏(技術統括本部 セキュリティファブリック技術本部 シニアシステムエンジニア)は述べる。

カジノを運営する米国企業の例では、フィッシング攻撃を介して内部システムに不正アクセスされ、クラウドサービスの管理者権限の情報が窃取された。クラウドサービス内の資産や顧客情報を窃盗された上に、一時的なサービス停止に追い込まれて100億円規模の損害が発生したという。あるITサービス事業者は、クラウドのカスタマーサポートシステムが不正アクセスを受け、その報道によって株式時価総額が20億ドルも下落した。あるクラウドサービス企業は、フィッシング攻撃がきっかけとなってソフトウェア開発プラットフォーム「GitHub」に置いていたリポジトリ情報やAPIキー、個人情報が窃取された。

「これらの企業は、一般的なセキュリティ対策を怠っていたわけではありません。むしろ、脆弱(ぜいじゃく)性対策などに多額の投資をしていました。それでもこうしたインシデントがなくならないのが現状なのです」(竹森氏)

アプリケーションの開発からデプロイまでのフローを攻撃者は狙う

クラウドネイティブな環境でセキュリティインシデントが頻繁に発生する理由は何なのか。クラウドを利用したサービスやアプリケーションの開発から運用までの流れを確認すると問題の本質が見えてくる。

一般的なプロセスは、開発者がコードを作成してGitHubのリポジトリにアップロード。ビルドテストを経て、さまざまな環境へ展開するというフローになる。Infrastructure as Code(IaC)ツールを利用している場合でもこの流れはほぼ同じだ。

問題は、サイバー攻撃者から見たとき、これらのフローにアタックポイントが多数含まれているという点にある。開発者のエンドポイントがマルウェアに感染したり、開発ツールの設定を誤ってしまったり、脆弱性を含むプラグインを使ってしまったりするかもしれない。リポジトリにアップロードしたデータに資格情報が残っていたり、ビルドしたイメージやパッケージに脆弱性が含まれていたりする可能性もある。サービスをランタイム環境に展開した後、外部から脆弱性や設定ミスを突かれて侵害され、さらに横展開(ラテラルムーブメント)で被害が拡大する恐れもある。

「クラウドネイティブ環境向けのセキュリティ技術やツールは幾つもあり、こうしたさまざまなリスクに対抗することは可能です。しかし、クラウドインフラ全体を漏れなくセキュアに保つためには、全ての要素に気を配ってリスクを排除し、適切に運用しなければならない、という点が難しいのです」(竹森氏)

守るべきクラウドインフラの複雑性が高まっているという問題にも注目したい。昨今のクラウドサービスは、多数のマイクロサービスとコンテナが複雑に連携することで成り立っており、各コンポーネントも頻繁に追加、更新されている。それらの全てで、上述した多数のチェック項目を是正していくには、非常に多くの工数がかかることは想像に難くない。

こうしたクラウドサービスとセキュリティ対策の複雑性が原因となって、アプリケーションの脆弱性の修正には長い時間がかかり、侵害検出から封じ込めまでの期間も長期化しがちだ。しかしサイバー犯罪者が攻撃開始からデータの盗み出しに成功するまでの時間は数時間程度だという。

「こうしたリスクを認識して備えなければ、攻撃を受けても何も対処できません。しかしサイロ化されたセキュリティツールを要件や分野ごとに利用するようでは、得られる情報は断片的になり、インシデント全体を把握して迅速に対処するのは不可能です」と竹森氏は指摘。そのため新しい施策として「CNAPP」(Cloud Native Application Protection Platform)が注目されているという。

アプリケーションの開発〜展開を包括的に保護するCNAPP

CNAPPは、クラウドネイティブアプリケーションの開発から本番環境での稼働までを統合的に保護するためのプラットフォームとして、調査会社Gartnerが提唱した考え方だ。上述したセキュリティ機能を包括し、対策を集約するものとなる。DevOpsやDevSecOpsをセキュリティ面から支援し、その運用を簡素化するための仕組みとして考えられている。

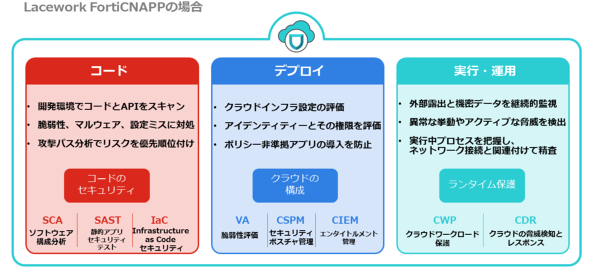

Fortinetは、CNAPPベンダーであるLaceworkの買収を2024年8月に完了し、「Lacework FortiCNAPP」を提供している。このサービスの構造を例にCNAPPについて解説しよう。

CNAPPのセキュリティ機能は、図2のように「コード」「デプロイ」「実行・運用」の3つに分類され、それぞれのフェーズで必要とされる保護を実装している。各フェーズでしっかり安全性をチェックできれば、開発の早い段階で課題点を修正可能となり、手戻りの負担が減るというメリットもある。

「CNAPPの選定においては、関係者がインシデントをコンテキストやエビデンスを含めた情報として把握でき、重要度に応じて迅速に必要なアクションを取れるかどうかを重視するのが望ましいです。多数のセキュリティ機能にそれぞれポリシーを適用する手間を要したり、インシデントのたびに大量のアラートを受け取ったりするような製品では、結果的に対応の遅延につながる懸念があります。CNAPPを効果的に運用するには、関連部門や関連システムとの連携が重要です」(竹森氏)

例えばLacework FortiCNAPPの管理コンソールは、ダッシュボードで状況を俯瞰(ふかん)したり、インシデント時には攻撃の経路をグラフィカルに表示したりして全体像を把握しつつ、攻撃の詳細や解決のためのアドバイスを取得できる。これらのアラート情報やアドバイスは、システム統合管理ツールや開発ツールと連携して確認できるため、各分野の担当者も既存の運用業務へ組み込みやすいという特徴がある。

さらに竹森氏は、「CNAPPベンダーの脅威インテリジェンスにも注目してほしい」と述べる。脅威情報の量と質が、CNAPPにおける脅威分析の質に影響するためだ。Fortinetは、世界各所で稼働している同社製品から得た膨大な脅威情報を脅威分析サービスに生かしている。これらをAI技術を応用しながら分析し、得た知見をLacework FortiCNAPPにも配信しているという。

90%以上のアラートを低減、調査作業を1日10時間→5分に

CNAPPを活用してクラウドネイティブセキュリティの改革に成功したユーザー企業の例を見てみよう。

オンライン融資マーケットプレースを運営するLendingTreeは、複雑なマルチクラウド環境の可視性とコンプライアンス対応に課題があった。大量のアラートをトリアージ(優先順位付け)するために、ITチームは1日10時間も費やしていたという。Lacework FortiCNAPPを導入すると、全体の98%を占めていたアラートノイズが低減され、アラートは1日5件未満となった。調査時間はたった5分に短縮。セキュリティツールの統合によって、年間20万ドルものコスト削減に成功した。

食料品の即日配達サービス「Instacart」を運営するMaplebearも、マルチクラウドを活用している。同社はコンテナのセキュリティ対策に不足を感じていた。多数のセキュリティツールから発せられる膨大なアラートで運用チームの負担が肥大化していたことも課題だった。Lacework FortiCNAPPの導入後は、コンテナワークロードのランタイム保護を実現。インシデントの可視化とAI分析によって優先順位付けが容易になり、未知の脅威検出も可能となった。従来の環境で「重大」と判定されていたアラートの99.9%は低優先度と判別され、アラート総数の83%が削減された。

このように既に導入実績を持つCNAPPだが、これを導入するだけで全てのセキュリティ課題が解決されるわけではない。竹森氏は包括的かつ多層的な保護が重要であることを強調し、次のようにまとめた。

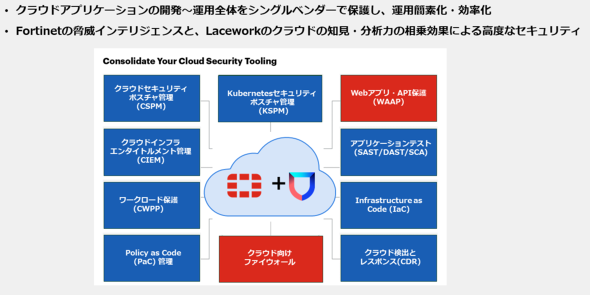

「アプリケーションライフサイクル全体を俯瞰すると、CNAPPだけでは保護できない領域もあります。開発から展開まではCNAPPで保護し、アプリケーションの稼働後はWAF(Web Application Firewall)やWAAP(Web Application and API Protection)によって防御することが重要です。Fortinetは、WAFおよびWAAPとCNAPPをシングルベンダーで提供しており、脅威インテリジェンスも強力です。運用を簡素化し、業務を効率化できる製品として、さらなる統合を目指して開発を進めています」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:フォーティネットジャパン合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2025年2月27日

フォーティネットジャパンの竹森慎悟氏

フォーティネットジャパンの竹森慎悟氏