ネットワークデバイスの管理用パスワードを集中管理しよう(前編):Windows Server 2012 ×「ちょっとだけ連携」でネットワーク管理を便利に(3)(5/5 ページ)

前回は、Windows Server 2012にActive Directoryをインストールし、クライアントをドメインに参加させるまでの手順を紹介しました。続けて、RADIUSサーバとRADIUSクライアントの設定を行い、ユーザーアカウントの一元管理を行う準備を進めていきましょう。

【3. RADIUSサーバにRADIUSクライアントを登録】

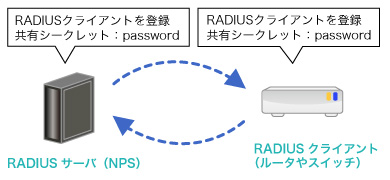

RADIUSでは、管理者が許可していないデバイスに勝手にRADIUSサーバが利用されないように、RADIUSサーバとクライアントがお互いの情報を事前に登録しておく必要があります。

このとき「共有シークレット」と呼ばれるパスワード文字列も登録します。共有シークレットに使用する文字列は何でもかまいませんが、RADIUSクライアントとサーバが、互いを正しい相手かどうか確認するために使用するものなので、両者でまったく同じ値を設定する必要があります。

注5:図ではサンプルとして、共有シークレットに「password」という文字列を指定していますが、セキュリティ上は推測されにくい複雑な文字列を指定することが推奨されています。

RADIUSサーバ側で、RADIUSクライアントを登録する手順は以下の通りです。

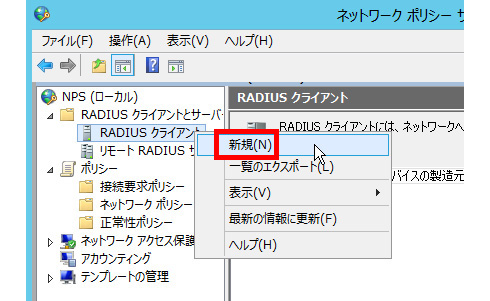

1.server001で管理ツール[ネットワークポリシーサーバー]を起動します。[RADIUSクライアント]を右クリックし、[新規]を選択します。

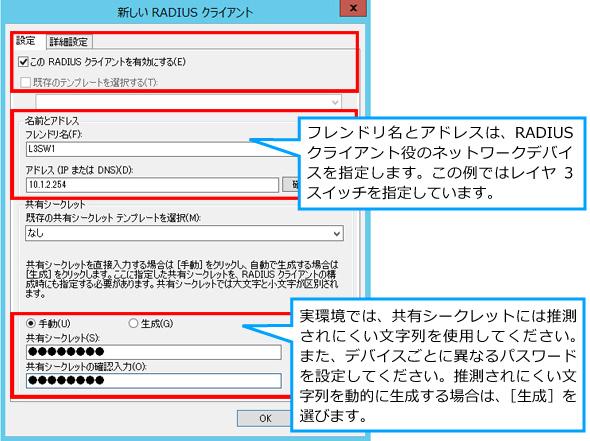

2.次のようにネットワークデバイスを登録します。

| 項目 | 設定内容 |

|---|---|

| このRADIUSクライアントを有効にする | オンにします |

| フレンドリ名: | ネットワークデバイスのホスト名などを入力します |

| アドレス: | RADIUSクライアントとなるネットワークデバイスのIPアドレスかホスト名を指定します。レイヤ3スイッチやルータの場合、通常はRADIUSサーバ側インターフェイスのIPアドレスを指定します |

| 共有シークレット: 共有シークレットの確認入力: |

[手動]を選択し、passwordと入力します。 [手動]を選択した場合は、次の図のように、手動で共有シークレットとして任意の文字列を指定できます。 |

例では、連載1回目で構成した、シスコのレイヤ3スイッチを指定しています。

3.登録ができたら[OK]をクリックします。

4.1〜3の手順を繰り返し、RADIUSクライアントとなるネットワークデバイスをすべて登録します。

以上でRADIUSサーバの設定は完了です。次のステップでは、アカウントロックアウト機能を有効化します。

(3)アカウントロックアウトの設定(オプション)

これまでの手順で、RADIUSサーバの設定は終了しました。最後にパスワードクラッキングの対策として、アカウントロックアウト機能を設定します。なお、アカウントロックアウト機能自体は必須設定ではないため、必要がなければ省略してもかまいません。

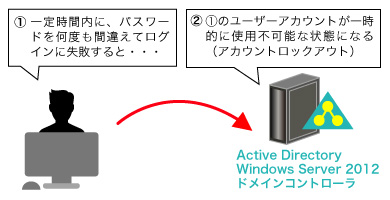

アカウントロックアウトとは、Active Directoryの機能で、パスワードの入力をたて続けに間違えたときに、そのアカウントを一時的に使用不可能な状態にできます。主に、管理者のパスワードを推測して不正にアクセスしようとするユーザーに対して有効な機能です。なお、パスワード入力ミスの回数や、ロックアウトされる期間などは、管理者が自由に設定できます。

Active Directoryユーザーに対するロックアウト機能は、デフォルトでは無効化されていますが、以下のいずれかの方法で有効化できます。

(1)すべてのドメインユーザーに適用する場合(ドメインのグループポリシー)

Windows 2000からサポートされている機能で、Active Directoryのグループポリシー機能を使用します。管理ツール[グループポリシーの管理]を使って、ドメイン全体に適用されるグループポリシーとして、アカウントロックアウトポリシーを設定します。この方法では、Active Directoryドメイン内のすべてのユーザーに対して同じアカウントロックアウトポリシーが適用されます。

(2)一部のユーザーやグループに適用する場合(FGPP)

Windows Server 2008からサポートされた比較的新しい機能で、「細かい設定が可能なパスワードポリシー(FGPP:Fine-Grained Password Policy)」と呼ばれています。この方法では、アカウントロックアウトをはじめとするパスワードにかかわる設定を、ユーザーやグループ単位で個別に指定できるため、(1)の方法よりも柔軟な設定ができます。

(3)RADIUSサーバで認証されるときだけ適用する場合(レジストリの直接変更)

上記の(1)と(2)の方法は、Windowsクライアントがドメインにサインインする場合と、RADIUSサーバ経由で認証される場合の両方に適用されます。RADIUSサーバ経由で認証されるときだけ、ロックアウト機能を適用する場合は、レジストリを直接変更します。

ここでは上記のうち、最も柔軟な対応ができる(2)のFGPPを使って、「netadminsグループのメンバーは、10分以内にパスワードを5回間違えたら30分間アカウントをロックアウトする」ように構成する方法を紹介します。

(1)や(3)の方法については、「Active Directoryドメインユーザーのアカウントポリシー」で詳しく解説しています。

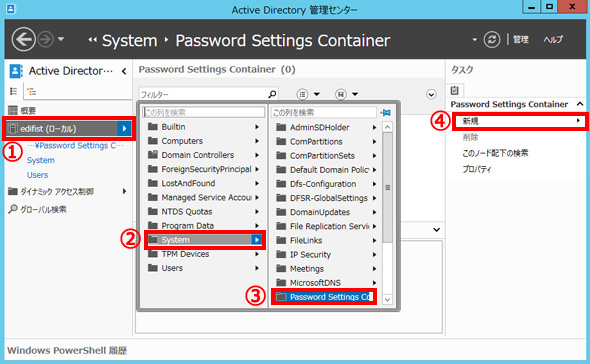

1.ドメインコントローラー「dc001」でAdministratorとしてサインインし、Active Directory管理センターを起動します。

2.[ドメイン名(ローカル)]−[system]−[Password Settings Container]をクリックします。その後、[タスク]にある[新規]−[パスワードの設定]をクリックします。

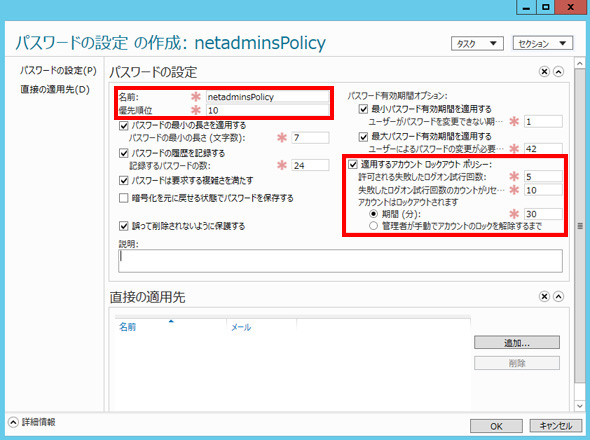

3.[パスワードの設定の作成]ウインドウが表示されたら、以下のように設定します。

| 項目 | 設定内容 |

|---|---|

| 名前: | netadminsPolicy |

| 優先順位: | 10(値は他のポリシーと比較したときの優先度で、値が小さいほど優先されます) |

| 適用するアカウントロックアウトポリシー: | チェックボックスをオンにする |

| 許可される失敗したログオン試行回数: | 5 |

| 失敗したログオン試行回数のカウントがリセットされるまでの時間(分): | 10 |

| アカウントはロックアウトされます: 期間(分): |

30 |

注6:ここでは、上記の値以外はすべてデフォルト値を使用しています。パスワードクラッキング対策としては、管理者アカウントのパスワードは一般ユーザーよりも厳しい条件を設定することが推奨されているため、実環境ではその他の項目も必要に応じて変更してください。また、各項目については「Active Directoryドメインユーザーのアカウントポリシー」で解説しています。

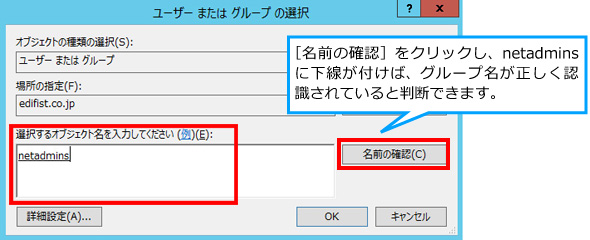

4.[追加]をクリックします。

5.[選択するオブジェクト名を入力してください:]にnetadminsと入力し、[名前の確認]をクリックします。その後、[OK]をクリックします。

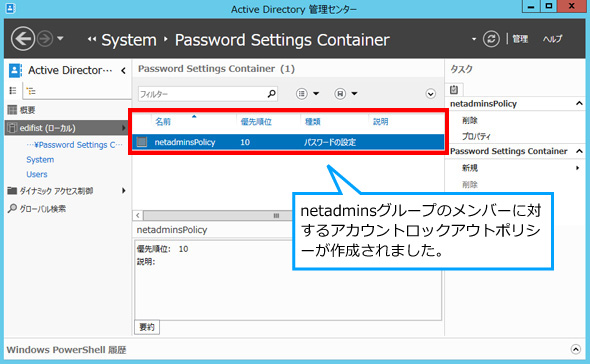

6.[OK]をクリックし、ロックアウトポリシーが作成されたことを確認します。

ロックアウトポリシーが正しく動作するかを確認するには、netadmin1でサインインするときにわざとパスワードを間違えます。[許可される失敗したログオン試行回数:]で指定した回数以上、わざとパスワードを間違えてサインインしようとすると、アカウントがロックアウトされるはずです。

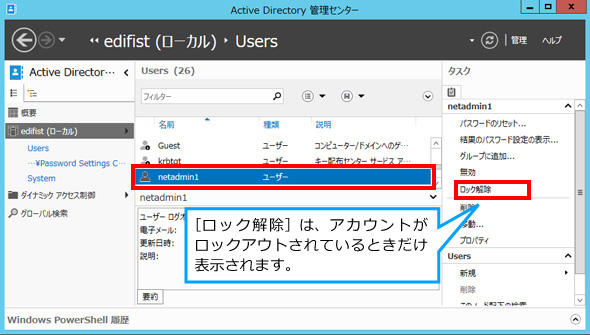

One Point:ロックアウトされたアカウントを解除する方法

アカウントロックアウトポリシーによってロックアウトされたアカウントは、ロックアウト期間が経過すればロックアウトは解除されます。ただし、ロックアウト期間よりも早く解除したい場合や、[管理者が手動でアカウントのロックを解除するまで]を選択した場合は、管理ツール[Active Directory管理センター]でロックアウトされたユーザーを選択し、[ロック解除]をクリックします。

以上でRADIUSサーバとActive Directoryの設定は終了です。次回は、ネットワークデバイス側の設定を行います。

著者プロフィール

山口 希美(やまぐち きみ)

ITインストラクター

エディフィストラーニング(旧社名NRIラーニングネットワーク)で、ネットワーク関連コース全般の企画・開発・実施、および書籍の執筆などを担当。同社で「理論と実装をバランスよく」をモットーに、実機演習中心のトレーニングを実施中。分かりやすさには定評がある。

Copyright © ITmedia, Inc. All Rights Reserved.