サイバー攻撃の85%を予防できる「5つの緩和策」とは:セキュリティ対策を成功させる“必要不可欠な組み合わせ”

2016年8月に協業を発表したIT資産管理ツール「LanScope Cat」を展開するエムオーテックスと、脆弱性データベース「Secunia」を運営する米フレクセラ・ソフトウェア。両社が共同で提供していく脆弱性管理ソリューションによって、ユーザー企業にはどんなメリットがもたらされるのか? 両社のキーマンに聞いた。

情報漏えい事故の背景にある脆弱性管理の"実態"

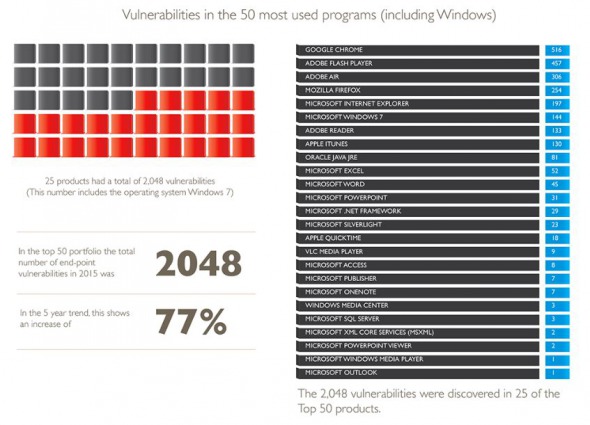

企業からの情報漏えい事故が後を絶たない状況を受け、さまざまな対策を組み合わせ、脅威に多層的に対抗していこうとするアプローチが主流になってきた。だが、そうした新しいセキュリティ対策よりも基本的で、かつより高い効果が期待できるセキュリティ対策がある。「脆弱性管理」だ。米フレクセラ・ソフトウェア(以下、フレクセラ)の調査によれば、2015年にインストール数の多かったアプリケーショントップ50だけでも、計2048件(過去5年間で77%増)の脆弱性が発見されたという(参考リンク)。

標的型攻撃をはじめとする近年のサイバー攻撃の多くでは、こうしたソフトウェアの脆弱性が侵入の糸口となっている。そのため、一般ユーザーの間でも、日々更新される修正パッチを速やかに適用することがセキュリティ対策の基本であることは広く知られるようになってきた。「脆弱性を狙うサイバー攻撃の99%以上は、公開から1年以上たった既知の脆弱性を悪用するもの」だとする調査結果もあるように、セキュリティパッチを正しく適用していれば、サイバー攻撃の大半はブロックできるのだ(参考リンク)。

このことは、基本的に企業システムでも変わらない。OSやミドルウェア、アプリケーションの修正プログラムを速やかに適用し、システムを常に最新の状態に保っておけば、多くのサイバー攻撃を無効化できる。ただし、企業における脆弱性管理は個人所有の端末ほど容易ではない。管理する端末の台数が多く、どこにどんな脆弱性が潜んでいるかすぐには判断できない上に、端末ごとにアプリケーションのバージョンなどが異なるため、脆弱性を管理するのに大きな手間が掛かるからだ。さらに、不用意にパッチを適用することで既存システムに思いもよらぬ影響を与えることも考慮しなければならない。

こうした事情もあって、多くの企業では、「脆弱性に対する修正パッチが出されても、すぐには適用しない」という運用が行われているのが実態だ。先の調査結果を見ても、情報漏えい事故のほとんどは、脆弱性がほぼ手付かずのまま残されていることで引き起こされているといっても過言ではないだろう。

こんな現状に対して新しい道筋を付けようとしているのが、IT資産管理に強みを持つエムオーテックスと、脆弱性管理に強みを持つフレクセラだ。2016年8月に協業を発表した両社は、このパートナーシップによって何を目指していくのか? エムオーテックスで執行役員 営業本部 副本部長を務める池田淳氏と、フレクセラで日本セールスマネージャーを務めるスクワィヤーズ・コートニー氏に、両社の共同ソリューションがユーザーにもたらす具体的なメリットについて聞いた。

「感染する前に止める」ことを目指す

──まず、今回の協業の目的を教えていただけますか。

池田氏 2015年ごろから、標的型攻撃やランサムウェアなどの脅威が顧客の間で現実的な課題になってきました。セキュリティ担当者だけでなく、経営層の間でも、従来のセキュリティ対策だけでは不十分だという認識が広がっています。特にランサムウェアはいったん感染してしまうと手の施しようがありません。ポイントは、「感染する前に止める」ということです。そのために具体的にどんな取り組みをすればいいかを考える必要があります。

そこでエムオーテックスでは、2つの取り組みを進めました。1つは、人工知能(AI)を使ってエンドポイントでのマルウェアを検知するCylanceとの協業です。CylanceのエンジンをLanScope Catに組み込み、「プロテクトキャット」機能として提供を開始しています。

もう1つは、脆弱性管理を効率的に行うための取り組みです。LanScope CatはIT資産管理ツールとして、クライアントのインベントリ情報やインシデント情報を収集することができます。この情報にアプリケーションの脆弱性情報を組み合わせれば、システムのどこにどんな脆弱性があるかを素早く見つけ、修正パッチを配布できるようになります。これら2つの取り組みにより、感染を未然に防ぐことができる。こうした考えの下、フレクセラとも話をしてきました。

コートニー氏 エムオーテックスとの取り組みが加速したのは、当社が2015年9月にSecuniaを買収してからです。Secuniaは、2003年以降の脆弱性について、5万件以上のアプリケーションから情報を収集し、データベース化しています。情報セキュリティの世界ではCVE(Common Vulnerabilities and Exposures)番号を使って脆弱性を識別していますよね。SecuniaのデータベースはこのCVEのベースとして利用されている世界最大級の脆弱性データベースです。

フレクセラでは、この脆弱性データベースを用いて収集した情報から、自社に適用する必要があるパッチの検出や生成、適用までを簡単に行うためのソリューションとして、Corporate Software Inspector(CSI)を提供しています。このCSIを日本で展開するに当たり、日本国内で数多くの実績を持つ資産管理ソフトと組み合わせれば、課題を抱える多くの顧客のニーズに応えられると考えました。それが今回の協業に至った理由です。

現状の脆弱性管理には無理がある

──企業における脆弱性管理にはどんな課題があるのでしょうか。

池田氏 なんといっても、「管理の大変さ」があります。現場では、脆弱性管理の重要性自体はよく理解されています。特にセキュリティに知見のある人ほど、アンチウイルスの機能を高めるよりも、パッチを適用してソフトウェアを最新の状態を保つことの方を優先すべきだと認識しています。しかし、一般の人たちにおいては、iPhoneやAndroidのOSやアプリのアップデートのマークが出ていても、ワンクリックで済むのにそのままにしている方が多いのが現状ではないでしょうか。

企業での脆弱性管理となるとさらに厄介です。クライアントPCなどのアプリにどの脆弱性があるかを調べ、それに対して適切なパッチを探し、さらに適用してシステムに悪い影響が出ないかを検証していく作業は非常に大変だからです。そのため多くの企業では、既知の脆弱性がそのまま放置されているケースがよく見られます。手作業に頼って脆弱性管理を実施することは至難の業といってもいいでしょう。

コートニー氏 脆弱性の数がとても多いという問題もありますね。2015年に発見された脆弱性は1万6081件、2484のアプリケーションに及び、この5年間で35%も増加しているともいわれます。これらを適切に把握して、自社のシステムに適用していくのはかなり難しい。パッチ適用が進まないのは、担当者の怠慢ではなく、あまりに大変で現実的に実施できないからです。

それから、脆弱性をどうカバーするかも課題です。パッチ適用というと、マイクロソフト製品やアドビのFlash、オラクルのJavaなどが主だと思われるでしょう? これらはメジャーベンダーで確かにシェアは高いのですが、“脆弱性のシェア”も高いかというとそうではありません。実際、マイクロソフト製品が企業で約8割のシェアを持っていたとしても、公開された脆弱性のうち、同社の製品に関するものは2割もありません。仮にマイクロソフト製品だけにパッチを適用したとしても、残りの8割の脆弱性は無法地帯として残されたままになってしまうということです。

──システムへの影響度を考えて、パッチを見送るという運用をしている企業は多いと思います。これもやはり課題でしょうか。

池田氏 影響度を正しく判断できればいいのですが、その判断自体が難しいというのが課題でしょうね。例えば、閉じたネットワークで運用しているシステムで安全性を担保できるならば、緊急度の高いパッチでも一時的に適用を見送るという判断はあるでしょう。しかし、本当に安全かどうかを知るためには、インストールされているアプリケーションにどんな脆弱性があるかを正しく理解する必要があります。

コートニー氏 そうですね。実際にJTBなどのケースも、既知の脆弱性に対してパッチが適用されていなかったことが被害原因の1つでした。継続的な脆弱性管理を行っていれば、攻撃を防げた可能性があったとも考えられます。

脆弱性管理ソリューションがもたらす“数字”

──エムオーテックスとフレクセラの連携ソリューションとは、具体的にどんなものなのでしょうか。

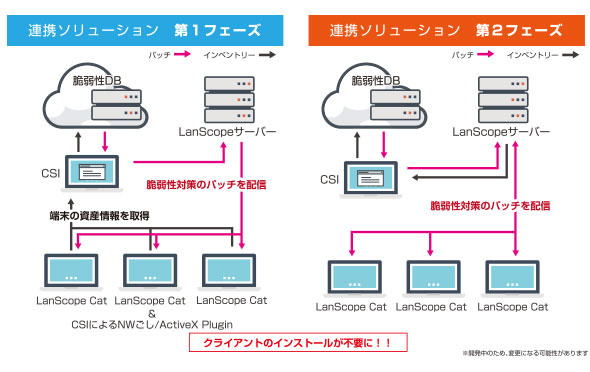

池田氏 LanScope CatとCSIを連携させ、脆弱性データベースに基づいたパッチの作成と配布業務の多くを自動化するソリューションです。LanScope Catで管理されているクライアントのインベントリ情報はCSIに収集され、そこで脆弱性データベースに問い合わせて適切なパッチが作成されます。作成されたパッチは、LanScopeサーバを経由してクライアントに配布されます。これにより、どの端末にどの脆弱性があるかを判断し、優先順位を付けた上でパッチ配布を行うことができるようになります。

コートニー氏 脆弱性管理のポイントは大きく5つあります。「1.許可されたデバイスと無許可のデバイスのインベントリ」「2.許可されたソフトウェアと無許可のソフトウェアのインベントリ」「3.モバイルデバイス、ラップトップ、ワークステーションおよびサーバに関するハードウェア/ソフトウェアのセキュアな設定」「4.継続的な脆弱性診断および修復」「5.管理権限のコントロールされた使用」です。米国のCIS(Center for Internet Security)によれば、これらを実施することで標的型攻撃を代表とするサイバー攻撃のリスクを85%程度低減できるとされています(参考リンク)。

LanScope CatとCSIを連携させることで、これらのポイントを押さえたプロセスの自動化が可能になります。具体的には、脆弱性情報の収集から、パッチの作成、検証、適用までのプロセスの多くが自動化されるのです。

──これまで手で行わなければいけなかったパッチ配布作業の多くが自動化される点が、最大のメリットというわけですね。

池田氏 そうです。脆弱性管理を効率化しようという取り組みは、まだ始まったばかりだと考えてよいでしょう。多くの企業が脆弱性管理の重要性を認識しつつも、手が付けられないのが実情でした。また、日本企業のシステムはカスタマイズされていることが多く、修正パッチを適用することの影響度を懸念する声は依然小さくありません。そのため本ソリューションは、「完全な自動化は行わず、範囲を限定して小さく適用し、検証結果を踏まえて範囲を拡大する」といった展開もしやすいように作られています。これにより、日本企業に合った脆弱性管理が実現できます。

──セキュリティは効果を数値で表しにくいと言われますが、このソリューションの効果に関して具体的な数字などはありますか。

コートニー氏 例えば、週1回パッチ適用を行っていたフレクセラの顧客のケースでは、CSIを利用することで、管理の工数が10分の1になったというデータがあります。具体的には、脆弱性の調査で1アプリケーションにつき20分かかっていたものが2分で済むようになり、パッチの影響度の評価で1アプリケーションにつき30分かかっていたものが6分で済むようになりました。

また、今回の連携ソリューションでとりわけ効果が大きいのは、パッチ配布の部分でしょう。LanScopeとの連携により、パッチの適用にこれまで180分かかっていたところが6分程度で済ませられたというデータも得られています。

池田氏 脆弱性管理を計画的に行ってこなかった企業であれば、それ以上の効果が期待できるでしょう。フレクセラは数百社の導入実績を基にした効果測定のためのシミュレーション計算モデルも持っています。自動化した場合にどのくらい工数とコストを削減できるか、ROIはどのくらいになるかが数字で見えれば、経営層の理解も得られやすいはずです。

より楽に基本の徹底ができる環境を

──最後に、今後ソリューションをどのように展開していくかをお聞かせください。

コートニー氏 まずは、今回の連携ソリューションがサイバー攻撃に対する有効な手段であることを訴えていきます。「適切なパッチ適用により脆弱性を突く攻撃の大半は防げるのだ」と。膨大なセキュリティ対策の選択肢が混乱をもたらしていますが、先に述べた5つの緩和策を実施するだけで85%の攻撃を予防できます。エムオーテックスとフレクセラが協業することで、この5点をカバーすることが可能になります。

池田氏 今後のセキュリティ対策は、担当者の業務効率化につながり、経営層にとっては会社へのリスクを簡単に判断できる環境を整えていくものである必要があります。CSIとLanScope Catの強みを組み合わせて、担当者の負担を軽くしながら、企業のセキュリティを強化できる環境を提供していければと考えています。

Copyright © ITmedia, Inc. All Rights Reserved.

関連リンク

提供:ソフトバンク コマース&サービス株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年11月19日