侵害の検出と対策をどう考えるか、Windows 10の「WDATP」:Windows 10が備えるセキュリティ機能(5)(1/2 ページ)

Windows 10が備える5段階のセキュリティ対策機能を順に解説する本連載。連載第5回は侵害の検出と対策について紹介する。Microsoftが考える「Protect」「Detect」「Respond」という3つのフェーズと、Detect、Respondを担う「WDATP」について紹介する。

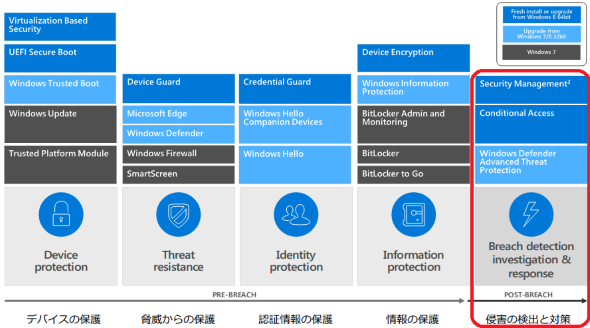

Windows 10のセキュリティ対策について、起動前のデバイスの保護から侵害の検出と対策まで、順を追って解説する本連載。「デバイスの保護」(第1回)と「脅威からの保護」(第2回)、「認証情報の保護」(第3回)、「情報の保護」(第4回)に続いて、今回は「侵害の検出と対策」の仕組みを解説する(図1)。

図1 Windows 10で利用可能なセキュリティ対策 左右に並ぶ5つのスタックごとにさまざまな技術を利用している。今回は5つのスタックのうち、赤枠で囲った「侵害の検出と対策」について解説する。Windows 10を新規インストールした場合や、Windows 8(64bit版)からアップグレードした場合に利用可能な対策を青色で、Windows 7/8(32bit版)からWindows 10にアップグレードした場合に含まれる対策を空色で、Windows 7に含まれる対策を黒で示した

侵入後の対応を盛り込む

連載第1〜4回では不正侵入や侵害を防ぐ、Windows 10の機能(Pre Breach)を紹介した。だが、このような対策を講じたとしても、セキュリティ上の被害に遭うことは少なくない。

侵入の問題は厄介だ。被害に遭った事例を調査すると、侵入を許してから発見されるまでに長期間を要している。FireEyeの調査によれば、2013年時点では平均229日、2014年時点でも平均205日と長い*1)。

発見までの時間が長ければ長いほど、不正に権限を利用されやすくなり、重要情報を盗み出されてしまう。このような経緯から、侵入を防ぐ対策だけではなく、侵入をできるだけ早く検知し対応する、いわゆる「Post Breach」対策が重要視されるようになった。

Microsoftは「Protect」「Detect」「Respond」という3つのフェーズからなるセキュリティ対策を提唱しており、DetectとRespondがPost Breachに相当する。

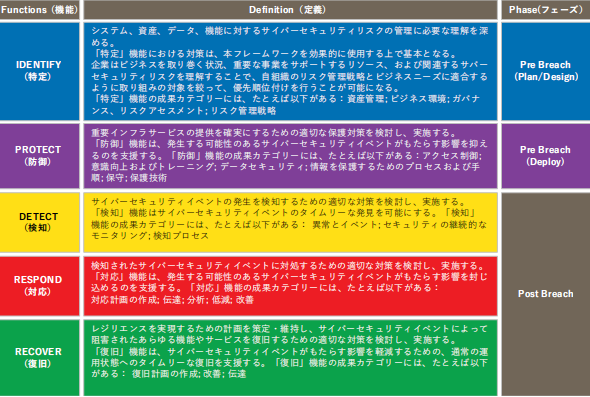

この考え方は政府機関が公開した指針に沿ったものだ。米国技術標準局(NIST)が2014年2月に公表した「重要インフラのサイバーセキュリティを向上させるためのフレームワーク」にある「サイバーセキュリティ・フレームワークコア」がベースだ(図2)。

*1) ”M-Trends 2015: A View from the Front Lines”(FireEye)

IPAによる日本語訳では、フレームワークの中身を次のように記している*2)。

- フレームワークの基本的な考え方

“サイバーセキュリティへの取組を企業にとってのビジネス上のモチベーションにつながるものにすることと、サイバーセキュリティリスクを企業のリスク管理プロセスの一環として捉えることに重きを置いている” - フレームワークの3要素

“フレームワークコア(Framework Core)、フレームワークプロファイル(Framework Profile)、フレームワークインプレメンテーションティア(Framework Implementation Tier)”*3) - フレームワークコアの構成

”同時的・連続的に実行される5つの機能「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」”

*2) 重要インフラのサイバーセキュリティを向上させるためのフレームワーク(IPA)

*3) フレームワークプロファイルはフレームワークコアが示す標準などを企業ごとの実施シナリオに落とし込んだもの。フレームワークインプリメーテションティアは、企業ごとのサイバーセキュリティリスクのとらえ方やプロセスの実施内容をいう。

フレームワークコアにあるProtectとRespondを担うMicrosoftの技術は複数ある。ATA(Microsoft Advanced Threat Analytics)と、WDATP(Windows Defender Advanced Threat Protection)が代表例だ。ATAはドメインコントローラー(DC)を対象とする。DCへのアクティビティーを分析、学習することで、認証情報を狙うサイバー攻撃を検知、通知する。

WDATPはWindows 10に実装されたエンドポイント向けの機能だ。WDATPの内容を次に紹介しよう。

Copyright © ITmedia, Inc. All Rights Reserved.