ID保護の強化に役立つクラウド向け/オンプレミス向けソリューション:企業ユーザーに贈るWindows 10への乗り換え案内(9)(2/2 ページ)

前回は、Windows Helloの認証を中心に、Windows 10が備える企業向けのID保護機能について説明しました。今回は、企業が導入できる追加的なID保護強化ソリューションを幾つか紹介します。クラウドのAzure AD向けと、オンプレミスのActive Directory向けにソリューションが提供されています。

IDの不正使用と侵入検知 〜オンプレミス〜

Microsoft Advanced Threat Analytics(ATA)

「Microsoft Advanced Threat Analytics(ATA)」は、Azure AD IPのオンプレミス版ともいえる侵入検知ソリューションです。

- Microsoft Advanced Threat Analytics(マイクロソフト クラウド プラットフォーム)

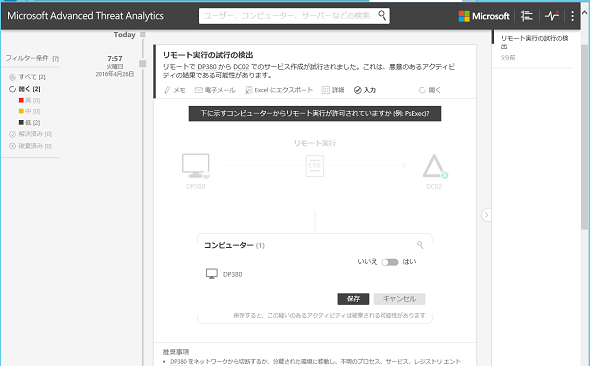

ATAは、オンプレミスのActive Directoryにおけるドメインコントローラーのトラフィックを継続的に監視し、一定期間の学習と組み込みの脅威検出アルゴリズムに基づいて、IDの異常なアクティビティーや既知の攻撃手法の実行をほぼリアルタイムに検出し、推奨される対応策とともにレポートします(画面4)。

ATAでは、Pass-the-Ticket、Pass-the-Hash、Overpass-the-Hash、偽造PAC(特権属性証明)、Kerberosゴールデンチケット、スケルトンキーマルウェア、アカウント列挙攻撃による偵察、ブルートフォース、リモート実行といった、オンプレミスのActive Directory環境で用いられる高度な攻撃手法を検出できます。また、最新のATA バージョン1.8は、WannaCryマルウェアなど、さらに多くの攻撃手法を検出できるようになっています。

特権アクセス管理 〜クラウド〜

Azure Active Directory Privileged Identity Management(Azure AD PIM)

「Azure Active Directory Privileged Identity Management(Azure AD PIM)」は、Azure ADにおけるIDへの特権ロールの割り当てに起因するセキュリティリスクを軽減する、特権アクセス管理サービスです。

- Azure AD Privileged Identity Managementとは(Microsoft Docs)

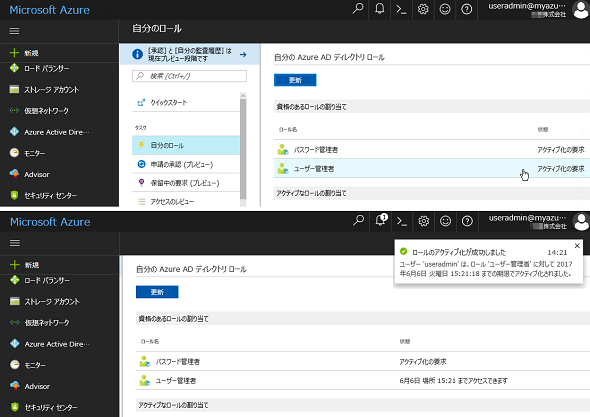

Azure ADの管理者は、現在の特権ロールの割り当て状況を評価して、必要以上の特権ロールの割り当てを削除したり、特権ロールを非アクティブ化(一時化)したりできます。非アクティブ化された特権ロールを持つユーザーは、特権ロールが必要になったときに、セルフサービスでアクティブ化を申請し、時限的(既定は1時間)に特権ロールを取得して、管理操作を行うことができます(画面5)。これにより、特権ロールを持つIDが侵害されたときの影響範囲は、常時特権ロールが利用できる状況に比べて大幅に狭められます。

特権アクセス管理 〜オンプレミス〜

Just Enough Administration(JEA)

「Just Enough Administration(JEA)」は、Windows PowerShell 5.0およびWindows Management Framework(WMF)5.0から利用可能になった、PowerShell Remotingのセッションに適用可能な特権アクセス管理機能です。Windows 10およびWindows Server 2016は、Windows PowerShell 5.1およびWMF 5.1を標準搭載しているので、JEAを標準で利用可能です。

- Just Enough Administration(JEA)(Microsoft Docs)

JEAを使用すると、管理者(Administratorsグループのメンバー)ではない一般ユーザーのIDに対し、通常は許可されていないPowerShell Remotingによるリモートセッションへの接続を許可できます。また、リモートセッション内で使用できる管理操作(Windows PowerShellの管理操作)をロールとして詳細に許可することができます。例えば、特定の一般ユーザーに対して、Windows ServerのDNS(Domain Name System)サーバの管理操作だけを許可するといったことが可能になります。

Microsoft Identity Manager(MIM)のPrivileged Access Management(PAM)

Azure AD PIMと同様の特権アクセス管理機能は、オンプレミスのActive Directory環境では「Microsoft Identity Manager(MIM)2016」の機能の一部である「Privileged Access Management(PAM)」が提供します。

- Active Directory Domain ServicesのPrivileged Access Management(Microsoft Docs)

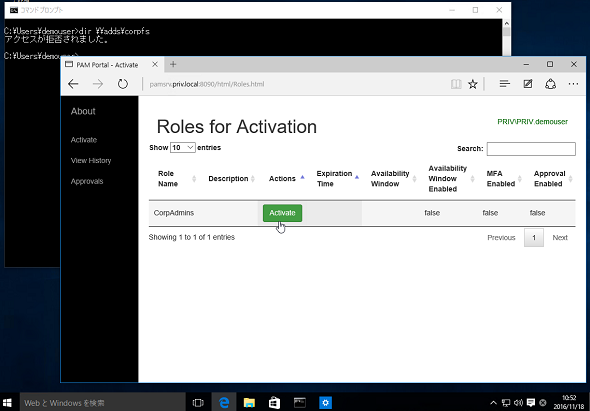

オンプレミスのActive Directory環境にMIM 2016のPAMを導入すると、グループベースで割り当てられた特権やリソースへのアクセス許可を、ユーザーのIDから削除し、セルフサービスによるアクティブ化を通じて時限的に許可することが可能です。

アクティブ化操作は、Windows PowerShellのコマンドレット(New-PAMRoleforRequest、New-PAMRequestなど、MIM 2016のクライアントコンポーネントが提供するコマンドレット)で行うのが基本ですが、Azure AD PIMのような(ただしシンプルな)セルフサービスポータルによるアクティブ化に対応したサンプルが提供されています(画面6)。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows Server 2016テクノロジ入門−完全版』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoftは「Windows 10 Fall Creators Update」で、IT管理者向けに組織内へのPC展開と管理を容易にする一連の新機能「Windows AutoPilot」を提供する。 Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Microsoftが「Windows 10 Fall Creators Update」に搭載する次世代セキュリティ機能を紹介。「Windows Defender ATP」に含まれるツールを大幅に拡充することを明らかにした。 「Windows 10 Fall Creators Update」に搭載される新機能まとめ

「Windows 10 Fall Creators Update」に搭載される新機能まとめ

マイクロソフトはWindowsの次期大型アップデート「Windows 10 Fall Creators Update」を2017年後半にリリースすると発表。Windows MRやiOS/Androidも包括したマルチプラットフォーム対応など、コンシューマー/技術者それぞれに向けた新機能を多数リリースする。 Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

2017年4月6日(日本時間、以下同)、Windows 10の最新バージョンである「Windows 10 Creators Update」が正式にリリースされ、利用可能になりました。4月12日からはWindows Updateを通じた配布が段階的に始まります。