Googleが企業のクラウド利用を簡素化、「Cloud NAT」などの新機能を公開:デプロイ環境の管理と保護、モダナイズをサポート

Googleは、「Google Cloud Platform(GCP)」のネットワーキングサービスに「Cloud NAT」「Firewall Rules Logging」などの新機能を追加した。いずれもGoogle Kubernetes Engine(GKE)などを利用しているユーザーに役立つ。

Googleは2018年10月11日(米国時間)、「Google Cloud Platform(GCP)」のネットワーキングサービスに「Cloud NAT」「Firewall Rules Logging」「HTTPSロードバランサーのためのマネージドTLS証明書」などの新機能を追加したと発表した。

いずれもユーザーがデプロイ環境の管理や保護、モダナイズのために求めていた機能だとGoogleは説明しており、現在はβ版の段階にある。

Google Cloud内でプライベートネットワークを容易に構築できるCloud NAT

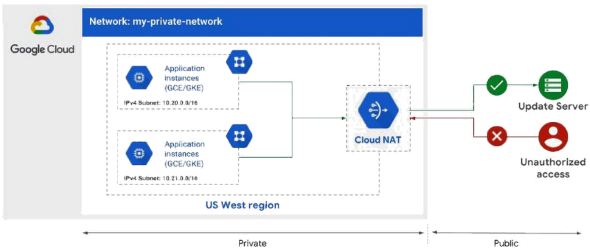

Cloud NATは、GoogleのフルマネージドNAT(Network Address Translation)サービス。企業はこのサービスを利用して、パブリックIPアドレスのないアプリケーションインスタンスをプロビジョニングでき、インスタンスが更新やパッチ適用、構成管理などのためにインターネットアクセスする際は、制御された効率的な方法で実行できる。

外部リソースは、Cloud NATゲートウェイの背後にあるプライベートインスタンスに直接アクセスできないため、企業が使用するGCP内のプライベート空間である「Google Virtual Private Cloud(VPC)」は、分離された安全な環境に保たれる。

これまで、Google Cloudで高可用性NATソリューションを構築するには、かなりの労力を要したという。Cloud NATはフルマネージドサービスであり、NATプロセスを簡素化して、次のようなユニークな機能を提供する。

- チョークポイント(ボトルネック)のない設計による高い信頼性とパフォーマンス、スケーリング機能

- 「Google Compute Engine」(仮想マシンを実行)と「Google Kubernetes Engine(GKE)」(コンテナを実行)の両方をサポート

- NATゲートウェイごとに多数のNAT IPアドレスを構成できる

- NAT IPアドレスを手動と自動の両モードで割り当て可能

- 構成可能なNATタイムアウトタイマー

- サブネット内のインスタンス数にかかわらず、1つのNATゲートウェイでVPCリージョン内の全てのサブネットにNATを提供可能

- 1つのゾーンが使用不能でも、NATゲートウェイ自体は継続して利用でき、リージョン単位で高い可用性が得られる

接続状況をリアルタイムに可視化するFirewall Rules Logging

Firewall Rules Loggingは、ファイアウォールルールの効果を監査、検証、分析できる。例えば、特定のファイアウォールルールでブロックされた接続試行があれば、可視化できる。さらにアプリケーションへの無許可の接続が許されていないことを確認する際にも役立つ。

Firewall Rules Loggingでは、許可または拒否された接続のログを5秒ごとに報告するため、環境をほぼリアルタイムに可視化できる。豊富な注釈機能も利用できる他、GCPの他のネットワーク機能と同様に、こうしたログを「Stackdriver Logging」「Cloud Pub/Sub」「BigQuery」にエクスポートすることも可能だ。

負荷分散もセキュアに、HTTPSロードバランサーのためのマネージドTLS証明書

Googleは、可能な場合は常にTLS(Transport Layer Security)を用いたセキュアな接続を用いることを推進しており、負荷分散サービスを使用するユーザーにもHTTPSロードバランサーのデプロイを勧めている。

だが、HTTPSロードバランサーのためにTLS証明書を手動で管理するのは大変だ。そこでGoogleは、HTTPSロードバランサーのためのマネージドTLS証明書を導入した。これはGoogleが、信頼できる証明書のプロビジョニングを行い、更新や破棄を含むライフサイクル管理も担うというものだ。近いうちにSSLプロキシロードバランサーのサポートも開始する見込みだ。

コンテナワークロードの実行に役立つ新しい負荷分散機能

ユーザーがGoogle Kubernetes Engine(GKE)や、Google Cloudで独自に管理しているKubernetes上で実行するアプリケーションに対して、Googleは今回、コンテナネイティブな負荷分散機能を導入した。

Googleが提供する「ネットワークエンドポイントグループ(NEGs)」と呼ばれる抽象化の仕組みでは、コンテナと、コンテナのペアとなる指定したIPアドレスとポートを表すネットワークエンドポイントを使用して、ロードバランサーを設定できる。

NEGsを利用するメリットは、仮想マシン(VM)ではなく、コンテナを直接負荷分散できることだ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「Google Kubernetes Engine」で小規模クラスタが簡単に実行可能に

「Google Kubernetes Engine」で小規模クラスタが簡単に実行可能に

Googleは、「Google Kubernetes Engine」において最大4ノードの小規模クラスタを簡単に手ごろなコストで実行するための一連のツールとドキュメントなどをリリースした。 Google Cloud Next’18で発表された Cloud Services Platform、Knativeとは

Google Cloud Next’18で発表された Cloud Services Platform、Knativeとは

Googleのクラウド事業部門Google Cloudが、2018年7月にサンフランシスコで年次カンファレンス「Google Cloud Next ‘18」を開催した。本連載では、同イベントにおける数々の発表を、クラウドエースおよび吉積情報のエンジニアが解説する。第3回は、Cloud Services PlatformおよびKnativeを紹介する。 「ファーストリテイリングがGoogle Cloudと協業」の本当のインパクトは何か

「ファーストリテイリングがGoogle Cloudと協業」の本当のインパクトは何か

「情報製造小売業」を目指すファーストリテイリングが、「有明プロジェクト」でGoogle Cloudと協業していることを明らかにした。具体的には何をやろうとしているのだろうか。