境界セキュリティの限界を乗り越える新たなアプローチ――シスコが提唱する「ゼロトラスト」とは:多様なアクセスが交錯する世界にシスコがもたらす「信頼」

さまざまなユーザーが多様なデバイスを用いて、オンプレミスだけでなくクラウドのアプリを活用するようになった今、「ネットワークの内側かどうか」だけに頼ってきた境界型セキュリティに限界が見えてきた。代わって注目を集めているのが、「ゼロトラスト」というアプローチだ。

ネットワークの「可視性とセキュリティ」の確保が課題に

IT環境はこの十数年で大きく変化した。以前は会社が用意したデスクトップPCから社内LANを介し、オンプレミスに構築されたサーバにアクセスして仕事をしていた。だから「ネットワークの内側にいる人なら信頼できる」という前提で、社内ネットワークとインターネットを隔てる境界で不正アクセスを見張っていれば事足りていた。

だが、今は違う。まず、システムの利用者が多様化した。社員やリモートワーカーはもちろん、契約社員、ときには外部のパートナー企業など、さまざまな立場のユーザーがシステムにアクセスするようになった。その際に利用するデバイスも多彩だ。スマートフォンやタブレットの活用が当たり前になった上、ときにはIoT機器も同一のネットワークにつながってくる。

また、SaaS(Software as a Service)をはじめとするクラウドアプリも増え、種類も豊富になった。自社アプリでさえワークロードはクラウドに、それも物理的なマシンではなく仮想マシンやコンテナ上で稼働させることもあり、必ずしもオンプレミスにあるとは限らない。

こうしたIT環境の変化は、柔軟な働き方や生産性向上を実現する上で不可欠なものだ。だが、課題もある。

シスコシステムズ(以下、シスコ)のセキュリティ事業 コンサルティングシステムズエンジニアを務める浅井達也氏は、「境界の拡大に伴って、攻撃に直面するアタックサーフェスが拡大し、『今、アクセスしている人は本当にその人なのか』『そのデバイスは信頼できるのか』『どんなアプリがネットワークにあり、どのように接続されるべきなのか』といった具合に、疑問だらけの状態が生じている。あらゆる所でアクセスが生じている今、その可視性とセキュリティをどう確保するかが課題だ」という。

新たなIT環境で限界が露呈した境界型セキュリティに代わる「ゼロトラスト」

これまでのセキュリティは、端末が社内ネットワークにあるか、ないかというネットワーク内の「場所」だけを判断材料にしていた。10年前ならそれでよかったが、今はそれでは不十分だ。本来、信頼されるべきリモートワーカーが必要なリソースにアクセスできず、不便を被る一方、なりすましや脆弱(ぜいじゃく)性を突いた攻撃でひとたび境界を突破されてしまうと、攻撃者のやりたい放題となり、侵入後の横展開を許してしまう。

このように考えていくと、今までの境界型セキュリティの限界は明らかだ。新しいITの姿が広がり、境界があちこちに存在するようになった環境を踏まえ、セキュリティを担保する方法として業界全体で推奨されているのが「ゼロトラスト(Zero Trust)」という考え方だ。

ゼロトラストのアプローチでは、社内ネットワークにあるユーザーや端末といえども全面的には信頼しない。「境界セキュリティは突破される可能性がある」「脅威は侵入し得る」という前提に立ち、認証によって誰が何にアクセスしているか、どんなアプリが稼働しているかを常時把握した上できめ細かくアクセス制御を行い、ホワイトリスト式のポリシーに基づいて本来許可すべきアクセスのみを許す。

シスコはこの考え方をベースに、長年ネットワーク/サーバ環境を支えてきた同社ならではの味付けを加え、「Cisco Zero Trust」として提唱している。

- ゼロトラスト セキュリティ(シスコシステムズ)

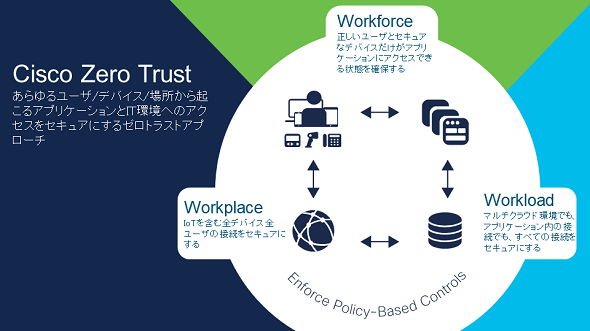

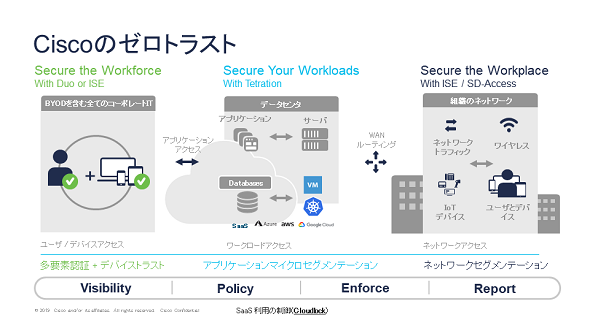

Cisco Zero Trustでは今日の企業の多くが主に次の3つ、「(1)アクセスの増加とそれらに対する適切なアクセス権の付与」「(2)可視性のギャップ」「(3)ユーザーや(IoT含む)デバイスの多様化とアプリケーション、サーバの増加による対象領域の増大」に課題を持っていることを踏まえ、それぞれこれらに対応した「ワークフォース(Workforce)」「ワークロード(Workload)」「ワークプレース(Workplace)」の3つの「ワーク」という観点からゼロトラストを実現していく。

アクセスを受け付けるサーバやアプリケーション側は、サーバやアプリケーションにアクセスするユーザーやデバイスといった「ワークフォース」が信頼できるかどうかを認証によって確認し、アクセス制御を行う。また、オンプレミスやクラウド上で稼働する「ワークロード」がどのように連携しながら動いているかを可視化し、ポリシーに基づいて制御する。そして適切なユーザー、適切なデバイスだけがアプリケーションにアクセスできる環境を整えることで、「ワークプレース」の信頼性を確保し、アタックサーフェスを減らし、侵害を封じ込めていく。

それも一度きりの確認ではなく、継続的にこれら3つの「ワーク」の信頼性を検証し、状況に応じて動的に信頼を確保していかなければならない。なぜなら、IDやパスワードを盗み取ってのなりすましアクセスや新たな脆弱性を突いた不正アクセス、IoT機器に対する攻撃を介して、昨日までは信頼できたユーザーやデバイスが、今日は信頼できない恐れもあるからだ。加えて、固定のPCやオンプレミスだけではなく、幅広いデバイスやクラウドも包括した形で実現していく、それがCisco Zero Trustだという。

もちろん、既存の境界防御が全く不要になるわけではない。だが、その限界を補い、新たなIT環境に合わせたセキュリティを実現する上で、ゼロトラストというアプローチは不可欠といえる。

ワークフォース、ワークロード、ワークプレースの3つの観点で「信頼」を確立

中には、既に部分的にゼロトラストに取り組んでいる企業もあるだろう。シスコはそれをより簡単に、シンプルに実現するソリューションを提供し始めている。

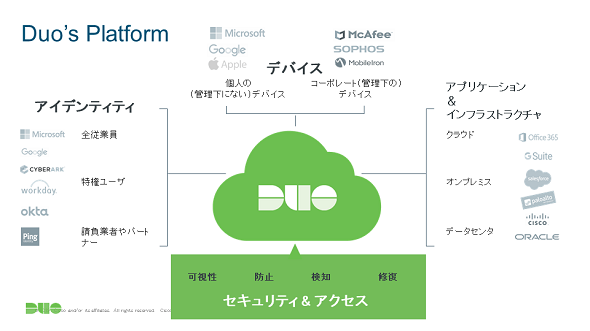

例えばワークフォースにおいては、誰が、どんな状態のデバイスを用いてアクセスしているかをチェックし、信頼に足るものかどうかを判断し、正しいユーザーとセキュアなデバイスだけがアプリケーションにアクセスできるようにするには「認証」「認可」というプロセスが欠かせない。ここでさらにこのアクセスの信頼を検証する必要がある。

なぜなら、ハッキングに関連する情報漏えいの実に81%が、盗まれたあるいは/かつ弱いパスワードを悪用したものであるというデータもあるように、ユーザーIDやパスワードとった資格情報(クレデンシャル)は攻撃者に狙われやすくなっているからだ([出典]Verizon Data Breach Investigations Report)。

シスコは2018年に多要素認証ソリューションを持つサイバーセキュリティ企業Duo Security を買収。ユーザー/パスワードによる認証だけでなく、2要素認証でユーザーの身元を確認する手段を提供している。多くのスマートフォンがサポートする生体認証やSMSを用いた多要素認証でユーザーをしっかり確認し、さらに「そのデバイスは最新の状態か」「ジェイルブレークされていないか」デバイスの状態もチェックして、“信頼できる状態にある”ことを確認し、クラウド上やオンプレミスのアプリケーションへの適切なアクセス権を付与する仕組みだ。現在は日本での販売体制を整えるべく、準備を進めている段階だという。

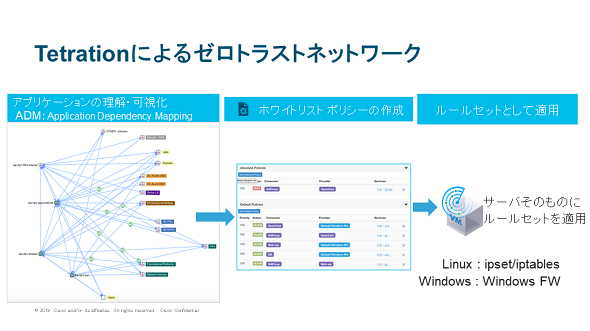

また、ワークロードの信頼性を確保するには、どのようなアプリケーションが動作し、どれとどれが連携しているのかといった状況を可視化しなければ始まらない。それができなければ、ポリシーも、アクセスを制御するホワイトリストも作成できず、動作を定められた範囲内に封じ込めるマイクロセグメンテーションも困難だ。

これを可能にするのが「Cisco Tetration Analytics」だ。Cisco Tetration Analyticsは、もともとはシスコのデータセンターに導入されたCisco ACIの運用を効率化するためにCisco ACI開発チームとCisco ITが共同で開発したソリューションで、サーバや仮想マシン、コンテナにインストールするエージェントソフトウェアを介してネットワークに流れるパケットを収集、解析し、どのサーバがどのポートで、どのアプリケーションと通信しているかを可視化する。アプリケーションの状況は刻々と変わるが、Cisco Tetration Analyticsは機械学習技術を用いて分析して、最適なホワイトリストを作成し、管理者が正しい意思決定を行えるよう支援する。

- [参考記事]Cisco Tetration Analyticsは、ブラックボックス化したデータセンターを読み解けるツール(@IT)

- Cisco Tetration(シスコシステムズ)

- Cisco Tetration とは?(The Cisco Learning Network)

浅井氏によると、Cisco Tetration Analyticsは、例えば「テスト環境と本番環境は、ダイレクトに通信できないようにしたい」という人間の意図、インテントを解釈し、Linuxサーバであればipsetsやiptables、WindowsサーバであればWindows Defender Firewallレベルのルールに落とし込んでくれることが特徴の1つとのこと。

また、常にトラフィックを解析するということは「正常時」を把握でき、もし、そこから逸脱した不審な動きがあれば早期に気が付けることも意味しており、脆弱性を突く攻撃による通信や不審なコマンド実行なども検知できるようになる。

「ワークロード単位でポリシーを適用して真の意味でのマイクロセグメンテーションを実現し、さらにどのレベルで信頼できるかを常に評価し続けることができる」(浅井氏)

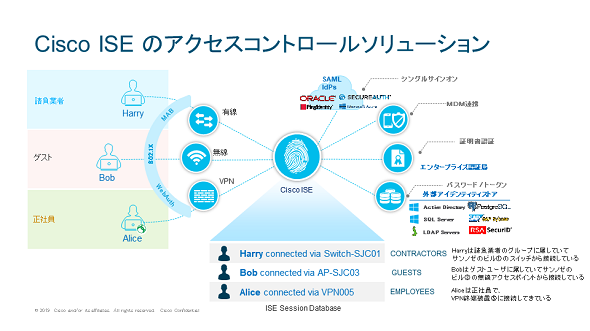

また、ワークプレースに関しては、シスコが以前から提供している認証基盤「Cisco Identity Services Engine(ISE)」がある。認証/認可を経てネットワークにアクセスしてきたユーザーやデバイスに適切なレベルのアクセス権限を与え、ネットワークセグメンテーションを実現し、脅威が入ってきても封じ込める製品だ。

- Cisco Identity Services Engine(シスコシステムズ)

Cisco ISEの特徴は基本的な認証/認可に加え、シングルサインオンやMDM(モバイルデバイス管理)連携、外部アイデンティティーストア連携など、多彩な機能を備えていること。

「同じユーザーでも利用しているデバイスや接続している場所、時間によってリスクは異なる。Cisco ISEはこれらを判断して、権限を細かくコントロールする。また、昨今、侵入の糸口になっているIoT機器についても、『今使っているデバイスは何か』をプロファイリング、分類し、その情報に基づいてきっちりとネットワークセグメンテーションできる」(浅井氏)

現在は、1つのシステム内の通信可能な範囲である仮想的なネットワークを適切に定義する「ネットワークセグメンテーションする」技術が求められているという。Cisco ISEのプロファイリング機能は、環境中にIoT機器を含む多様なデバイスがあっても、これらを分類し、セグメンテーションポリシーに利用できるようになる。

注目を集める前からゼロトラストと同様のアプローチを提唱してきたシスコの強み

IT環境が変化し、デジタルトランスフォーメーションが進む中、従来の境界型セキュリティに代わって、ゼロトラストという考え方が求められている。多くのセキュリティ企業が同様のアプローチを提唱し始めているが、シスコは「ボーダレスネットワーク」という表現で、約10年前からゼロトラストとほぼ同等の考え方を示し、それを実現するための要素をそろえてきた。その意味で、Cisco Zero Trustには一日の長があるといえる。

加えて、「『脅威』と『信頼』という2つの要素をともに大事にしているのが、Cisco Zero Trustの特徴だ」と浅井氏は述べた。

具体的には、ユーザーやデバイスが信頼できるかどうかに加え、シスコのセキュリティ研究組織「Cisco Talos」が収集し、ベースにした他の脅威対策製品とも連携したアクセス制御が可能だ。この結果、例えば、「Cisco AMP for Endpoints」を利用することでCisco Talosのインテリジェンスを活用した脅威防御を実施すると同時に、Cisco ISEとCisco AMP for Endpointsとの連携によってマルウェアが検知されたデバイスを隔離することができる。また、一度認証を経てアクセスが許可された端末でも、通信のふるまいによって脅威が検知された場合に警告や隔離を実施することもできる。

- Cisco Talos(シスコシステムズ)

また、パッチ適用状況やウイルス対策ソフトのシグネチャ更新状況によって認証/認可の範囲を制御したりするなど、最新の状況に基づいてきめ細かく、柔軟にコントロールできることが、Cisco Zero Trustならではのメリットだとした。

浅井氏は最後に、「何か1つソリューションを導入したからといって、ゼロトラストを実現できるわけではない。ただ、新しいネットワークアーキテクチャやデザインを検討する際にはゼロトラストという考え方を踏まえるべきだし、その際には3つの『ワーク』を考慮することがポイントになる」と述べた。今後も変化し続けるであろうIT環境の中で、守るべきものを変わらず守っていく上で、Cisco Zero Trustは大きな助けになってくれるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Cisco Tetration Analyticsは、ブラックボックス化したデータセンターを読み解けるツール

Cisco Tetration Analyticsは、ブラックボックス化したデータセンターを読み解けるツール

激変する企業セキュリティ、構造改革にはまず「クラウドエッジ」を意識せよ

激変する企業セキュリティ、構造改革にはまず「クラウドエッジ」を意識せよ

新たな脅威に動的に対応し、利便性とセキュリティを両立させる“次々世代”ファイアウォール/IPSの実力

新たな脅威に動的に対応し、利便性とセキュリティを両立させる“次々世代”ファイアウォール/IPSの実力

関連リンク

提供:シスコシステムズ合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年9月10日