2008年12月5日、ベルサール六本木(東京都)において「誰もが悩む『内部からの情報漏えい対策と運用』〜DLP・内部UTM・リスク管理〜」(主催:アイティメディア株式会社 @IT編集部)が開催された。セッションの内容を紹介しよう。

| マクニカネットワークス 情報漏えい対策への最新アプローチ |

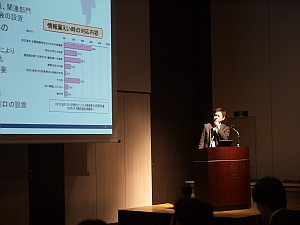

情報漏えい防止に向けて、これまでさまざまな対策製品が打ち出されてきた。近年になって米国を中心に「DLP(Data Loss Prevention)」と呼ばれる新しいアプローチが注目を浴びている。DLPとはどのような方法で情報漏えいを防ぐのだろうか。マクニカネットワークスの佐藤将樹氏による講演「情報漏えい対策への最新アプローチ」では、DLPの技術的な側面を含めた紹介が行われた。

|

マクニカネットワークス ソリューション営業統括部 第4部 リーダー 佐藤 将樹氏 |

講演の冒頭で、佐藤氏は日本ネットワークセキュリティ協会による「情報セキュリティインシデントに関する調査報告」の2005年度版と2007年度版を比較し、情報漏えいの傾向の変化に言及した。

2つの調査報告は情報漏えい件数や対象となる人数も異なることから、あくまでも相対的な比較になるが、2005年度に43%と大きな割合を占めた「紛失・置き忘れ」は2007年度には20.5%に、同じく27%だった「盗難」は16.6%になった。その一方で、「不正な情報の持ち出し」「誤操作」「管理ミス」など、内部からの情報漏えいが増加傾向にあると指摘する。

また、情報処理推進機構が2008年4月に発表した「情報セキュリティに関する脅威に対する意識調査報告書」を引き、役職の高い(権限がある)社員ほどセキュリティ意識が低いことを警告する。

例えば、「仕事を家に持ち帰らない」という項目では、企業勤務者全体の41.1%がYESと答えているのに対して、経営者や役員ではその数字が19.8%に下がってしまう。「USBメモリなどの外部記憶装置を外部から持ち込んで、業務用のPCに接続しない」という項目では、企業勤務者全体が35.8%だったのに対して、経営者や役員は20.0%まで下がってしまう。

つまり、情報漏えいの全体的な傾向として、権限を持つ社員による内部からの情報漏えいのリスクが高まっており、万が一、情報漏えいが発生した場合には、機密性の高い情報が流出する可能性が高くなっているのだ。

佐藤氏は、このようなリスクに対応するために、アクセス権限の制限といった対人間の施策に頼らない情報漏えい対策が必要だと語る。その施策こそがDLPであり、「DLPでは『情報とは動くもの』という視点に立ち、情報に独自のタグを付けることで、情報を監視、保護する」というのだ。

DLP(McAfee Host Data Loss Prevention)で利用されるタグ情報は、端末のNTFS領域にテーブルとして保持される。このため、ファイルをコピーしたり別名保存したりしても、タグ情報は変更されない。また、共有フォルダ(機密情報フォルダ)などに格納されたファイルに対しては、クライアントPCがアクセス、あるいはローカルにコピーすると、ポリシーに応じたタグが自動的に付けられる。ユーザー側でコピー・編集などが行われた後もそのタグは消えないため、外部への持ち出し、転送を防止することができる。

情報漏えい対策として、USBメモリなどの外部記憶媒体を全面的に使用禁止にした企業も多い。しかし、DLP環境では、会社から支給されたUSBメモリは読み書き可能、CD/DVDは読み取り専用、それ以外は接続禁止といった柔軟な運用も実現できるという。

電子メールによる情報漏えいに対しては、タグのポリシーに応じて、「社外ドメインへの送信禁止」「特定アドレス以外への送信禁止」「指定キーワードを含む文書・メールの送信禁止」のような使い分けができる。また、紙媒体による情報漏えいも数多く発生している。これに対しては、プリンタからの出力を自部署以外で利用できなくすることも可能だ。

実際に、DLPソリューションの導入は、ログ収集によるデバイスの使用状況の把握、詳細デバイス制御による情報の転送経路の限定、情報の細分化による管理効率の向上やインシデントの細分化といったステップを踏んで行われる。いくつかの段階を踏むことでビジネスに負荷のかからないスムーズな運用が実現できるのだ。

お問い合わせ先:dlp@cs.macnica.net |

||

|

||

| 理経 次世代セキュリティプラットフォームで実現する情報漏えい対策 〜業務プロセスに応じたフレキシブルな対策の実現に向けて |

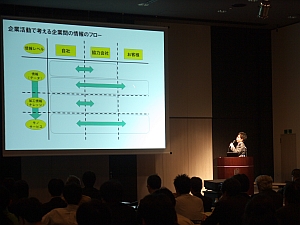

理経の太田洋佑氏は、企業における情報漏えい対策を講じるうえで、「情報のフロー」と「情報の特性」を整理することが重要だと語る。

|

理経 システムソリューション部 太田 洋佑氏 |

情報のフローとは、企業間あるいは企業内で行われる情報を受け渡すプロセスのことを指す。太田氏は、「企業活動において情報は、データからナレッジ、そしてモノやサービスへとその形態を変える。どのレベルにおいても情報のフローは発生するが、それは同時にリスクとなる」と説明する。

一方、情報の特性とは、情報の重要度や機密度のことを指す。情報の流出が発生した場合、被害は情報の特性に依存する。同氏は、「重要なのは、情報流出時の影響度(リスク)の大小と情報の外部持ち出しの必要性の高低を軸にした基準に取り扱う情報をマッピングして考えることだ」と指摘する。

情報を受け渡すプロセスは、「どのユーザーが」「どのような目的のために」「だれ/どこに対して」「どのような操作をするのか」という4つの視点から分類することができる。既存の情報漏えい対策製品では、主に「ユーザー」と「操作」の2つをトリガーとして情報のフローを止めていた。

例えば、「営業部の人間が、USBメモリに、情報をコピーする」ことを禁止した場合、情報が持つ特性(リスク)にかかわらず、ユーザーと操作が同じであれば、すべての業務プロセスに対してコピー禁止という操作制御が行われるという。これでは、通常の業務に対して過剰な制約が課せられてしまい生産性が低下してしまう。その結果、実施すべき対策に関してセキュリティ強化と生産性維持の間でジレンマが発生してしまうことになる。

理経が提案するDLP製品「DigitalGuardian(開発元:米Verdasys)」では、ユーザーと操作という既存のトリガーに加えて、情報の特性(リスク)も勘案する形で操作制御を実行する。例えば、「営業部の人間が、USBメモリに、情報をコピーする」際に、その情報が持つリスクが高ければコピー禁止という制御を行い、リスクが低ければコピーを許可するのだ。

DigitalGuardianの製品コンセプトは、情報の発見、制御、追跡の3つに大別できる。情報の発見では、どこにリスクの高いデータがあるのかを認識する。また、ファイル内をリアルタイムにスキャンして、操作対象のファイルにどのような情報が含まれているのかを識別する。

このようにして分類された情報ファイルには、タギング機能によってタグが付けられる。タグが付いたファイルは、移動されたりコピーされたりしても元のファイルと同じ操作制御レベルが適用される。

情報の制御では、情報の特性に応じて操作を完全に禁止するのか、それとも警告や理由の報告を要請する形で操作を継続させるのかを柔軟に実施することが可能だ。ポリシーの設定は、「いつ」「だれが」「どのPCで」「何を使って」「何を」「どこから」「どこへ」という条件と、「印刷」「アプリケーション起動」「クリップボード操作」「電子メール送信」「ファイルコピー」などの操作を組み合わせる形で設定できる。

また、情報漏えいのリスクがある操作を行った場合には、ポップアップ画面を表示させ、利用者に警告する。これは、即座にポリシー違反を認識させたり、ログによる記録を認識させることで情報漏えいに対して抑止力になるという。

情報の追跡では、ポリシーを作成した条件を使ってログを抽出することが可能だ。管理用のモニタリング画面からは、アラートの発生件数をグラフィカルに表示したり、個別の違反行為をドリルダウンして追跡調査したりすることができる。

DigitalGuardianは、すでに全世界で100万ライセンス以上、日本国内でもトヨタ自動車九州や沖電気工業など58社以上で導入されている。

お問い合わせ先:sales-dg@rikei.co.jp |

||

|

||

提供:マクニカネットワークス株式会社

株式会社 理経

企画:アイティメディア 営業本部

制作:@IT 編集部

掲載内容有効期限:2009年1月31日

イベントレポート インデックス |

| マニクカネットワークス 「情報漏えい対策への最新アプローチ」 |

| 理経 「次世代セキュリティプラットフォームで実現する情報漏えい対策 〜業務プロセスに応じたフレキシブルな対策の実現に向けて」 |

ゴールドスポンサー |

※50音順

シルバースポンサー |

主催 |