| イベントレポート インデックス | |

| 日本セーフネット 「セーフネットによる 包括的な情報漏えい対策:EDP」 |

|

| バラクーダネットワークスジャパン 「狙われるWebアプリケーションの 脆弱性とその対策」 |

|

| 基調講演: マスターカードワールドワイド 「グローバルなデータセキュリティ基準であるPCI DSS」 (@IT Security&Trustフォーラム) |

|

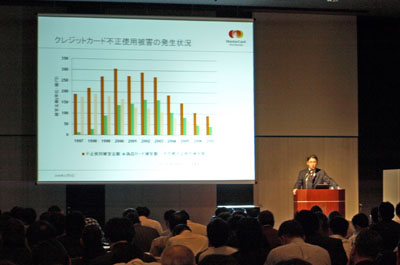

2008年12月5日、ベルサール六本木にて、クレジットカード業界が共同で策定した、支払カード会員情報保護のためのセキュリティ対策基準、PCI DSS(Payment Card Industry Data Security Standard)をテーマとしたセミナーが開催された。支払カードに関連する情報は攻撃者にとって金銭に直接結びつくものであり、それだけにPCI DSSで定義された12の要件は、カード決済には無関係のシステムであっても、どれも具体的で即効性のある内容だ。

I 安全なネットワークの構築・維持

II カード会員データの保護

III 脆弱性を管理するプログラムの整備

IV 強固なアクセス制御手法の導入

V 定期的なネットワークの監視およびテスト

VI 情報セキュリティ・ポリシーの整備

|

| 表1 PCI DSS 12の要件(5分で絶対に分かるPCI DSSより) |

@IT編集部主催としては初めてPCI DSSを取り上げたセミナーでは、この12の要件をどのようにクリアしていくべきかを具体的に解説しているものが多かった。当日行われたセッションのいくつかをレポートしよう。

|

| 日本セーフネット セーフネットによる包括的な情報漏えい対策:EDP |

●包括的な暗号化で飛び交うデータを安全に

|

セーフネットはもともと米国安全保障局(NSA)情報セキュリティ部門のスタッフが設立した暗号技術の専門企業だが、その後30社ほどの企業を買収してさまざまなセキュリティ関連技術を獲得してきた。PCI DSSとの関連でいえば、準拠を実現するためのツールとしての製品提供を行うベンダであり、PCI SECURITY VENDER ALLIANCEの参加企業でもある。ただし、小池氏は冒頭に、製品提供にとどまらず、さまざまなパートナー企業と協力のうえ、監査機関やデータを安全に保管するためのデータセンターなど、PCI DSS準拠に必要な全体的なソリューションを提供していくと述べた。

暗号化の世界では、2005年にちょっとした変化があった。国防総省が、米政府で使用する暗号アルゴリズムを、それまでのDES、3DESからより強力なAESに仕様変更するというプランを策定したのである。セーフネットの製品も、当然そのより強固なアルゴリズムに対応している。しかし暗号化では、どんなに復号が難しい複雑なアルゴリズムであっても、暗号化キーを知られてしまえば平文と同様である。そのため、キーの生成と運用をいかに管理するかが最も重要な問題となる。セーフネットが得意としているのはその分野だ。

| 【関連記事】 デファクトスタンダード暗号技術の大移行(1) すべてはここから始まった〜SHA-1の脆弱化 http://www.atmarkit.co.jp/fsecurity/rensai/crypt01/crypt01.html |

そして、情報の暗号化技術を中心として企業内データの包括的な保護を目的として掲げているのが、あらゆる場面でのデータ暗号化および暗号鍵・ポリシーの集中管理を提供する「Enterprise Data Protection(EDP)」というコンセプトである。セーフネットは、このコンセプトに基づいて「データベース&アプリケーションの暗号化」「HDDなどストレージの暗号化」「高速ネットワークの暗号化」「ID&アクセス管理」「ハードウェアセキュリティモジュール(起動のための物理的な鍵)」といったソリューションを提供している。EDPは、完全な鍵管理やポリシーの集中管理を実現することで、企業の情報資産の全体を「Core-to-Edge」で保護するものなのである。

これらのさまざまな技術を集結させて製品化されたのが、アプリケーション、データベース、ファイルサーバの高速暗号化および鍵管理ソリューションである「SafeNet DataSecure」(以下、DataSecure)だ。これは、専用のハードウェアシステムであるDataSecureアプライアンスと、Webサーバ、アプリケーションサーバ、データベース、メインフレーム、またはファイルシステムにインストールされ、DataSecureアプライアンスとのインターフェイスとなるソフトウェアコンポーネント、そしてリモートサイトに導入するためのEdgeSecureアプライアンスの3つのコンポーネントで構成されている。強固なセキュリティ機能に加え、高負荷の暗号化処理を専用のハードウェアに集中させることで高いパフォーマンスを実現していることが特長だ。

PCI DSSは要件が具体的に定まっていることが特長で、そのためその要件を満たすためにはどのような技術を使ったどのような製品が有効かということが明確になりやすい。セーフネットのキーテクノロジーである暗号化は「要件3:保存されたデータの保護」と「要件4:公衆網に転送される情報の暗号化」に解決策を与える。どうすれば保護されている状態といえるのかの基準として、米政府の推奨する暗号化アルゴリズムをサポートしていればクリアしているとみなしていいだろう。また、セキュリティトークンやハードウェアセキュリティモジュールを利用して、安全で信頼性のある鍵管理を行い二要素認証などと組み合わせることで「要件7、8:アクセス制御とID管理」を実現。さらに、DataSecureで記録されるログ一覧が、「要件10:データへのアクセスの監視」を実現する。

講演の最後には、電子マネーブランドや通信キャリア、クレジットカード決済会社など強固なセキュリティの必要な企業での導入事例を紹介し、優れた技術に裏打ちされた信頼性の高さを強調した。

お問い合わせ先:jp-sales@safenet-inc.com |

||

|

||

| バラクーダネットワークスジャパン 狙われるWebアプリケーションの脆弱性とその対策 〜脆弱性はネットワークファイアウォールでは防げない〜 |

●WAFを使ってXSS/CSRF/SQLインジェクションを防げ!

|

PCI DSSの要件6には「安全性の高いシステムとアプリケーションを開発し、保守すること」と規定されているが、その中でも6.6には、Webアプリケーションファイアウォールに対するコメントが記載されている。特にWebアプリケーションに言及しているのは、Webアプリケーションの脆弱性を狙った攻撃が昨今急激に増えているためだろう。特に多いのがクロスサイトスクリプティング(XSS)とSQLインジェクションで、IPAへの届け出の中ではWebサイトの脆弱性を狙った攻撃のうち71%がこれら2つによって占められている。

これらの攻撃が近年になって増えている理由は大きく分けて2つある。1つはすでに多くの企業で導入済みのネットワークファイアウォールやIDS/IPSといったセキュリティ対策では防御できないこと、そしてもう1つはセキュリティよりも機能の実装を重視しているWebアプリケーション開発者がまだ多いということだ。さらには、攻撃ツールが簡単に入手できるということも被害の拡大を誘う。

また、PCI DSSでは、Webアプリケーションの中でも重要度の高いものをレポートしているOWASP Top Ten Projectのレポートへの対応を求めているが、近年このトップ10に入ってきた攻撃手法として、クロスサイトリクエストフォージェリ(CSRF)というものがある。これは、Webアプリケーションにログインした状態のユーザーに攻撃スクリプトを実行させることで、意図しないWebアプリケーションの操作を実行させる攻撃だが、例えばネットバンキングを利用しているユーザーにハッカーが指定する口座に振り込ませるコードを含むURLを送りつけ、それと知らずに実行させるといったことが可能だ。先の2つの攻撃手法にこのCSRFを加えた3つが、特に重要な攻撃手法と考えていい。

| 【関連記事】 Security&Trustウォッチ(47) Webアプリケーションを作る前に知るべき 10の脆弱性 http://www.atmarkit.co.jp/fsecurity/column/ueno/47.html |

Webアプリケーションファイアウォールは、アプリケーションのコード自体を修正して脆弱性を排除するのに比べて、迅速に対応できることが大きなメリットだ。コスト的にも、これまでは大規模でなければ導入しにくいタイプのものが多かったが、バラクーダネットワークスの「Barracuda Web Site Firewall」には小規模用モデルが用意されている。トラフィックやセッション数の量によってアプライアンスのモデルを規定しており、セキュリティの機能はどのモデルでも同等だ。

セキュリティの機能は3つある。1つはWebサイトクローキング。攻撃者はあらかじめ脆弱性を調べてから攻撃に移るが、インターネット上からWebサーバのOSやアプリケーション情報が見えないようにすることにより、ターゲットになりにくくするという機能だ。2つめはインバウンドのセキュリティで、ネットワークファイアウォールなどでは防御できない、SQLインジェクション、XSS、CSRFといった攻撃を防ぎ、クッキーやパラメータ、セッションの改ざんや、HTTPのリクエストを用いたバッファオーバーフロー攻撃を防御できる。そして3つめは、Barracuda Web Site Firewall導入前にバックドアを仕掛けられていたり、万が一外からの攻撃を防げなかった場合に備えた、アウトバウンドのセキュリティだ。これは、HTTPのレスポンスに含まれる情報を検査し、クレジットカード番号がある場合にそれをブロックしたりマスキングする機能である。また、SSLオフロード/アクセラレーション機能により、HTTPSで暗号化されたサイトでも復号したうえで中身を検査して防御することができる。

セキュリティ関係以外にも、負荷分散やキャッシング、HTTP圧縮などのトラフィック管理機能、さまざまなレポーティング機能が搭載されている。さらに、攻撃定義ファイルなどはオンラインで自動更新されるため、管理者の負担が少ないのも特長だ。

お問い合わせ先:jpinfo@barracuda.com |

||

|

||

提供:日本セーフネット株式会社

バラクーダネットワークスジャパン株式会社

企画:アイティメディア 営業本部

制作:@IT 編集部

掲載内容有効期限:2009年1月31日

イベントレポート

インデックス |

|

| 日本セーフネット 「セーフネットによる 包括的な情報漏えい対策:EDP」 |

|

| バラクーダネットワークスジャパン 「狙われるWebアプリケーションの 脆弱性とその対策」 |

|

| 基調講演: マスターカードワールドワイド 「グローバルなデータセキュリティ基準であるPCI DSS」 (@IT Security&Trustフォーラム) |

|

ホワイトペーパー ダウンロード |

(日本セーフネット) 企業内のさまざまなデータを、その運用状態に合わせていかに保護すべきだろうか? その解答として、コアからエッジまで、認証、暗号化ソリューションで実現する方法を紹介する。 |

(バラクーダネットワークスジャパン) SQLインジェクションやXSSなど、Webサイトを狙う攻撃の活発化が深刻になっている。ECサイトを運営する企業にとってWebアプリの脆弱性対策は急務だが、既存のファイアウォールで解決することは難しいのだ。 |

|

スポンサー |

| ||||

|

主催 |

|

|