|

| ITセキュリティの世界では、数年前から「暗号の2010年問題」について警鐘が鳴らされてきた。クラウド技術の進展で、誰でも巨大な計算パワーが手に入る時代になりつつある現在、脆弱な暗号技術を使い続けることのリスクは従来以上に大きくなっている。2010年問題にどう対応すればよいのか――。SSLサーバ証明書サービスで有名な日本ベリサインに聞いた。 |

暗号技術の安全性は徐々に低下する |

||

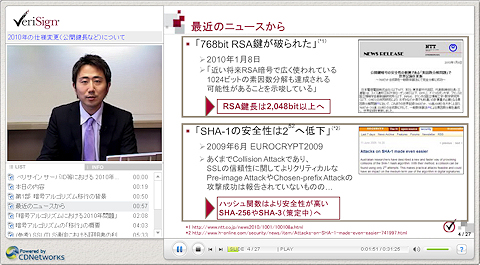

「暗号の2010年問題」という言葉をご存じでしょうか? インターネットなどで利用されている暗号技術の強度が低下することによって引き起こされる諸問題をいいます。

暗号技術とはごく簡単にいうと、秘密にしたい任意のデータ(平文といいます)を特定の規則で符号変換することで第三者に読めなくする技術です。変換規則がいつも同じだとすぐに解読されてしまうので、同じ暗号方式でも異なる暗号文を生成するために「鍵」というデータが用いられます。鍵は暗号文を平文に戻す(復号といいます)ときにも必要です。

理論的には暗号文は必ず平文にできるので、鍵を持たない第三者でも総当りの試行を繰り返すことで鍵を割り出し、暗号文を解読できます。しかし、鍵の桁が大きい(鍵長が大きい)と最も高速なコンピュータを使っても計算結果を得るのに数年から数億年もかかるため、現実的には「この暗号方式は安全」というように評価されるのです。

ところがコンピュータの性能や解読技術は日々向上しています。つまり、過去に「安全」と評価された暗号技術といえども、やがて解読できるようになる日が来るというわけです。これは暗号技術が持つ宿命だといえるでしょう。

2010年問題の「2010年」というのは、米国国立標準技術研究所(NIST)が「2010年末までに米国政府が使用する標準暗号をすべて次世代技術に切り替える」と決定したことに由来します。2005年のことです。

NISTは米国連邦政府における情報セキュリティ推進に関する法的権限を持つ機関で、暗号技術やセキュリティ製品の評価方法などの標準規格やガイドラインを発行しています。暗号技術は軍事利用されていたこともあって、かつて公的な標準規格・推奨規格は事実上、米国政府標準暗号しかなかったため、この決定は世界に大きな影響を与えました。

|

| 図1 各アルゴリズム・鍵長に対するNISTの評価結果(日本ベリサインの資料より) |

例えば、厳格な取得手続きが特徴のデジタル証明書「EV SSL」の国際規格であるEVガイドラインはNIST勧告にほぼ準拠しています。結果、認証局は2008年からRSA 1024bit証明書の発行を順次終了し、2010年末までには利用できなくなります。また、マイクロソフトのMicrosoft CAプログラム(認証局のルート証明書をMicrosoft製品に搭載するためのパートナープログラム)でも、「参加認証局は2010年末までにRSA 1024bit鍵を持つ証明書の新規発行を終了しなければならない」としています(2010年6月時点)。

効果的な2010年問題対策とは? |

||

さて、2010年問題にはどのように対応すればよいのでしょうか? 暗号技術そのものに直接、かかわっている技術者・数学者は別にして、一般のサーバ管理者やシステム開発者にとって、暗号技術はシステムを構成する要素技術の1つです。従って、安全に使えることが証明されたものを“選ぶ”ということが大切になります。

すでに社内システムで暗号技術を利用している場合は、技術マイグレーション(移行)の要不要を判断する必要があります。まずは社内でどのような暗号技術が使われているのか、現状を確認することが第1歩となります。今日、暗号技術はいたるところで使われています。インターネット通信だけではなく、サーバ間通信や専用機器に使われている場合もあれば、家電製品やゲーム機、OA機器などに組み込まれていることもあるでしょう。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 表1 SSLサーバ証明書が利用される各種環境への考慮(日本ベリサインの資料より) |

これらをすべて洗い出し、そのうえで暗号技術を提供しているベンダに安全性の確認・保証を依頼し、必要に応じて移行計画を立て、順次更新していく――というのが対策の基本的な流れです。大企業などが構築・運用しているでは大規模なシステムでは、これはかなりの労力とコストが必要となるでしょう。もっともこれらの重要システムには専任の管理者や情報システム部門がいるはずなので、すでに何らかの対策やその準備が進められているでしょう。

盲点は中小規模のECサイトなどかもしれません。「うちは暗号技術は使っていないなぁ」と見過ごしていないでしょうか? 上述のSSLサーバ証明書などは、インターネットでのやりとりで安全性を確保したり、事業者の存在証明を行ったりする技術として広く利用されていますが、案外「暗号技術」だと認識されていないかもしれません。

携帯電話アクセスサイトは特に注意! |

||

SSLサーバ証明書の最大手である日本ベリサインではユーザー説明会や動画コンテンツで、2010年問題への対応に関する丁寧(ていねい)な解説を行っています。それによると、Webサーバ−Webブラウザの通信は適切な手順に沿って作業すれば問題なく移行できるそうですが、携帯電話については古い機種に一部に対応できないものがあるため、注意が必要だといいます。つまり、ECサイトやインターネットバンキングでSSLサーバ証明書を使った携帯接続サービスを提供している場合、証明書の切り替えによってはアクセス不可の携帯電話(ユーザー)が出てしまうことが考えられるのです。利用者にきちんとした案内を行うためにも、早目の準備が必要だといえそうです。

2010年問題として警鐘が鳴らされている事象は、すべてを今年中に対応しなければならないというものではありません。しかし、暗号技術は本質的に徐々にその強度が低下するもの。「2010年問題」を単なるバズワードと見過ごすのではなく、セキュリティを見直す契機としてはどうでしょうか?

提供:日本ベリサイン株式会社

アイティメディア営業企画

制作:@IT編集部

掲載内容有効期限:2010年8月31日