“セキュリティ探偵”を助けるシスコの標的型攻撃対策ソリューション:「そのとき、何が起こったか」をさかのぼって分析

いま横行している「標的型攻撃」。特定の企業や組織を狙って機密情報の入手やシステムの停止を引き起こす攻撃は、これまでの対策では発見が困難な「マルウェア」と呼ばれる不正なプログラムが起点になるケースが多い。しかもそのターゲットは、政府機関や大手企業だけでなく、自治体や中堅中小企業にも広がっている。「見えない」脅威に、我々はどう立ち向かうべきだろうか――。

ヒトゴトではない?! 標的型攻撃の脅威

ここは中堅の家電メーカー A社のIT部門。ここ数年、WebサイトとSNSとの連動で仕掛けたキャンペーンが当たり、新たな顧客開拓にも成功している。そんなある昼下がり、ネットワークを担当する駆け出し技術者のサヤカは、とあるニュースに目をとめて、隣の席に座る情報セキュリティ担当のトシオ先輩に声を掛けた。

サヤカ ねぇ、先輩、これ見てくださいよ。“B社で再び大規模顧客情報漏えいが発生、標的型攻撃の最初の侵入は1年前か?”ですって!……このB社って、ウチとも取引のあるIT企業でしたよね?

トシオ 前にB社の担当者が来て、原因を調査して問題は取り除いたから大丈夫だって説明に回っていたけど、まだどこかにウイルスが残っていたのかな?

サヤカ 「標的型攻撃」って大企業や有名な企業だけじゃなくて、ウチやB社のような規模の会社も狙われているんですね。

トシオ ウチの会社にも、顧客情報はもちろんメーカーとしての機密もたくさんあるし、最近は大企業を攻撃する足掛かりに、取引のある中小企業が狙われているらしいよ。もし大口の企業から取引停止になったらウチなんか致命傷になるな。やっぱり、そろそろマジメに考えるか……「標的型攻撃対策」。

サヤカ それにしてもITが商売の会社が半年も攻撃に気付かないなんて……標的型攻撃って怖いですね。セキュリティ対策をしていなかったはずはないでしょうし。

トシオ うーん、でも何をすれば「対策」になるのか、よく分からないんだよなぁ。

サヤカ そうだ! この前、社外の懇親会で、情報セキュリティの専門家って人と話したんですよ。名刺頂きましたから、ちょっと相談に行ってみましょうよ!

教えて! 標的型攻撃の特徴

翌週、サヤカとトシオは、その専門家、マモル先生を訪ねた。情報セキュリティ技術や、サイバー攻撃の解析と研究に携わってきた、この道のプロフェッショナルだ。

サヤカ こんにちは、マモル先生! 早速ですが、「標的型攻撃」って、そもそもどういうものなのか、教えてください!

マモル先生 はは、相変わらず質問が直球ですね。標的型攻撃「Advanced Persistent Threat」(APT)と従来型の攻撃との大きな違いは、愉快犯だった昔の攻撃とは異なり、金銭や企業の知的財産を狙うという明確な目的を持って特定の企業や組織を攻撃する点です。その達成のために、マルウェア、Web改ざん、社内ネットワークの探査など、複数の手段を組み合わせたうえで、長期に渡って「見えない攻撃」を続けることも特徴の1つです。

サヤカ 「見えない攻撃」ですか?

マモル先生 はい。例えば、B社の事件には「見えないマルウェア」が攻撃の起点として用いられたと言われています。マルウェアは、不正な動作をするソフトウェアの総称で、ウイルスもこの中に含まれます。しかし、標的型攻撃に用いられるマルウェアは、標的に応じて個別に作られるため、従来のアンチウイルスソフトでは原理的に検知が難しいですし、よく利用するWebサイトに仕掛けたJavaコードや、知人のメールに偽装して、ファイアウォールなどの「壁」を越えて、ユーザーのPCにダウンロードされます。いったん侵入したマルウェアは、企業ネットワーク内に長期間、場合によっては数年単位で潜伏し、見つからないように少しずつ活動しながら目的を達成しようとするのです。

サヤカ ふーん、壁を越えて潜入して、息を潜めるって……まるで「忍者」みたいですね。

マモル先生 面白い例えですね。そう、まさに忍者のようです。ファイアウォールという城壁を越えてこっそり侵入し、息を潜めて行動の時を待ち、内側から城門を開け、重要な機密を盗んで、再び姿を変えて闇に紛れます。実際のマルウェアもドキュメントや画像データなど一見無害と思われるファイルに次々に変異してネットワーク上のPCやクラウド上のサーバーに潜伏を続けます。B社の再発もこれが原因でしょう。

トシオ 次世代ファイアウォールなら解決できると思っていたのですが、ダメなんですか?

マモル先生 ファイアウォールがサイバー攻撃に対し、効果がないわけではありません。ファイアウォールはいわば城壁です。城壁は主に大規模な直接攻撃を受け止めるための備えで、防衛上欠かせない設備です。しかし、忍者のように闇に紛れるマルウェアの侵入を100%防ぐのは難しいのです。次世代ファイアウォールは、Webアプリの可視化やマルウェア検知機能を加えたものですが、FacebookやYouTubeを従業員が見ていることは分かっても、マルウェアの侵入防止にはなりませんし、アンチウイルス専用のシステムでも検知しきれない標的型マルウェアは検知が難しいでしょう。

トシオ なるほど、目的に応じた使い分けが必要ということですね。

マモル先生 「予防的な侵入防止策」だけでは、もはやマルウェアによる被害を食い止めることはできません。むしろマルウェアは社内のネットワークに常に潜んでいると考えて、何か起きたときに素早く対処が取れるよう準備するのが、リスク管理に長けた欧米の企業を中心にセキュリティ対策モデルの新しい常識になりつつあります。

サヤカ 私たちの健康管理とも似ていますね。マスクを掛ければ風邪の予防にはなるけど、それでも細菌は身体に侵入するから、いざ「コホン」と咳が出たとき原因を突き止めて早期治療する備えも必要ってことですね。

進化した脅威に対し「発想の転換」を

トシオ これまでと発想を転換した対策が必要ですね。具体的にどんな用意をすればいいのですか?

マモル先生 「忍者」の例で説明しましょうか。「うぐいす張り」ってご存知ですか?

サヤカ はいはい!私、京都の二条城で見ました。「上を歩くとキュッキュって鳴く、特殊な板張りの床」ですよね。

マモル先生 そうです。侵入者のわずかな行動を捕える、昔の警報装置ですね。不審者の侵入を前提にした仕組みとも言えます。同様に、マルウェアが怪しい行動を始めたら管理者に素早く警告する仕組みが有効です。

トシオ といっても、「怪しい動きを見付ける」って、いったいどうするんですか? 発見できないから「見えないマルウェア」なんですよね?

マモル先生 マルウェアも「活動」はします。特にマルウェアが、外部の攻撃者から攻撃命令を受け取ったり、攻撃を実行する「本体」をダウンロードしたりする際には不正な通信が発生します。また、偽装したファイルから攻撃プログラムを生成する場合には、ファイル操作がPCやサーバー上でこっそり行われます。

サヤカ うーん、でもその通信やファイルの動きが「正しいか」「不正か」を見分けるのはかなり難しくないですか?

マモル先生 鋭いですね、その通り! 実際の標的型攻撃の活動は、データベースから顧客情報を取得したり、機密データを外部に送信したりといった具体的な行動に出ないと判別が難しいのです。そのため、欧米では、「マルウェアは無闇に駆除せず、わざと少し泳がせて見守らないと、正確な対処と根治ができない」とまで考える企業のセキュリティ担当者もいるほどです。ただし、深刻な被害が発生する前に、素早く影響範囲を特定して対処する。まさに「発想の転換」が重要になっているのです。

トシオ うわぁ、恐ろしいほど現実的な考えですね……そこまで深刻な状況なのか……。

マモル先生 攻撃者の標的として、欧米と日本の企業に大きな違いはありません。むしろこれまでギャップがあったのは企業の危機管理意識かもしれませんね。さて、まず用意すべきは、活動が表面化したとき素早く管理者に警告する仕組みと、緊急対策チームです。

トシオ CSIRT(Computer Security Incident Response Team)という組織ですね。ウチの会社でも、いま設置を検討しています。

マモル先生 CSIRTは事件(インシデント)が起きたとき、その原因解析や影響範囲の調査を行って、適切な対処を行うチームです。原因と範囲の特定には「フォレンジクス」という手法で、さまざまな機器の大量のログと履歴情報を集めて解析する必要があり、我々専門家でもレポートをまとめるのに何カ月も掛かることがあります。

サヤカ そんな長い間ネットワークを止めたら、その間に会社がつぶれちゃう!

マモル先生 はい、ですから、例えばこんなシステムを備えるのはどうでしょうか? これは、私たちが体調の変化に気付いたとき、病院でレントゲンを撮ったり血液検査をして、現在起きている症状を「可視化」する、ということに似た作業を支援してくれる、標的型攻撃に有効な最新のマルウェア対策システムです。それまでの定期健診のデータを過去にさかのぼって調べてくれるような機能も備えているので、より原因や処置の精度を高めてくれます。

この仕組みを用意しておくことで、外部の専門家に相談する前に、IT部門のスタッフだけでも、簡単な操作で見えないマルウェアの行動を可視化し、CSIRTによる迅速で正確な一次対応を支援してくれます。

そう言って、マモル先生は、具体的なシステムの紹介を始めた――

時間をさかのぼってマルウェアを追跡、シスコの「AMP」

シスコシステムズ(以下、シスコ)の「高度マルウェア防御」(Advanced Malware Protection:AMP)は、「見えないマルウェア」による標的型攻撃が、何に対して、いつ、どのように進行したかを可視化して素早い対処を行い、実被害の封じ込めとネットワークに広がったマルウェアの撲滅、根治を可能にするソリューションだ。

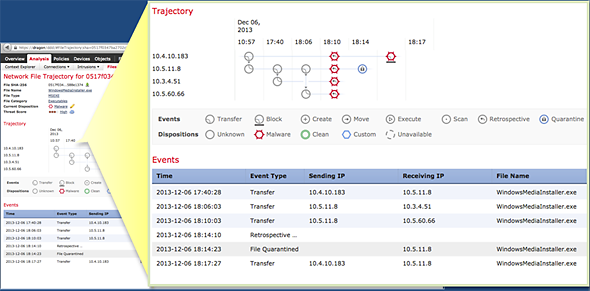

Cisco AMPの最大の特徴は、発見した害を及ぼすマルウェアの行動を、時間を瞬時にさかのぼって(=レトロスペクティブに)GUI上で可視化できること。監視対象とするPCやサーバー内部の全てのファイルの変化や通信の履歴をクラウドに保存しておき、高速に分析することで、現在のマルウェアの姿だけでなく、そのマルウェアのこれまでの変異や行動の履歴を、簡単な操作で時間をさかのぼって分かりやすく把握できるのが、他社のソリューションにない特徴だ。これにより、次のような情報を時系列に並べて可視化でき、被害範囲の速やかな特定と緊急対処を支援する。

- 最初の侵入経路は?

- 過去にマルウェアが利用したデバイス、感染の疑いのあるデバイスやPCはどれか?

- マルウェアがどこから命令を受け取ったか?

- そのマルウェアがどのファイルから生成され、その元ファイルはどこに存在するか?

ふるまい検知やサンドボックスなどさまざまな最新技術を用いてマルウェアを発見しようとするマルウェア対策ソリューションは他にもあるが、一般的に発見後のマルウェアの行動の把握に力点が置かれている。しかし、行動後に自己を削除して痕跡を消すのが標的型攻撃の特徴であるため、そもそも、分析の元になる「検体」が入手できないケースも多い。また、マルウェア本体を生成する元になる「見えないマルウェアの種」がまだ社内のどこかに残っていると、再発や形を変えて、被害を繰り返し招いてしまう。

Cisco AMPでは、「トラジェクトリー」と呼ぶ機能で、クラウドに記録されたハッシュデータを基に、危険にさらされたPC、Androidなどのデバイスやサーバー、さらに「見えないマルウェアの種」を過去に存在したファイルまで、時間をさかのぼって表示することができる。

端末の中でどんなアクションが起こったかも詳細に解析可能だ。例えば、「脆弱性のあるInternet Explorer(IE)で特定のWebページを閲覧した時にJavaコンポーネントが実行され、ファイルをダウンロードした」「実行されたファイルが、Google Public DNSにアクセスして名前解決を行おうとした」といった具合に、詳細に挙動を把握できるため、侵入経路の特定と根本的な対策の役に立つ。

外部連係で、「入口対策」と「出口対策」を強化

今シスコでは「AMP Evereywhere」というコンセプトで、ネットワークを構成するさまざまなポイントにAMPの機能の組み込みを進めている。

具体的には、2013年にシスコが買収したSourcefire社のIPSアプライアンス「Cisco FirePOWER」や、シスコのWebセキュリティアプライアンスの「WSA」、Eメールセキュリティアプライアンス「ESA」から相互連携が開始されており、Cisco AMPで解析した結果をそれらの機器の検知定義に反映することで、「入口対策」と「出口対策」を強化することができる。

- 「入口対策」=侵入の原因となったマルウェアの侵入や攻撃の検知と防御

- 「出口対策」=マルウェアを外部から命令してコントロールしようとする通信(Command and Control:C&C)や、マルウェア自身が外部にアクセスして自己更新しようとする通信などの検知と防止

このようにシスコのAMPソリューションは、ネットワーク全体を包括するアプローチにより、「Before(攻撃前)」と「During(潜伏中、攻撃中)」「After(発覚後)」という標的型攻撃のとるプロセス全体を横断した監視と対策の継続的なライフサイクルの確立を支援し、「見えないマルウェア」が常に存在することを前提にした、新しいセキュリティモデルの運用を可能にする。

監視しているつもりでできてなかった社内ネットワーク

会社に戻ったトシオとサヤカは、検討の結果、マモル先生に紹介された「Cisco AMP」を導入し、それを基にネットワーク全体のセキュリティシステムを見直して、標的型攻撃に対応できるよう更新した。

サヤカ ちょっと先輩、見てください! イントラネットのサーバーが、外部のサイトと時々、勝手に通信しているみたいなんです。これ、標的型攻撃に使われる未知のマルウェアじゃないでしょうか?

トシオ 本当だ、「Device Trajectory」で通信の記録を見る限り、まだ深刻な情報漏えいや破壊活動は起きていないみたいだけど、既に複数のデバイスから同様の通信が発生しているみたいだね。よし、CSIRTとして対策を始めよう。まず、本部長に連絡するよ。レポートを出力してくれる?

サヤカ うわっ! 「Heat Chart」や「High Risk Computer」のレポートを見ると、このマルウェアに感染しているシステムは意外と多そうですね。「File Trajectory」で感染範囲を見てみると……経理部と経営企画室のPCを中心に感染が広がっているみたいです。侵入経路は、マーケティング部の、このPCからですね。あちゃー、これ、ブラウザーのバージョンが相当古いですから、脆弱性対策ができてなかったのかも。

トシオ よし、じゃ、まず感染した疑いの濃い端末をネットワークから切り離そう。それらのデバイスから接触があっただけのシステムについては少し様子を見ることにして、対策マニュアルに沿って、マモル先生の会社と契約したセキュリティ緊急支援サービスに連絡して一緒に対策を練ることにする。

サヤカ フォレンジクスに必要な基本情報はもうまとまっていますから、リモートからモニタリングしてもらえば、専門家の詳細な解析も早く進みそうですね。念のため、感染源となったこのWebページにはアクセスできないよう、Cisco AMPから、Webセキュリティアプライアンスに情報を送ってWebアクセスポリシーを更新しておきますね。

トシオ それにしても、ネットワーク内で何が起こっていたのか、分かっているようで全然分かってなかったね。このシステムが導入されていなければどうなっていたか……いやあ、危なかったなぁ。

サヤカ これだけじゃなく、未知のマルウェアの種は休眠しているだけで、他にもまだ潜んでいるのかもしれませんね。

トシオ でも、このライフサイクルを続けていけば、システム全体の弱点も分かるし、漏えいのような深刻な事態に至る前に対処ができそうだね。さぁ、晩メシまでに片づけるぞ! 頑張ろう!

Copyright © ITmedia, Inc. All Rights Reserved.

提供:シスコシステムズ合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2014年6月19日