現実的なコストで必要十分な標的型攻撃対策を――アラート解析で事後対策を支援するGSX:FireEyeのアラートを分かりやすいレポートに

シグネチャベースの対策が通用しない標的型攻撃の検出と防御に特化した米FireEyeの脅威対策プラットフォームだが、そのアラートを読み解くには専門知識が必要だ。グローバルセキュリティエキスパート(GSX)では、アラートを基に「何が起きたのか」「対策は必要なのか、それとも不要か」を示す分かりやすいレポートを作成し、標的型攻撃対策の運用を支援するサービスを提供している。

2014年5月、Windows XPのサポート切れ直後に明らかになったInternet Explorer(IE)のゼロデイ脆弱性を付く標的型攻撃は、日本でも大きな波紋を呼んだ。Windows XPを含む多くのプラットフォームが対象となった上、当初、この攻撃を検出できたセキュリティ対策製品がほとんどなかったことから多くの企業が対応に追われた。中にはやむを得ず、パッチが提供されるまでの間「IE禁止令」を出した企業もあったほどだ。

このような未知の脆弱性を狙う標的型攻撃の検出と防御に特化したセキュリティ製品が、米FireEyeの脅威対策プラットフォームだ。IEの脆弱性をはじめ、これまでもたびたびゼロデイ脆弱性を狙う攻撃の検出に成功してきたFireEye製品だが、その運用には専門的な知識が求められる点が課題となっていた。グローバルセキュリティエキスパート(GSX)では、この部分をサポートするサービスを提供している。

10年以上にわたってセキュリティサービスを展開してきたGSX

GSXは、国内では老舗のセキュリティベンダーだ。Windows XPの登場以前にさかのぼる1997年から、セキュリティ技術に長けたエンジニアで構成する「タイガーチーム」による脆弱性診断サービスを提供してきた。これは顧客のシステムに対してGSXのセキュリティエンジニアがハッカーの用いる手法で擬似的に攻撃を仕掛け、どこに脆弱性が存在するかを示し、どのような対策を取るべきかを指南するサービスだ。

また、元々監査法人系の流れを汲んで創立されているという文化から、マネジメント的な視点も含めたセキュリティポリシーの策定や監査、セキュリティ関連の公的認証の取得支援といったコンサルティングサービスも提供している。

さらに、「脆弱性診断で見つかった“穴”に対するソリューションもほしい」という声に応え、サイバーセキュリティサービスの提供も開始した。2012年にはまた、標的型攻撃や水飲み場攻撃、ドライブバイダウンロードといった最新の攻撃手法やそこで使われるマルウェアの解析、検体作成に当たる「サイバーセキュリティ研究所」も設置し、対策に反映させている。併せて、セキュリティインシデント対応要員の育成も進めており、問題を指摘するだけでなく、それに対する解決策までをワンストップで提供する体制を整えている。

「体系的にノウハウを共有して属人的な部分を減らし、誰が検査を行っても同じレベルで解答を提供できること、顧客視点でサービスを提供しており、『すぐ来てほしい』といった要望にも小回りが利くことが最もお客様にご評価いただいているポイントだ」と、GSX 執行役員 事業開発部長の青柳史郎氏は説明する。

パターンマッチングでは追いつけないゼロデイ攻撃に特化したFireEye

10年以上にわたってセキュリティ動向を研究してきたGSXによると、最近は、“ある傾向”が顕著だという。ウイルスの亜種やゼロデイ脆弱性を狙う標的型攻撃が増加した結果、パターンマッチングに頼ってウイルスを検出する従来型の対策だけでは、防御が困難になっているというのだ。パターンマッチングに基づく対策では、「知らないもの」「パターンファイルに記されていないもの」は見付けられない。

「攻撃者はもはや昔のような愉快犯ではなく、金銭を狙って必死になって攻撃してきている。あらかじめアンチウイルスソフトを用いてチェックし、検出されないようなマルウェアを作って送り付けている」(青柳氏)

こうした攻撃を高い精度で検出するとして評価されているのが、FireEyeの標的型攻撃対策製品だ。電子メールに対する検査を行う「FireEye EXシリーズ」、Webベースの攻撃を防ぐ「FireEye NXシリーズ」、ファイル共有サーバー上のさまざまな形式のコンテンツに含まれる不正なコードを検査する「FireEye FXシリーズ」の3種類がある。いずれもシグネチャを使わず、仮想エンジン上で疑わしいファイルを実行させ、その挙動を解析してマルウェアかどうかを判別する仕組みで、前述のIEの脆弱性を突いたゼロデイ攻撃も検出した実績がある。

FireEyeのアプライアンスにはいくつか特徴がある。1つは、多種多様なファイルに対応していることだ。最近の標的型攻撃は、Office形式やPDF形式のファイルだけでなく、時にはFlashや圧縮ファイルなども悪用する。FireEye製品はこれらのファイルはもちろん、QuickTimeやMP3、JPG、PNGといったマルチメディアファイルも含め、幅広い種類のファイルをカバーしている。

また、独自の仮想技術「Multi-Vector Virtual Execution(MVX)エンジン」も、FireEye製品の検出性能を支えているコア技術だ。しばしば「攻撃と防御はいたちごっこ」と言われるが、最近のマルウェアの中には、動的解析を受けることを見越して、汎用の仮想環境上で動作していることを検知すると動作を停止したり、自らを消去してしまうものが登場している。こうなると、ファイアウォールやIDS/IPSといった既存のセキュリティ製品の延長線上で追加されたサンドボックス技術では検出が困難だ。しかし、はじめから標的型攻撃対策に特化して開発されたMVXエンジンには、そうしたマルウェアの“小細工”は通用しない。

GSXによると、幾つかの顧客向けにFireEye製品のトライアルサービスを実施したところ、それまで検出できていなかったマルウェアが複数発見されたケースが珍しくないという。「GSX自身でも検証、評価を行っており、『ゼロデイ攻撃への対策ならばFireEyeだ』という結論を得られた」(青柳氏)。

実は、近年マイクロソフトがセキュアコーディングなどの取り組みを進めてきたことから、Windows OSやIEに発見されるゼロデイ脆弱性の数は減少している。最近では、ゼロデイ脆弱性を発見して攻撃を実行できるのは、高度な技術と資金力を持つ攻撃者のみに限られてきたといってもいい。逆に、同様に高度な技術力を持ちゼロデイ攻撃の対策に特化した製品でなければ、検出はますます困難になっているとも言えるだろう。

もちろん、ファイアウォールやIDS/IPS、あるいはアプリケーションを可視化する次世代ファイアウォールといった既存のセキュリティ製品には、既知の脅威を確実に検出するといった役割がある。これらに、新しいマルウェアの検知に特化したFireEye製品を組み合わせることで、より網羅的な防御につながるだろう。

「こんなアラートが出たけれど、どうしたらいい?」に応える解析サービス

このように優れた特徴を持つFireEyeの標的型攻撃対策製品だが、導入に当たって悩みを持つ企業も少なくないという。

多くの企業にとって、セキュリティ管理は本業ではない。特に規模がそれほど大きくない企業や組織においては、セキュリティ担当者を置く余裕がない場合もある。そんな環境では、「アラートが上がってきても全て専門用語、しかも英語で、何を意味しているのか分からない。また、感染が報告された端末にどのような措置を取ればいいかが分からない」――そんな悩みを抱える顧客が多いという。

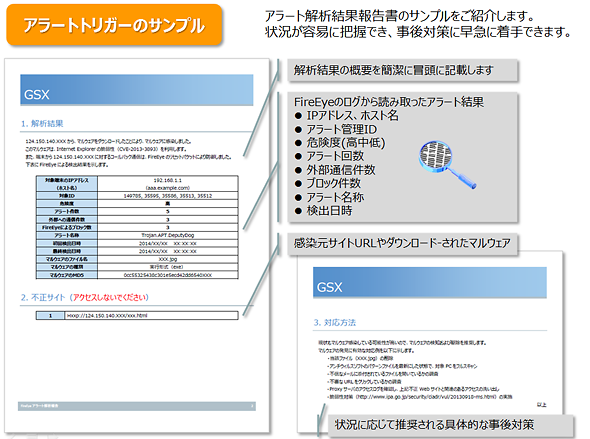

GSXの「FireEye製品アラート解析サービス」は、こうした「自分たちで判断できない部分を外部の専門家に頼みたい」というニーズに応えるものだ。FireEyeが生成したアラートをGSXのセキュリティコンサルタントが分析し、「どの端末でどんな事象が起こっており、危険度はどのくらいか」「推奨される対策は何か」を分かりやすくレポートにまとめて提供する。

同サービスが提供可能な理由の1つは、FireEyeが、感染端末のコールバック通信を遮断する機能を備えていることだ。いったんネットワーク内部の端末に入り込まれても、FireEyeがリセットパケットを送信することによって、それ以上の感染や情報の流出を食い止めることができる。FireEye製品によってひとまず防御を実施した上で、FireEye製品アラート解析サービスを通じて感染端末の確認や感染拡大の防止、接続先の確認を行い、「最悪の事態は防ぐことができた」と確認できる流れになっている。

しかもFireEye製品アラート解析サービスは、Security Operation Center(SOC)で24時間365日体制で監視を行うサービスとは異なり、顧客が気になったアラートについてその都度解析を行うため、現実的なコストで導入可能だ。

「そもそも、セキュリティアプライアンス自体の導入にコストが掛かる上に、24時間365日体制・態勢のSOCサービスを組み合わせるとなると、過大な費用を要することになる。その点、FireEye製品アラート解析サービスは、必要な運用のみを切り取って提供することにより、顧客にとって少ない負担で利用できる」(青柳氏)。GSX自身が導入を支援した企業だけでなく、アプライアンス自体は他のシステムインテグレーターが導入したケースも含め、同サービスには既に約20社の実績があるという。

できるところから標的型攻撃対策を

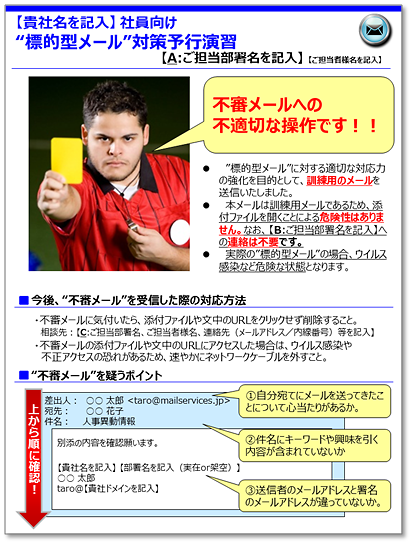

GSXはまた、標的型攻撃に対する抵抗力や対応力を高める支援策として「標的型メール訓練サービス」も提供している。

このサービスでは、標的型攻撃メールに模した訓練メールをユーザーに送付する。もし誤って本文中のリンクをクリックしたり、添付ファイルを開いてしまったユーザーがいれば、「どのような点に注意すべきか」「もし開いてしまった場合はどのように対処すべきか」を伝える教育用コンテンツを表示する仕組みだ。

もちろん、訓練によって開封率がゼロになることはないが、2分の1〜3分の1程度にまで減らすことができるという。何より、全てのユーザーに「このような巧妙な攻撃が存在し得ること、そして自分もそのターゲットになり得ること」を意識してもらうきっかけとなる。

GSXでは、標的型攻撃に対する「耐性」を付ける訓練サービスやFireEyeによる出口対策ソリューションを組み合わせることで、対策をより強固なものにしていけると説明する。「『何もしていない』では、企業としての説明責任を果たすことはできない。コストが掛かると思われがちな標的型攻撃対策だが、まずはできるところから手を打ってみてほしい」(青柳氏)。

この記事に関連するホワイトペーパー

標的型攻撃の検出と防御に特化した米FireEye製品は、脅威対策に効果を発揮するが、アラートを読み解くには専門的な知識が必要になる。その運用の悩みとコスト負荷を解決するのがアラート解析サービスだ。

※ダウンロードにはTechTargetジャパンへの会員登録が必要です

Copyright © ITmedia, Inc. All Rights Reserved.

提供:グローバルセキュリティエキスパート株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2014年9月18日

この記事に関するホワイトペーパー

標的型攻撃の検出と防御に特化した米FireEye製品は、脅威対策に効果を発揮するが、アラートを読み解くには専門的な知識が必要になる。その運用の悩みとコスト負荷を解決するのがアラート解析サービスだ。

GSX 執行役員 事業開発部長の青柳史郎氏

GSX 執行役員 事業開発部長の青柳史郎氏 FireEyeの標的型攻撃対策製品

FireEyeの標的型攻撃対策製品 「FireEye製品アラート解析サービス」で提供されるレポート

「FireEye製品アラート解析サービス」で提供されるレポート 「標的型メール訓練サービス」でメールを開いてしまった場合、このような教育用コンテンツが表示される

「標的型メール訓練サービス」でメールを開いてしまった場合、このような教育用コンテンツが表示される