進化した国産WAF「SiteGuard」でWebにセーフティネットを:「WAFは面倒」は過去のもの

Apache Sturtsの脆弱性や「Shellshock」に代表されるように、2014年以降相次いで深刻な脆弱性が公になっている。次々明らかになる脆弱性からWebアプリケーションを守るためのセーフティネットとして、あらためて注目を集めているソリューションがWebアプリケーションファイアウォール(WAF)だ。その中でも、ブラックリスト方式を採用することで、長年安定した保護を提供してきた国産WAF、「SiteGuard」の特徴とは何だろうか。

2014年以降、OpenSSLに存在した「Heartbleed」にはじまり、Apache Strutsや「ShellShock」など、深刻な脆弱性が相次いで報告されている。つい先日も、Windows OSのHTTPプロトコルスタック(HTTP.sys)に存在する脆弱性(MS15-034)が明らかになり、セキュリティ関連機関が注意喚起を行ったばかりだ。

こうした脆弱性の中にはマスメディアで報じられたものもあったことから、会社の上層部から「うちのシステムは大丈夫か?」と尋ねられ、対応に追われた管理者も多かったのではないだろうか。

こうした問題に対する根本的な対策は、最新のバージョンにアップデートして脆弱性を修正することだ。だが現実問題として、企業で運営しているシステムでは、「じゃあ更新しましょう」という具合に簡単にアップデートするのは困難だ。既に稼働しているWebアプリケーションの挙動に影響が生じないかどうか検証を行い、関係各部署と停止時間を調整して移行計画を立て……といった具合に、さまざまな作業が発生する。だがその間、攻撃者がアタックを控えてくれるなどという保証はない。

こうした時に、外部からの攻撃をブロックし、根本的な対策を講じる時間を稼ぐ手段として有効な製品が「Webアプリケーションファイアウォール」(WAF)だ。ジェイピー・セキュア 取締役CTOの齊藤和男氏は、より使いやすく、運用しやすい形に進化しているWAFは、今や企業にとって「セーフティネット」の役割を果たしつつあるという。

「WAFは面倒」はもう過去のもの

とはいえ、この「WAF」というカテゴリの製品が注目を集めるのは初めてのことではない。10年ほど前、SQLインジェクションの脆弱性を悪用され、顧客情報の流出につながった事故が立て続けに発生したことをきっかけに、WAFが注目された時期があった。

しかし当時のWAF製品は、正しいアクセスパターンを定義して、それ以外のものをブロックする「ホワイトリスト」方式を採用したものがほとんどだった。これは安全と認めたパターン以外を検出するという意味では有効だったが、「ホワイトリスト」を定義することが困難なパターンがあるほか、Webアプリケーションの仕様を変更した場合の再設定などのコストが大きく、広く浸透したとは言えなかった。セキュリティに詳しい人ほど、「WAFは面倒」という印象が強いのではないだろうか。

だが齊藤氏によると、その認識は過去のもの。WAFはより使いやすく、より確実に攻撃を検出できるものへと確実に進化しているという。そんなWAF製品の一つが、ジェイピー・セキュアの「SiteGuard」と「SiteGuard Lite」だ。

脆弱性にはその日のうちに対応、国産ならではのサポートも

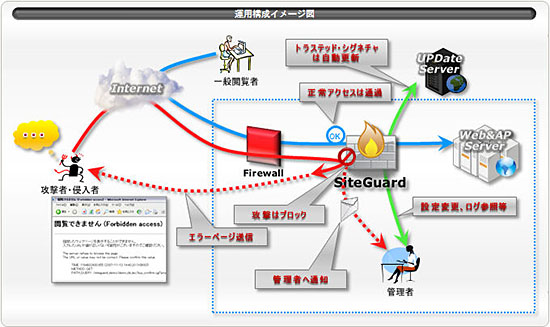

SiteGuardは、いち早くブラックリスト方式を採用したWAF製品だ。リバースプロキシとして動作するゲートウェイ型のソフトウエアWAFで、SQLインジェクションやXSS、OSコマンドインジェクションといったWebアプリケーションに対するさまざまな攻撃を、「トラステッド・シグネチャ」という定義ファイルによって検出、ブロックする。

SiteGuard LiteはこのSiteGuardの機能を、Webサーバーの「Apache」のモジュールとして組み込めるようにしたもので、既存の環境に大きな変更を加えることなく導入できることが特徴だ。

トラステッド・シグネチャは自動更新によって常に最新の状態に保たれる他、ユーザーが独自に防御ルールを追加したり、ホワイトリストを追加したりすることも可能となっている。加えて、セッション管理機能やCookieの保護機能も備えており、「Webアプリケーションに対し、均一のレベルのセキュリティを提供する」(齊藤氏)という。

特徴は、脆弱性が公になってから対応するまでの早さに定評があることだ。ジェイピー・セキュアでは日々さまざまなソースから情報を収集し、社外のセキュリティ研究者とも連携しながらトラステッド・シグネチャを作成している。深刻な脆弱性が発見された場合、基本的には脆弱性の公表、注意喚起された当日中のシグネチャ提供を行っている。

加えて、SiteGuardは、ジェイピー・セキュアが開発から販売、サポートまでを一貫して行っている純国産のWAF製品で、迅速な対応が可能だ。細かな問い合わせに対しても日本語でエンジニアが直接対応する。過去に顧客から寄せられたフィードバックの中には、次のバージョンアップ時に機能として反映されたものもあるそうだ。

こうした特徴や安心感が評価され、SiteGuardは金融系をはじめ300社を超える企業で導入されている。また、ホスティングサービスを展開する国内の主要なサービスプロバイダーもSiteGuardを採用し、レンタルサーバーのオプションメニューとして提供している。「エンドユーザーが意識していないだけで、実は数十万単位のユーザーがSiteGuardによって守られている」と齊藤氏は述べる。

WordPressのセキュリティ強化に特化したプラグインも無償で提供

その齊藤氏が今一番気にかけているのが、幅広く利用されているコンテンツ管理システム(CMS)、「WordPress」だ。

「今年はWordPressの脆弱性が注目される一年になるのではないか」という同氏の予測は、残念ながら当たりつつある。4月末には、WordPress本体に深刻なXSSの脆弱性が発見され、立て続けにWordPressがバージョンアップされる事態となった。このほか、WordPressの大きな魅力であるプラグインやテーマの脆弱性が日に数件のペースで発見され、攻撃に悪用されている事態も深刻だ。

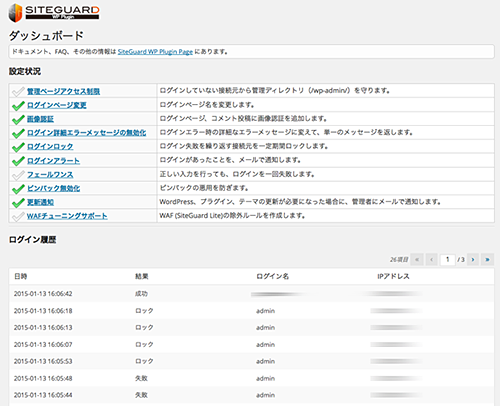

ジェイピー・セキュアでは、SiteGuardによる保護を提供すると同時に、「WordPressの発展とセキュリティ対策に貢献することができないか」という考えから、WordPress専用のセキュリティプラグイン「SiteGuard WP Plugin」を開発した。WordPressの公式ページから無償でダウンロードでき、2014年10月の公開以来、三万を超えるアクティブインストールがあるという。

齊藤氏は、「CMSのセキュリティの基本は、『最新のバージョンを使うこと』『管理用ページに対するアクセス制限をしっかり行うこと』『ログイン方法を強化すること』の三つだ。SiteGuard WP Pluginはこの対策を支援する」と述べている。

具体的には、WordPressの管理用ログインページのURLを変更したり、ログインページへの接続元IPアドレスを記録し、過去にログインが行われていないIPアドレスからの接続には「404 Not Found」を返すことで、ツールを用いた機械的な攻撃を受けにくくする。また、CAPTCHAによって管理者ログイン時の認証を強化する機能も提供。「CAPTCHAには英語だけでなく日本語も利用できるので、攻撃のハードルを上げることができる。目くらまし程度かもしれないが、海外からの攻撃に対する抑止効果はある。これにWAFを組み合わせることで、WordPressの安全性を高めることができる」(齊藤氏)。

SiteGuard同様、SiteGuard WP Pluginも国内のいくつかのホスティング事業者が採用しており、WordPressを用いたサービスの中に標準で同梱される形で提供されているという。

セーフティネットとしてのWAFが主流に

Apache Strutsの脆弱性などを機に改めて注目されるようになったWAF。かつてに比べ使いやすくなったことも相まって、WAFに対する考え方も変化しているという。「事件が発生したので慌てて導入を検討するのではなく、Webアプリケーションを動かすならば、セーフティネットとして初めからWAFを導入しておくべきだという風に変わってきている」(齊藤氏)。

もちろん、Webアプリケーション自体の脆弱性を修正することが根本的な対策ではあるが、今後もまた新たな脆弱性が次々と発見されることだろう。そうした場合でもWAFがあれば、攻撃を防ぎつつ、根本的な対策のためのスケジュールを落ち着いて立てることができる。国内の多数の企業やサービスプロバイダーで安定的に稼働し続けてきた実績を持つSiteGuardは、その有力な選択肢になるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社ジェイピー・セキュア

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2015年9月30日

ジェイピー・セキュア 取締役CTOの齊藤和男氏

ジェイピー・セキュア 取締役CTOの齊藤和男氏 SiteGuardの構成イメージ

SiteGuardの構成イメージ SiteGuardのトラステッド・シグネチャは日々更新されている

SiteGuardのトラステッド・シグネチャは日々更新されている 全世界でアクティブインストール数が三万を超えているWordPress専用セキュリティプラグイン「SiteGuard WP Plugin」

全世界でアクティブインストール数が三万を超えているWordPress専用セキュリティプラグイン「SiteGuard WP Plugin」