隙だらけのWebサービス、Wi-Fi通信、シャドーITがもたらすリスクへの有効な対策とは:モバイル時代、「セキュリティ」と「利便性」は両立できるのか

全国7都市で開催されたセミナー「『サイバー攻撃の実態』と『セキュリティ事件の裏側』に学ぶ、今、本当に有効な対策とは」では、攻撃者の視点で見るとどのような不正アクセスの可能性があるかを解説した上で、対策のポイントが紹介された。そのハイライトを紹介しよう。

標的型攻撃をはじめとするさまざまなサイバー攻撃が増加する一方で、モバイルデバイスやクラウドの普及といった新たなトレンドが現れている。こうした大きな潮流の狭間で、私たちはどのようにセキュリティ対策に取り組むべきなのだろうか。全国7都市で開催されたインターネットイニシアティブ(以下、IIJ)主催のセミナー「『サイバー攻撃の実態』と『セキュリティ事件の裏側』に学ぶ、今、本当に有効な対策とは」では、攻撃者の視点で見るとどのような不正アクセスの可能性があるかを解説した上で、対策のポイントが紹介された。2015年9月17日に開催された東京会場のセッションの模様をリポートする。

攻撃者の視点で見れば、リスクはここにもあそこにも

基調講演を行ったのは、さまざまなサイバー犯罪や不正アクセスに最前線で対処しているサイバーディフェンス研究所の最高ハッキング責任者 技術部長の林真吾氏だ。林氏は「攻撃者視点」で一体どのようなことが可能になるのか、デモンストレーションを交えながら講演を行った。

最初に林氏が紹介したのは、サイバー攻撃をめぐる最近の主なトピックだ。中でも、不倫SNSサイト「Ashley Madison(アシュレイ・マディソン)」のユーザー情報流出は世間に大きなインパクトを与えたが、林氏によると個人情報の流出はごく当たり前のように起こっているという。同氏は、不正アクセスによって米アドビシステムズから流出した顧客情報を例に取り、その中には多くのjpドメインのメールアドレス、例えば「itmedia.co.jp」の情報も多数含まれていることを示し、決して不正アクセスや情報流出は人ごとではないとした。

続けて同氏は、「Webサイトへの攻撃」「Wi-Fiへの攻撃」「既知の脆弱性(ぜいじゃくせい)を狙うAPT」「未知の脆弱性を狙う攻撃」に分けて、近年の攻撃動向を解説した。

Webサイトへの攻撃に関しては、さまざまな脆弱性の中でも最も有名な「SQLインジェクション」を取り上げ、Web上のフォームに細工を施した文字列を入力することによって、データベース内の個人情報を盗み取ったり、Webサイト自体を改ざんできたりする様子をデモした。

林氏はWebサイトのセキュリティ診断にも携わっているが、「管理者機能が不正に利用できたり、他のユーザーになりすましできてしまったり、あるいはデータベースの情報が漏えいしたりしてしまう恐れのある高レベルの脆弱性が半数以上のサイトで検出される。その上、ツールによって自動的な攻撃も可能になっている。Webサイトは100%攻撃されていると思っていい」という。攻撃を検出し、対応するにはログが重要な役割を果たすが、「postに関するログがなければ、何が行われたかまで追跡できない。きちんとログを取り、しかも可視化する必要がある」(林氏)

Wi-Fiのセキュリティについても同様に、手元のマシンを用いて会場内の無線ネットワークをスキャンするとSSIDやMACアドレスといったさまざまな情報を入手できることを画面で示し、「フリーのWi-Fiサービスは山のようにあるが、結構危ない。アンテナを立てアクセスポイントになりすまして盗聴すれば、メールアドレスやパスワードといったいろいろな情報が取り放題になる。たとえ暗号化通信をしていても中間者攻撃のリスクがある」と指摘した。

林氏がWi-Fiとともに注目しているのが「ZigBee通信」だという。一般には聞き慣れない技術だが、センサーやスマートメーター同士の通信で採用が進んでいる。「ZigBeeはあまり知られていないが、すでに診断・攻撃ツールが存在する。いつでも攻撃できる状態、狙われる状態にあるのではないか」(同氏)

既知の脆弱性を狙うAPTは、日本年金機構への標的型攻撃を機に注目を集めている。だが「実は2年くらい前から、行政機関も民間企業も相当やられている」(林氏)。そのトリガーとして使われるメールには、いかにも不自然な日本語から、より自然な日本語へと「進化」が見られるそうだ。こうした要因もあり、「標的型攻撃メールに対する訓練の結果を見ても、だいたいユーザーの40%くらいはメールを開いてしまう」(林氏)。ITリテラシが高そうに見える組織でもその数値にあまり違いはなく、怪しそうに見えるメール、怪しそうに見えるリンクを見破ることは非常に困難であると述べた。

未知の脆弱性を狙う攻撃についても、あまり希望的な兆しは見えない。林氏によると「脆弱性は意外とすぐに見つかる。脆弱性がないソフトウエアは、単に狙われていないだけ」だそうだ。今後は「自動化された脆弱性検出により、未知の脆弱性を突く攻撃が量産される可能性がある。未知の脆弱性への備えとして、攻撃を緩和できる策も考えておく必要があるだろう」とした。

最後に林氏は、今はやりの「M2M」や「IoT」にも言及した。この分野も「確実にやられるだろう。安全なものもあるが、そうでないものもあり、いつか事件は起こるだろう」と指摘。ISMバンドの通信に対する攻撃も、「今後2年ほどのうちに攻撃方法が確立するのではないか」と予測している。

日本は狙われている! 人ごとではない標的型攻撃

続いて、カスペルスキーの情報セキュリティラボ チーフセキュリティエヴァンゲリスト、前田典彦氏が講演を行った。前田氏は「日本は狙われているのか? 〜海外の脅威事例から学び考える」というセッションタイトルに対し、自ら「はっきり言ってしまうと、日本は狙われています」と答え、その典型例である「Blue Termite」と、海外の金融機関に大きな被害を及ぼした「Carbanak」という二つの事例を紹介した。

Blue Termiteは、日本年金機構をはじめ、2015年に明らかになった標的型攻撃で注目された攻撃キャンペーンだ。過去にもいくつか標的型攻撃・APTは発生したが、Blue Termiteの最大の特徴は「ほぼ全ての標的が日本国内の組織、企業となっていること」(前田氏)。このキャンペーンでは30種類以上のマルウエアが用いられているが、それをコントロールするために攻撃者が用意したC2サーバーは大半が日本国内に置かれ、そのC2サーバーにアクセスしてくる通信元(=被害者)も8〜9割は日本にあるIPアドレスだった。

「今年の3月ごろから活動が活発化しており、日本年金機構の事件もその真っ最中に起こった。それ以降も攻撃は静まるどころか増えている」(前田氏)

ターゲットとなった組織を、IPアドレスの逆引きによって調査したところ、満遍なくさまざまな産業が対象となっていた。ただ、中でも注目したい産業に「報道機関」と「情報通信」があるという。(攻撃の)観測の序盤においては、報道機関に対する攻撃では、記者のメールアドレスやアカウントを中心に情報を持ち出そうとする傾向が見られた。また情報通信産業に対する攻撃は、PCへの感染だけでなく、C2サーバーの設置を狙ったものと見られるという。「日本で活動しているホスティング事業者の一部が攻撃者に掌握され、攻撃のためのC2サーバーになっている」(前田氏)。

こうした傾向を解説した上で前田氏は「1000を超えるIPアドレスでの感染を確認しており、一向に感染の数は減らない。『うちは大丈夫』という根拠のない自信を捨て、標的になる可能性を踏まえて調査をしてほしい。また、攻撃を受けることは恥ではない。その認識に立って、次に攻撃を受けた場合にどうするかも含め、何らかの対処を取ってほしい」と提言。Blue Termiteをはじめとする標的型攻撃を、「決して人ごとではないと捉えてほしい」と呼び掛けた。

さて、標的型攻撃の陰に隠れてあまり話題になっていないが、オンラインバンキングサービスでの不正送金による被害も増えている。ただ、これまで日本国内では利用者のPCがマルウエアに感染し、不正送金の被害に遭うパターンが大半だった。これに対し、前田氏が紹介したCarbanakは、銀行内で業務に使われている端末をターゲットにし、ATMやSWIFTネットワークを不正に操作して不正送金を行い、多額の被害を生じさせているという。

Carbanakが行内に侵入する手法は、他のサイバー攻撃同様、電子メールの添付ファイルを開かせてバックドアを仕込み、攻撃者がコントロールするというものだ。しかも攻撃者は、一気に多額の送金を行うのではなく、アラートが上がらないぎりぎりの額で複数回送金するといった工夫を凝らすことで監視の目をくぐり抜け、2カ月程度活動していたという。中には、業務フロー上にも問題があったためだろうが、システムメンテナンス用のアカウントが攻撃者の手に渡ってしまい、それを用いて不正送金がなされたケースもあったそうだ。

「日本でこの攻撃が通用するかというと、いくつかの銀行では通用しないだろう。だが、攻撃者も馬鹿ではない。すでに明らかになっている手法をそのまま使ってくるわけはなく、業務フロー全体も調べた上で攻撃してくる可能性がある。つまり、今明らかになっている手法に耐性があるからといって、大丈夫とは限らない」(前田氏)

こうした攻撃で最初に送り込まれてくるマルウエアは、パターンファイルに基づくアンチウイルスソフトでは見つからないケースもある。前田氏は、こうした背景から一部にはアンチウイルスソフト不要論が浮上していることに触れつつ、「実はアンチウイルスソフトには、振る舞い検知など、それ以外の検出機構を搭載したものもある」と説明。パターンマッチング以外の機能もオンにすることによって、カスペルスキーでは、Blue TermiteやCarbanakなどでも用いられてきたカスタマイズされたマルウエアに対策を講じていくとした。

シャドーITがもたらすリスクを踏まえて、適切な制御を

Webフィルタリングソフトウェア「i-FILTER」で知られるデジタルアーツのデジタルアーツ マーケティング部 担当部長の瀬川明宏氏は、「2015年のIT脅威予測から見る、Webフィルタリングの有効性」と題するセッションを通じて、「ネットの登場によって利便性は向上したが、同時にセキュリティについてもぜひ考慮してほしい」と呼び掛けた。

同社は長年Webフィルタリングを手掛けてきたが、この数年は特に、SNSやグループウエア、オンラインストレージといったWebブラウザーで利用できるサービスやアプリケーションの増加を肌で痛感しているという。こうしたサービスの増加に伴って浮上してきたのが、会社や管理者の承認なく業務で利用される「シャドーIT」のリスクだ。

「シャドーITは業務の効率化を目指す動きだからやみくもに止められないが、一方で情報漏えいのタネにもなっている。デジタルアーツが行った調査でも、回答者の34%は会社のデータを持ち出すことに罪悪感を持たないと答えており、効率化や目標数値達成のためにシャドーITを使うのが当たり前になりかけている」(瀬川氏)

しかし、情報漏えい防止や通信環境への影響を考えると、この状況を放置するわけにはいかない。デジタルアーツでは、Webサービスの利用をきめ細かく――例えばユーザーの職務内容や利用可能な機能に応じて――制御することにより、業務効率の向上とリスクの最小化という相反する課題を解決するとした。

特に、最新バージョンの「i-FILTER Ver.9」では、Webサービスごとに「閲覧」「投稿」「ファイルアップロード」といった機能をきめ細かくコントロールできるようにしたという。加えて、ラックやFFRIといったセキュリティ企業と連携し、脅威情報サイト(悪意あるサイト)のデータベースを参照することによって出口対策を実現。標的型攻撃によってマルウエアに感染したとしても、その後の不正な制御をさせない仕組みだ。この仕組みは、米ファイア・アイのサンドボックス製品にも適用可能という。さらに、デジタルアーツ独自のファイル暗号化製品「Final Code」を組み合わせれば、操作ミスや内部犯行による情報漏えいへの備えになるとした。

業務とプライベートをモバイルデバイス上でもきっちり区分

日本アイ・ビー・エム セキュリティー事業部パートナー・広域営業部の久保田昌也氏は、「利便性と安全性の両立を実現する先進モバイル・セキュリティ」と題するセッションを通じて、PCに比べて管理が困難なモバイルデバイスを、安全性を確保しながら活用する方法を紹介した。

久保田氏も先の瀬川氏同様に、モバイルという新しいテクノロジは利便性を高める一方で、企業のデータをリスクにさらすという問題を抱えていると指摘した。「スマートフォンやタブレットといったモバイルは仕事のスタイルを変革する一方で、盗難や情報漏えいのリスクが高まるという負の側面は否定できない」(久保田氏)。

しかもモバイル機器は、企業内で利用されるPCとは異なり、管理が容易ではない。業務用PCならば、パッチがリリースされればまず管理者が検証を行い、動作に問題ないことが確認した後に一斉展開する、というフローが可能だが、モバイル機器は個々人がそれぞれの考え方で管理しており、デバイスも、その上で動作するOSもバラバラだ。

その上、端末を紛失するリスクは決して低くはない。久保田氏は、「平成25年の警視庁への携帯電話の遺失届件数は約24万件に上る」という統計を引き合いに出し、都内の移動人口なども考慮すると「100人に1人は年に1台携帯電話をなくしている計算になる。ちょうどこの会場全体にいる人のうち1人は紛失してしまう頻度だ」と説明した。

こうしたモバイル特有の問題も織り込んだ上で、PCと同じように管理する手段として注目されている手段が、「エンタープライズ・モビリティ管理(EMM)」だという。モバイルデバイス管理(MDM)とコンテナー技術を活用することにより、一つのデバイス上で業務用データを扱う領域とプライベートの領域をきっちり区分し、安全に社内ネットワークにアクセスさせることを可能にする方法だ。その上、万一端末を紛失したときには、プライベートなデータには影響を与えることなく、業務用データのみをリモートから削除できる。IBMでは、「IBM MobileFirst Protect」というSaaSの形でこの仕組みを提供することで、「業務データとプライベートデータをきっちり分け、安全にモバイルを使用できる」(久保田氏)とした。

変化に強いセキュアなワークスタイル、自力で作れますか?

IIJ サービスオペレーション本部 セキュリティサービス企画推進室 プロダクトマネジャー、大野慎吾氏は、「『セキュリティ』と『利便性』の両立! 変化に強いクラウドセキュリティソリューションのススメ」と題して講演を行った。

自社の力だけで「セキュリティ」「利便性」そして「変化」という三つのキーワードに対応していくには限界があり、うまくクラウドサービスを活用することで、トータルコストを省きながら新しいワークスタイルを実現できる、というのがその趣旨だ。「セキュリティのアウトソースによって、ダイナミックな環境変化の中でも利便性を保ちつつ、セキュアなワークスタイルを実現できる」(大野氏)。

サイバー攻撃の被害が頻繁に報じられる昨今、大野氏も「組織内にSOCやCSIRTを作りたいけれど、どうしたらいいだろうか」「どこまで対策すればいいかを知りたい」といった、セキュリティに関する相談を受けることが増えたという。これに対しIIJでは、エンドポイントや境界、クラウドといった領域をカバーする「マルチポイントセキュリティ」の実現を推奨しているが、ここで課題となるのが「運用」だ。「機器やソフトウエアを入れればいいわけではなく、運用の部分が大事になる。しかし自社で全てを運用していくのは大変な作業だ。IIJをはじめ、信頼できる事業者にアウトソースするのも一つの選択肢だろう」(大野氏)。

利便性という観点では、やはりスマートデバイスの業務への活用が鍵となる。そこでは「場所や端末に縛られない、効率的な業務環境が求められるようになっている」(大野氏)。そのIT環境を支えるのが、ユーザー属性ごとにきちんと権限管理を施したリモートアクセスだとした。

そして、ITシステムには同時に、多様な端末、さまざまな変化に対応できる柔軟性が求められている。それもセキュリティを確保することが大前提となるが、「運用負荷が大きい上、新しい脅威ごとに導入する機器の陳腐化に対する懸念もある。その上、経験豊富な人材が不足している中、終わりの見えないセキュリティ対策に時間とコストを費やすのは効率的ではない」(大野氏)。

こうした課題の解決策として大野氏が挙げるのが、「クラウド型セキュリティソリューション」だ。IIJでは、リモートアクセスやMDM、セキュアWebゲートウェイやセキュアMXといった変化への対応力向上や保守運用業務の軽減、トータルコストの削減が図れるクラウドサービスを展開しており、2015年秋にはサンドボックス機能も追加する予定となっている。さらに、過去の運用ノウハウの蓄積や脅威に関するインテリジェンスがサービスに厚みを加えているといい、「ぜひデバイスやソフトウエアではなく、機能や情報、知識、経験といった“サービス”を購入してほしい」と述べた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社インターネットイニシアティブ

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2015年11月20日

サイバーディフェンス研究所 最高ハッキング責任者 技術部長 林真吾氏

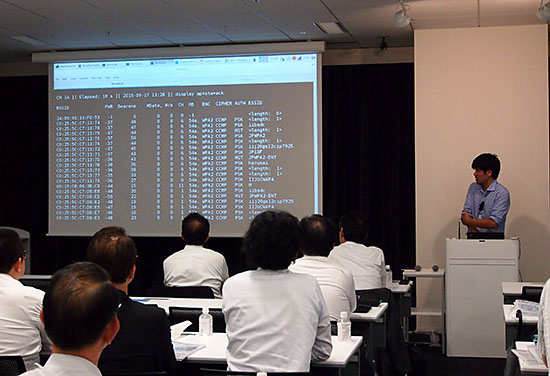

サイバーディフェンス研究所 最高ハッキング責任者 技術部長 林真吾氏 会場内のWi-Fi通信をスキャンするデモを行う林氏

会場内のWi-Fi通信をスキャンするデモを行う林氏 カスペルスキー 情報セキュリティラボ チーフセキュリティエヴァンゲリスト 前田典彦氏

カスペルスキー 情報セキュリティラボ チーフセキュリティエヴァンゲリスト 前田典彦氏 デジタルアーツ デジタルアーツ マーケティング部 担当部長 瀬川明宏氏

デジタルアーツ デジタルアーツ マーケティング部 担当部長 瀬川明宏氏 日本アイ・ビー・エム セキュリティー事業部パートナー・広域営業部 久保田昌也氏

日本アイ・ビー・エム セキュリティー事業部パートナー・広域営業部 久保田昌也氏 IIJ サービスオペレーション本部 セキュリティサービス企画推進室 プロダクトマネジャー 大野慎吾氏

IIJ サービスオペレーション本部 セキュリティサービス企画推進室 プロダクトマネジャー 大野慎吾氏