今こそ内部対策を強化せよ! 標的型サイバー攻撃に備える際、陥り易い落とし穴とは?:標的型サイバー攻撃(APT)対策

昨今の標的型サイバー攻撃の増加により、企業や組織ではサンドボックス型製品などの「入口対策」に注目が集まっている。入口対策はサイバー攻撃者に対する最初の防壁となるため、確かに重要な対策であることは言うまでもない。しかしながら、昨今のウイルスメールには巧妙な手口のものが多く、サンドボックス型製品では侵入を100%防ぐことは難しい。標的型サイバー攻撃に関する机上トレーニングや演習などを行っていても、一定数の社員は攻撃者からのメールを開封してしまうなどの結果が出ているのも事実だ。ここでは、企業や組織が標的型サイバー攻撃に備える際、どのような落とし穴に陥り易いのか、また対策を講じる上で重要なポイントは何かについて解説する。

サンドボックス型製品などの入口対策だけでは防げない! 強化すべきは「内部対策」

企業や官公庁へセキュリティ対策のアドバイスを行う公認情報システム監査人(Certified Information Systems Auditor:CISA)であり、コンサルティング会社プロアクションの代表取締役も務める宮崎啓氏と、IT運用管理ソフトウェアのブランド「ManageEngine」(マネージエンジン)を提供するゾーホージャパンの曽根禎行氏の2人に、企業や組織が標的型サイバー攻撃から身を守るためのポイントを話し合っていただいた。

──標的型サイバー攻撃が企業の経営リスクとなりつつあります。対策を進める際のポイントは何でしょうか。

宮崎啓氏(以下、敬称略) 標的型サイバー攻撃に対しては、情報システム部門だけではなく、経営層を巻き込んだ全社的な取り組みが大切です。2009年から当時の内閣官房情報セキュリティセンター(NISC)が「事故前提社会」という文言を用いて、入口対策だけではマルウェア感染は避けられないことを示唆し、現在の実情を看破していました。そこでは、マネジメント体制やプロセス、システムを全体的に把握し、管理していく重要性を説いています。

曽根禎行氏(以下、敬称略) セキュリティは目に見えるビジネス効果が得られないこともあり、全社的な取り組みが進まないことも多いと思います。例えば、対策ツールを導入しただけで済ませてしまうこともあります。しかし、高額なSIEM(Security Information and Event Management:セキュリティ情報およびイベント管理)などのツールを導入しても、それを活用するプロセスや人・組織・体制が整備されておらず、使いこなせていないという声もよく耳にします。特に、SIEMツールの運用においては、インシデントを検知するためのフィルター設定に多大な工数が必要なため、なおさらです。その結果、不必要な検知が大量に発生したり、本来検知しなければならないものを見逃したりといった状況に陥ります。

宮崎 そうですね。具体的に取り組みを進める際には、大きく、ITマネジメント(CSIRTなどの体制、プロセス、システム運用)、システム構成/ツール、従業員のIT教育、予算措置/リスクの考え方、といった観点から包括的に検討していくことが必要です。

曽根 ITILの考え方においても「プロセス」「人(組織・体制)」「ツール」の3要素に対する適切なリソースは、明確な根拠はないものの、目安として40%、40%、20%の割合が良いといわれていますね。セキュリティ対策においても、その3要素のバランスをとることが対策を成功させる秘訣(ひけつ)だと思います。

宮崎 システム面での実装については、独立行政法人 情報処理推進機構(IPA)が公開している「『高度標的型攻撃』対策に向けたシステム設計ガイド」(設計ガイド)が良いガイドラインになります(画面1)。また、米国国立標準技術研究所(NIST)が公開している「Framework for Improving Critical Infrastructure Cybersecurity」も参考になるでしょう。これらを参考にして、ツールの導入だけでなく、「プロセス」「人(組織・体制)」「ツール」の3つについてバランスよく対策を講じていくことがポイントになります。

- [参考]『高度標的型攻撃』対策に向けたシステム設計ガイド(IPA)

- [参考]Framework for Improving Critical Infrastructure Cybersecurity[英語、PDFファイル](NIST)

曽根 標的型サイバー攻撃に対しては、入口対策として、ファイアウォールやUTM(Unified Threat Management:統合脅威管理)、サンドボックス型製品などの整備に注目が集まっていましたが、入口対策だけでなく、「内部対策」を合わせた総合的な対策へと企業や組織は目を移し始めていますね。

宮崎 その通りです。近年の標的型サイバー攻撃はとても巧妙で、入口対策のためのツールだけでは防ぐことができなくなっています。IPAの設計ガイドでも、社内に侵入された場合に備えた「内部対策」が重要視されています。特に重要性の高い対策については具体的な手法を含めて記載されているため、政府系組織はもちろんのこと、一部の大手企業においても本ガイドラインに沿った対策が行われています。

なお、設計ガイドに即して内部対策を進めるならば、まずはセキュリティ業務プロセスとそれを運用する人(組織・体制)を整備し、標的型サイバー攻撃の侵攻状況を可視化できるシステムツール群を効果的に運用できるような基盤を形成する必要があるでしょう。

ツール導入への過度の執着は失敗を招く! 重要なのは「プロセス」「人(組織・体制)」「ツール」のバランス

──内部対策における「プロセス」「人(組織・体制)」「ツール」について、それぞれで知っておくべきポイントを教えていただけますか。

宮崎 特に重要なのが、プロセスや人(組織・体制)の整備になります。

プロセス整備についてのポイントとしては、誰が調査し、その結果を内部/外部の関係者の誰に伝え、インシデント収束に向けて、誰が取りまとめを実施するかという点です。まずは関係者を含めた実施フローを取りまとめ、その後、フローがしっかりと回るかどうかをテストすること、さらに関係者の異動なども考慮して定期的に最新化する運用プロセスを組み入れることが必要です。いざ、インシデントが発生した場合であっても、冷静に判断し行動できるようにするのがプロセス整備の目的になります。

人(組織・体制)についてのポイントは、侵入されることを前提とする昨今では、簡易的なCSIRT(Computer Security Incident Response Team:セキュリティインシデント対応チーム)やSOC(Security Operation Center:セキュリティオペレーションセンター)のような考え方が求められます。

曽根 しかし、セキュリティの専門家を採用したり、自社だけで最適なセキュリティプロセスを早期に構築したりしていくのは、金銭的にも知識的にも現実的には難しい面があります。特に最近は、業界的にもスキルを持った人材の獲得や育成に課題を持つ企業が少なくありません。効果的に「プロセス」「人(組織・体制)」を整備するためには、どのような方法が考えられるでしょうか。

宮崎 まずは、ガイドラインなどを参考にして、全社的な取り組みを進めるための小さなチームを作ることから始めてみるのがよいでしょう。その際には、専門家の手を借りることも考慮します。社内で最小限のCSIRTやSOCの体制を作りつつ、外部の力を借りながら、そこでの人財に対してナレッジの蓄積やスキルの向上を進めていくといったアプローチです。

このため、ツールについては、対策全体に対して許容できるコスト感であること、専門的なスキルがなくても使いこなせるものを選択していくことが望ましいと思います。

ツールの役割として、実装しているシステムのログを管理し、迅速に分析できるように整備することが挙げられます。特に、インシデント発生時に証跡をトレースできることが重要です。ログを取得すべきシステムとして、代表的なものとして、ファイアウォール、プロキシサーバー、ドメインコントローラー(Active Directory)、DNS(Domain Name System)があります。これらは、大手企業や大規模組織においてはもちろんのこと、中堅規模の企業や組織であっても、内部対策としてこれらのログの取得と監査は外せないと考えてください。

曽根 ログを取得する際によく聞かれるトラブルは、保存期間が短すぎて、インシデントの原因になった時期までさかのぼれないということです。デフォルト設定のまま運用していて、ログが上書きされてしまったというケースもよく聞きます。

宮崎 そうですね。実例として、ある製造業では社内の端末がマルウェアに感染してしまい、怪しい通信が行われていることまでは分かったのですが、過去のログを取得できずに“お手上げ状態”になったケースがあります。また、あるサービス業では、情報が漏えいしているという指摘を外部から受け、それが事実だと分かったのですが、ログを取得していなかったために、漏えい経路を確定できませんでした。いずれも、正しくログを取得していれば、被害の拡大を防げるものや、最低限、情報を漏えいしてしまった当事者として被害者や社会に対して説明責任を果たすことができたケースといえます。

曽根 もちろん、ログを取得していても、それをどう見るかが決められていなければ意味がありません。長期間保存はしているけれど、何をどう見てよいか分からない、といった声もよく聞きます。

宮崎 そうですね。セキュリティというと、ツールに頼りがちな面があると思います。一定の条件のものを検出したりする機能的な面はもちろん重要ですが、それを使うための体制やプロセス、自社のリスクを考慮した上で、バランスのよいセキュリティ対策をとることが大切だと思っています。

標的型サイバー攻撃の内部対策に向けた具体的なツール群

ここまでの宮崎氏と曽根氏の対談から、標的型サイバー攻撃の内部対策として、「プロセス」「人(組織・体制)」「ツール」のバランスが重要であること、対策として見落とされがちな「内部対策」の重要性が高まっていること、取得するログの対象として「ファイアウォール」「プロキシサーバー」「ドメインコントローラー(Active Directory)」「DNS」の4つが標的型サイバー攻撃への対策ポイントであることなどが明らかになった。

以下では、企業がより具体的な対策を取れるように、曽根氏に標的型サイバー攻撃の内部対策について、ゾーホージャパンが提供するIT運用管理ソフトウェアのブランド「ManageEngine」(マネージエンジン)がどのようなソリューションを提供しているのかを紹介してもらった。

ManageEngineは、標的型サイバー攻撃の内部対策に向けたIT運用管理製品として「Firewall Analyzer」「ADAudit Plus」「ADManager Plus」といったラインアップを提供している。各製品は、標的型サイバー攻撃への内部対策におけるファイアウォール、プロキシサーバー、ドメインコントローラー(Active Directory)、DNSのログ管理や監査を実現する。

ManageEngineは、「IT運用管理をシンプルに」をコンセプトに、日本国内では一般企業や官公庁、自治体で3000ライセンスを超える販売実績があるという。また、グローバルレベルでは北米、欧州を中心に、南米、中東、アジアなど、約12万社への導入実績を持つ。

ManageEngineの特徴は、グローバル標準に則したIT運用管理を実現できること、運用管理に必要な機能をシンプルで分かりやすいユーザーインターフェースで提供していること、簡単に使えるため導入や運用に掛かる費用の縮小と工数の削減に寄与できることなどだ。ManageEngineを標的型サイバー攻撃対策に用いることの重要性について、曽根氏は次のように説明する。

「最近の情報漏えい事故からも分かるように、“カギ”になるのは内部対策です。侵入された後に原因を素早く見つけ、経路を特定して被害を最小化するためには、ログの適切な管理と監査が欠かせません。ManageEngineは、そこで求められるファイアウォール、プロキシサーバー、ドメインコントローラー(Active Directory)、DNSの4つのログ管理/監査を実現します」(曽根氏)

4つの必須ログ「ファイアウォール」「プロキシ」「Active Directory」「DNS」を管理

内部対策に向けたManageEngineは、具体的には以下の3製品になる(図2)。

- ManageEngine Firewall Analyzer(ファイアウォール・アナライザー)

- ManageEngine ADAudit Plus(エーディーオーディット・プラス)

- ManageEngine ADManager Plus(エーディーマネージャー・プラス)

「Firewall Analyzer」はファイアウォールとプロキシサーバーのログ管理/監査に対応し、「ADAudit Plus」と「ADManager Plus」はActive DirectoryとWindows DNSサーバーのログ監査/管理やID管理に対応する製品。この3製品により、内部対策で必須となるファイアウォール、プロキシサーバー、Active Directory、DNSの4つのログを管理/監査し、Active Directoryにおいては適切にID管理ができるようになる。

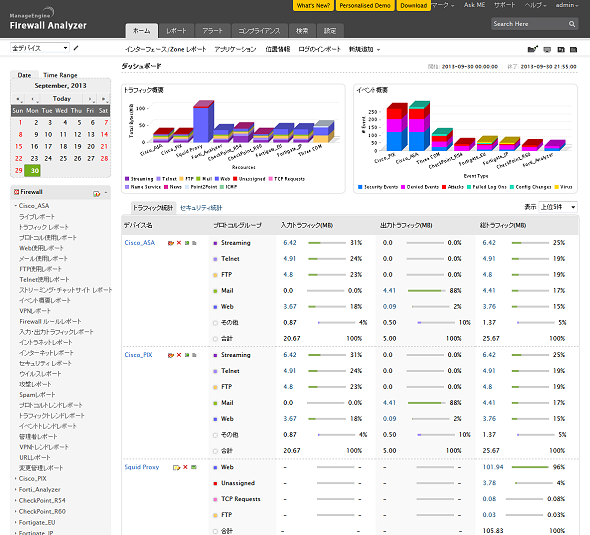

「Firewall Analyzer」は、収集したログをデータベースに蓄積し、条件に応じてアラートを出したり、ダッシュボードに見やすく表示したりする(画面2)。

まず、内部対策で必ず必要になる基本機能の一つとして、ファイアウォールやプロキシサーバーのログのローテーションを効率化する機能を提供する。ログをどういうタイミンクでローテーションし、サーバーに集約するかは、IT運用管理の“キモ”ともいえる部分であり、運用管理の負荷も高い。特にセキュリティインシデントでは、攻撃を受けた際にログから適切に情報を引き出して原因を特定していく必要があるが、「Firewall Analyzer」ではそのプロセスを効率的に行うことができる。

また、「Firewall Analyzer」の最大の特徴といえるのが、見づらい生ログの情報をダッシュボードやリポートに見やすく表示してくれる機能だ。あらかじめ集計ロジックが実装されているリポートに展開したり、ダッシュボードに表示したりして、ログの可視性を飛躍的に高めることができる。もちろん、一定の条件に応じたアラート通知も可能だ。

その他、ファイアウォールで未使用になったままの許可ポリシーを数クリックで洗い出し、放置されたままでシステム的なリスクになっている許可ポリシーを棚卸しする機能も提供する。

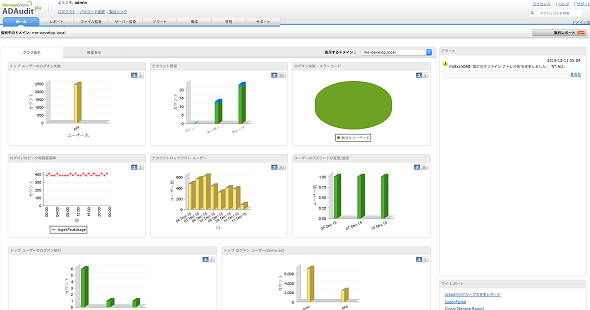

「ADAudit Plus」は、Active DirectoryとWindows DNSサーバーのログ監査/管理を担う製品(画面3)。Windows Serverのドメインコントローラーから収集するイベントログを管理し、ドメイン認証のログオン/ログオフ、ユーザー作成/変更/削除、ユーザーのセキュリティグループへの移動の状況、GPO(グループポリシーオブジェクト)の変更状況などを管理する。

標的型サイバー攻撃では内部に侵入後、Windowsドメインの管理者アカウントを奪うことをきっかけとして大量の情報を盗んでいく場合が多いという。「ADAudit Plus」は侵入後の対策を速やかに行えるようにするため、Windowsドメインに関するありとあらゆる情報について、150種類以上のリポートやアラート通知のテンプレートを使って監査・管理することができる。また、ADの構築においてはDNSが必須となるが、Windows DNSサーバーを利用している場合は、DNSの変更ログの管理・監査も可能だ。標的型サイバー攻撃ではC&C(コマンド&コントロール)サーバーとの通信時に、システムによる検知を逃れるためにDNSの構成を変更する手法が使われることがある。そうした攻撃の検知にも有効だ。

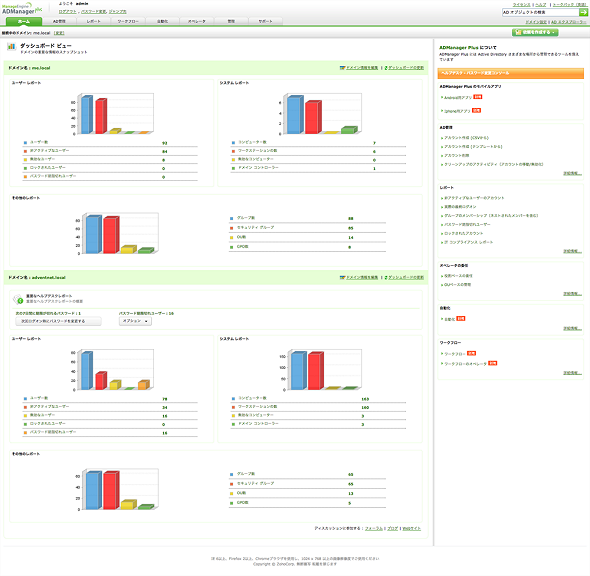

「ADManager Plus」はActive Directoryのアカウントを管理する製品で、不正アクセスの温床となりやすい長期間未使用になっているユーザーアカウントを数クリックで抽出して無効化したり、未使用ID専用のOU(Organizational Unit:組織単位)に一括で移動したりする機能などを備える(画面4)。また、Active Directoryのアカウント作成や権限付与、管理が適切な手続きを経て行われているかどうかを検証するための、申請承認ワークフロー機能も提供する。

曽根氏は、「Firewall Analyzer」「ADAudit Plus」「ADManager Plus」の3製品を組み合わせて利用することで得られるメリットについて、次のように説明する。

「標的型サイバー攻撃は、単にログを見ているだけでは発見することができません。企業が次のアクションを起こせるように、攻撃を正しく検知して適切なタイミングで分かりやすいアラートやリポートを上げる必要があります。また、ログだけでなく、アカウントを奪って正規ユーザーに成りすます攻撃にも対応しなければなりません。そのためには、使用されていないユーザーやポリシーを定期的にチェックしたり、Active Directoryアカウントの不正利用を発見したりすることも必要です。それらに総合的に対応できるのが、ManageEngineです」(曽根氏)

ManageEngineで「プロセス」「人(組織・体制)」「ツール」のバランスをとる

ログ監査や侵入検知は、SIEM(Security Information & Event Management)として期待されている分野でもある。ビッグデータや機械学習の成果を活用することで、検知率や検知速度を高めている製品もあるが、大手ベンダーが提供するSIEMツールは、数千万円規模の投資が必要になることが多い。一方、曽根氏によると、ManageEngineは利用規模や利用人数によって費用は異なるものの、全てを導入してもサポート費用も含め数百万円程度で導入可能だという。

「プロセス、人(組織・体制)、ツールに対する適切なリソースは、目安として40%、40%、20%の割合が良と述べさせていただきました。弊社としての実感では、現状の企業の取り組みでは、ツールに対する割合が大きく、プロセスと人(組織・体制)への投資が不足していると思います。ツールにコストパフォーマンスの高いManageEngineを選択することで、リソースの配分をプロセスと人により多く割り当てることができるようになるはずです。それによって、企業のセキュリティ対策の全体最適化を図っていくことが可能なると考えています」(曽根氏)

実際、ツールばかりに注目し、プロセスや人へのリソースが不十分になると、たとえ高度なSIEMツールであっても投資がムダになってしまう。高価であればあるほど、失敗のダメージも大きくなる。そういった意味では、セキュリティ対策に必要な機能を誰でも使いやすい形で提供するManageEngineは、セキュリティの基本機能を高めるだけでなく、コスト適正化にも貢献する製品といえる。

企業や組織により、扱う情報の価値や、投資予算の規模は異なり、対策の深さや広さも異なる。だが、今や内部対策におけるログ管理はどの企業、組織にとっても必須の対策となっている。まずは、十分に使いこなせるツールを導入し、定期的な監査を行う体制とプロセスを構築するためのスキルとノウハウの向上を図ることが重要だろう。ManageEngineを使って、その取り組みに着手してほしい。

関連リンク

- 標的型サイバー攻撃(APT)の内部対策ソリューション|ManageEngine

- ファイアウォール・プロキシログ監査ソフト「Firewall Analyzer(ファイアウォール・アナライザー)」

- Active Directoryログ監査ソフト「ADAudit Plus(エーディーオーディット・プラス)」

- Active Directory ID管理ソフト「ADManager Plus(エーディーマネージャー・プラス)」

- ManageEngine(マネージエンジン)

- 『高度標的型攻撃』対策に向けたシステム設計ガイド(IPA)

- Framework for Improving Critical Infrastructure Cybersecurity[英語、PDFファイル](NIST)

- プロアクション

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ゾーホージャパン株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年2月6日

プロアクション 代表取締役 CISA(公認情報システム監査人) 宮崎啓氏

プロアクション 代表取締役 CISA(公認情報システム監査人) 宮崎啓氏

ゾーホージャパン ManageEngine & WebNMS事業部 マーケティングチーム マネージャ 曽根禎行氏

ゾーホージャパン ManageEngine & WebNMS事業部 マーケティングチーム マネージャ 曽根禎行氏