Cisco NetFlowが、ネットワーク運用の武器として再び注目される理由:シスコ×ゾーホー エキスパート対談

シスコが推進してきたフロー可視化技術のNetFlowが、この2、3年新たな注目を浴びるようになってきたという。それはなぜなのか。シスコシステムズとゾーホーのエンジニアたちが、NetFlowの真髄を語る。

NetFlowは、シスコが開発したネットワークフローの可視化技術だが、ここ数年、新たな注目を集めている。

約20年前に登場した当時のことしか記憶にない方は、NetFlowのその後の進化に目を見張ることだろう。当初はハイエンドルーターのみに搭載されていたが、その後シスコのルーター、スイッチのほぼ全てに備わるようになり、さらにIETFによる標準化に伴って他社製品における実装も大きく広がってきた。これに伴い、用途もアプリケーション視点でのエンド・ツー・エンドのパフォーマンス管理やセキュリティ分析など、大きく広がってきた。高価なパケットキャプチャの専用機器を導入しないとできないと思われていたことの大部分が、ネットワーク製品に標準搭載された機能によって、低コストで実現できるようになってきた。

しかも、NetFlowと組み合わせて使うNetFlow分析製品には、ゾーホージャパンが提供している「ManageEngine NetFlow Analyzer」のように、低価格で簡単に使える製品が存在している。こうした点を理解する人たちが増えていることが、NetFlowをベースとしたトラフィックフロー可視化技術への関心の高まりにつながっているのだという。

本記事では、シスコシステムズの日本法人でNetFlowに精通したエンジニアとして知られる、システムズエンジニアリング SDN応用技術室 テクニカルソリューションズアーキテクトの生田和正氏、ZOHO Corporation ManageEngine NetFlow Analyzer前開発チームリーダーのラジクマール・ヴィジャヤランガカナン(Rajkumar Vijayarangakannan)氏、NetFlow Analyzerの日本市場への展開を開発の段階から導入、サポートまで指揮してきたエンジニアの酒井克治氏が、NetFlowおよびトラフィックフロー可視化関連技術について話し合った。

NetFlowは今や、ビジネス側の人々にもメリットの分かるものになった

酒井氏 NetFlowは昔からある技術で、弊社はその有用性に当初から着目し、NetFlowを可視化する「ManageEngine NetFlow Analyzer」(以下、NetFlow Analyzer)というツールを提供してきました。2005年には日本語化も果たし、国内でも多くの企業やサービス事業者の皆さまにお使いいただいています。

一方でNetFlowはどんどん進化して用途が広がり、一般企業にとってますます有益な技術になってきたと理解しています。NetFlowの進化について、改めてご説明いただけませんか?

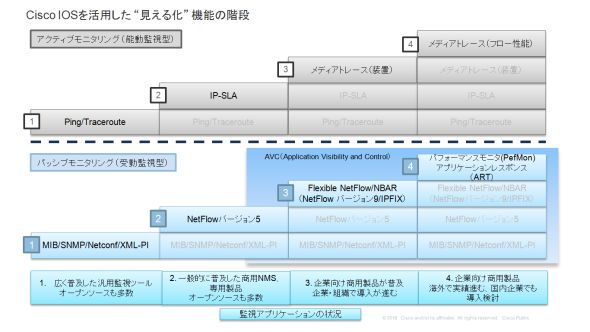

生田氏 おっしゃるとおりです。NetFlowは1996年に登場しました。リリースされてからしばらくの間は、トラフィックの傾向分析といった用途が中心だったこともあり、sFlowなどのトラフィックサンプリング技術と混同されがちでしたが、実際には当初から、全てのトラフィックフローを対象としてメタデータを抜き出し、効率的にキャッシュを行い、NetFlow Analyzerなどの「フローコレクター」と呼ばれるフロー可視化ツールに送出できる機能でした。このアーキテクチャをベースに、様々な進化が続けられてきました。

NetFlowは当初、通信事業者でのバックボーンや通信事業者間、そしてWANの物理回線(WANルーターのインターフェース)レベルでの監視が主な用途でした。それが様々なアプリケーションの帯域および遅延の監視とその制御、さらにはセキュリティセンサーとしての機能を果たすようになりました。こうして、NetFlowのメリットが、一般企業におけるビジネス側の人々にとっても、非常に分かりやすくなりました。NetFlowが特に一般企業の間で新たな注目を浴びている理由は、ここにあります。

現在では、例えばシスコルーターの場合、特定のTCPアプリケーションについて、トランザクションメトリックス、クライアントおよびサーバーのレスポンスタイムなどを計測しNetFlowで出力できます。これにより、アプリケーションパフォーマンス低下の原因がネットワークにあるのか、サーバーなのか、クラウドサービスの場合は、インターネット経由でのアクセスがパフォーマンスにどれだけ影響を与えているのかを突き止めることができます。NetFlowとは異なりますが、一般的なHTTP通信についても、Webサーバーのホスト名あるいはURL別に、RTT(往復遅延時間)の内訳を、DNS、TCP、HTTPに分類して実際に性能情報を測定できます(注:「IPSLA」と呼ばれる機能)。ゾーホーさんの製品では、こういった情報も一つのツールにまとめて表示できますね。クライアント、IPサブネット、拠点別に、特定のアプリケーションやWebサーバーの利用量を測定することも当然ながら可能です。

RTPを使うリアルタイム系のアプリケーションについては、例えば複数画面を持つビデオ会議システムで、特定画面の通信品質に関するトラブルシューティングを実行できます。しかも、メディア系トラフィックのフロー経路に沿って、中継機器を動的に発見し、どの機器のどのインターフェースで問題が発生しているかを判断できる情報を送出します(注:「Mediatrace」と呼ばれる機能)。さらに、対応ツールを用いると、こうした情報に基づいて自動的に適切な機器の設定を変更し、パフォーマンスを改善できます。

全般的に、WAN、LANにまたがり、アプリケーションを起点とした、エンド・ツー・エンドでの通信品質監視、トラブルシューティング、キャパシティプランニングが実現しています。

また、セキュリティに関し、シスコでは近年、「Network as a sensor」を提唱しています。つまり、ルーター、スイッチ、セキュリティ機器など、ネットワーク製品全てが、NetFlowによって通信情報を収集する、いわば監視カメラとしての機能を果たし、この情報を分析ツールと組み合わせて、ネットワークセンサーとして活用しようという考え方です。NetFlowで収集した全ての通信データは、セキュリティに活用できるビッグデータともいえるでしょう。

シンプルな例として、DoS攻撃対策をご紹介しましょう。とあるDoS攻撃では、特定IPアドレス宛てに、同一サイズの単一パケットのみのフローが大量に送られるとします。その場合、NetFlowが設定されていれば、トラフィック量は少ないにもかかわらず、フロー数が異常に増加していることが識別できます。また、TCPフラグをモニターしておくことで、大量のSYNリクエストや異常なフラグ設定がなされたパケットによるいたずらも、すぐに検知できます。

さらに、標的型攻撃などでLAN上の端末がマルウエアに感染し、不正な通信をし始めると、これを検知して、SDNコントローラーを通じ、この端末の通信をLANスイッチなどで自動的に遮断するソリューションも、シスコでは提供しています。

このようにNetFlowでは、専用機器などを導入してパケットのフルキャプチャーをすることなく、これに非常に近いことを、ネットワーク機器に備わった機能によって実現していることがポイントです。

NetFlow対応製品の広がりが、用途の拡大を支えている

ヴィジャヤランガカナン氏 NetFlowの進化には、対応機器の広がりも大きく貢献していますね。ZOHOは、NetFlowの初期のころから、これをスムーズに活用していただけるよう、NetFlow AnalyzerをNetFlowと同期する形で進化させてきました。シスコがトラフィックフロー情報に関して、素晴らしい技術をたくさん提供しているのに、多くの人々はこの事実を知りません。その理由は、せっかくルーターやスイッチが搭載しているにもかかわらず、これらの機器が生成する情報を可視化する手頃なツールが、世の中に存在していなかったからです。

当社ではシスコと密接なパートナーシップを築き、次期バージョンのIOSが搭載するNetFlow関連の機能を常にベータ段階で動かして対応作業を行い、新IOSバージョンのリリースと同時にサポートすることを繰り返してきました。

その結果、NetFlowと連動するアプリケーション認識機能であるNBAR(Network Based Application Recognition)/NBAR2にも対応し、アプリケーション起点でのフロー可視化と制御に有効なツールとして、ユーザーを増やしてきました。

ただし2005年頃は、一般企業においてNetFlowが広範に浸透しているとはいいがたい状況でした。2008年頃から「Cisco 1800シリーズ」や「Cisco 2800シリーズ」といった処理能力が高いルーターが普及したことにより、状況が一変しました。多数の企業顧客がインターネット接続プロバイダーとの接続の帯域/パフォーマンスをNetFlowで可視化し、監視し始めたのです。

そのうち、帯域幅はより安価に入手できるようになっていきました。すると、人々の関心は、帯域の確保からパフォーマンス監視に移っていきました。どの伝送経路を選択するとアプリケーションのパフォーマンスを最大化できるかと、皆考えるようになりました。

一方で、様々なアプリケーションにおけるHTTPの利用が進み、アプリケーションの識別が難しくなってきました。アプリケーションを知るにはパケットをより深く見る必要が出てきましたが、これは負荷の高い作業です。その頃ちょうど、NBARとNetFlowを組み合わせて動作する機能がサポートされました。ネットワーク機器のいくつかのインターフェース上で有効化するだけで、重要なアプリケーションに他のトラフィックの悪影響が及ばないよう、QoSポリシーを設定できるようになりました。

こうしたアプリケーションの可視化と制御を、シスコは「Cisco AVC(Application Visualization and Control)」と呼んでいますが、世界的にいえば、NetFlow Analyzerのお客さまは、ほとんどこれを活用しています。

生田氏 シスコは、NetFlow対応製品を広げるべく、長年努力を重ねてきたわけですが、たしかにローエンドのルーターの処理性能が飛躍的に高まったことで、利用顧客が急速に拡大しました。一方、統合サービスルーターの「Cisco ISRシリーズ」、アグリゲーションサービスルーターの「Cisco ASRシリーズ」、さらにはアクセススイッチを含む当社の多様なLANスイッチにおけるサポートが進んだことで、まさにWANとLAN、有線と無線にまたがり、ネットワークを「面」でカバーできるようになってきました。

NetFlowは最初に申し上げた通り、パケットサンプリングの技術ではありません。このため、本来的にネットワーク機器へのある程度の負荷は避けられません。シスコは通常のパケット転送とNetFlow関連の処理を分離できるよう、工夫を重ねてきました。例えば「ASR1000シリーズ」「ISR4000シリーズ」では、NetFlowなどのサービス機能のためのリソースを分離したアーキテクチャを採用しています。

また、現行のCatalyst 3000/4000シリーズ製品では、数年を掛けて開発した「UADP(Unified Access Data Plane) ASIC」という渾身のプログラマブルASICを搭載し、NetFlowの処理もこれに担わせています(注:Cisco Catalyst 3850/3650, 4500 Sup8E製品)。Catalyst 3000シリーズに標準で付属する「IP BASE」というライセンスで利用できます。

こうして、今ではシスコ製品のほとんどがNetFlowをサポートしています。一方で、NetFlowプロトコルは、バージョン9の仕様を元に「IPFIX(IP Flow Information Export)」として標準化され、他社製品やオープンソースソフトウエアにおけるサポートが大きく広がっています。

例えば、パロアルトネットワークスの次世代ファイアウオール、デルの「Dell SonicWALL」、リバーベッドテクノロジーの「Riverbed SteelHead」、シトリックスシステムズの「Citrix NetScaler」、ブロケードコミュニケーションズの「Brocade vRouter」、オープンソースの仮想スイッチである「Open vSwitch」などがIPFIXに対応しています。従って、例えばデータセンターで仮想サーバーを集約しているOpen vSwitchまでもセキュリティセンサーの一つとして扱い、そのNetFlow情報を他のNetFlow対応ネットワーク製品と合わせて解析し、対策を講じています。

日本で、NetFlowはどう使われてきたか

生田氏 私は長年、日本でNetFlowを中心としたフロー可視化技術に関するテクノロジーコンサルティングに携わってきました。その経験からすると、ヴィジャヤランガカナンさんが言われたように、日本でもNetFlowの活用はCisco 1812Jが普及した頃に急速に拡大しました。当時、大きなコストをかけずにトラフィックの可視化ができることが広く認識され、WANのトラフィックに適用する製造業や金融関連のお客さまが非常に増え、私たちは「ブーム」と呼ぶほどでした。企業WAN等でも規模がそれほど大きくなければ、小規模ルーターであってもNetFlowを安定して使えることが実証されました。

その後WANだけでなく、LANのアクセススイッチに至るまで、ネットワークのメタデータ管理を確実にやりたいと考える企業顧客が増え、LAN機器選択の要件としてNetFlowへの対応を挙げる例が次々と出てきたことを、非常にうれしく感じました。

日本国内の大企業に関していえば、WANにおけるNetFlow活用は当たり前になりました。今後はLANにおけるより高度な活用、さらにデータセンターにおける活用がテーマになっていきます。NetFlow対応製品が企業のネットワークを面としてカバーすることにより、ネットワークおよびIT、セキュリティのためのビッグデータの供給源として機能するようになります。すると、現在のところ一般企業にとってはイメージしにくい部分があるSDN(Software Defined Networking)も、これらのデータと連係することでメリットが明確化し、現実的なものになっていくと考えています。

一方で、NetFlow自体がどれだけ進化しても、フローコレクターがその情報を、運用担当者の方々のアクションにつながりやすい形で分かりやすく可視化できないと、宝の持ち腐れになってしまいます。私は、現在に至るまで、数多くのフローコレクターを見てきましたが、日本でNetFlow関連のコンサルティング業務を始めたときから、当時AdventNetという企業(注:現ZOHO Corporation)が販売していたNetFlow Analyzerを、NetFlowを使い始めるのに最適な、使いやすい製品として、リーズナブルなツールを求めるお客さまにお勧めしてきました。

NetFlow Analyzerは動作の安定した製品であり、日本の企業顧客の間では根強い要望のある日本語化も、非常に早い段階で行いましたね。そして、低価格で使いやすいという点は現在でも突出していると思います。

酒井氏 ええ。例えば帯域監視だけのために、何百万円もするような解析製品を導入するのは困難です。そうした場合にも気軽に使える、低価格なツールというのが、NetFlow Analyzerの当初からの基本コンセプトのひとつです。この観点から、日本語化も2005年に行い、実績を積んできました。フローデータに対応した機器が普及してきたことも追い風となり、ここ数年の売れ行きからも、コストを掛けずに帯域監視をしたいという一般企業などの現場には、すでに広く浸透しているという実感を得ています。

ただ、弊社の国内における一般企業のお客さまでは、インターネット接続のシンプルな監視にとどまっていらっしゃるケースが多いのも実情です。これに変化が見えてきたのが、過去5年のことです。多数の拠点を持つ製造業のお客さまなどで、各拠点とデータセンターとのWAN帯域の利用状況の可視化を行う例が増えてきました。

ヴィジャヤランガカナン氏 酒井が言う通り、一般企業にとっても実用的なツールに仕上げることは開発時に注力しているポイントでもあり、このツールの強みでもあります。また、もう一つのポイントが、先ほどもお話ししたシスコとの密接な連携です。Cisco IOSのバージョンアップの度に、新たなNetFlowおよび関連機能にいち早く対応してきました。ワールドワイドで評価されている理由の一つもこのキャッチアップの速さです。是非、日本の皆様にもここに注目いただきたいです。

酒井氏 確かにそうですね。そういった意味では、我々は日本でもっとこのことを訴求していかないといけないかもしれません。NetFlow Analyzerは、生田さんがご説明されたNetFlow関連機能の全てに完全対応しているわけではありませんが、Cisco AVCに基づくアプリケーション視点での監視および制御までは簡単にできます。このツールでは、使いやすさを保ったまま、豊富な機能を必要に応じて活用できるよう、工夫を凝らしてきました。

まず、一般企業の現場におけるネットワーク監視では、基本的にモニターすべき情報は決まっています。IPアドレス、アプリケーション名、ポート番号、プロトコル名、DSCP、TCPフラグ、フローレート、データ量、パケット数などです。これらの限られた情報を可視化し、瞬時に把握することが求められています。NetFlow Analyzerは、ソフトウェアの起動後に表示されるダッシュボードでそれを実現します。ダッシュボードは、分かりやすいながらも多くの知見が得られるように、工夫を凝らしています。

ヴィジャヤランガカナン氏 標準的なダッシュボードで十分な場合も多いと思いますが、利用目的によっては、個々の運用担当者がカスタマイズできるようになっています。一方、NetFlow Analyzerでは、NetFlow機器から取得可能な情報項目(flow key)全てに対応していて、運用担当者が選択的に取得した情報を基に、レポートを簡単に作成できるようにしています。

NetFlow Analyzerでは、NetFlow関連技術に幅広く対応しています。なかでも、先ほど生田さんの話にあった、Cisco AVCへの対応はユニークなポイントです。そして、これを扱いやすいものにしています。

NetFlow Analyzerでは、NetFlowのレポートを、NBAR/NBAR2、CBQoS(Class-based QoS)のレポートで補完できます。これらのレポートを、アプリケーションあるいはインターフェース別に、単一の画面上で統合的に利用できます。

例えば、特定アプリケーションのネットワークパフォーマンスに関するトラブルシューティングを行いたい場合を考えてみましょう。アプリケーション名をドリルダウンすることで、このアプリケーションのQoSの低下と、このアプリケーションに関するCBQoS設定を、関連付けて見ることができます。つまり、CBQoSポリシーは適切に設定されているか、キューサイズを増やす必要はないのか、このアプリケーションに対する帯域幅の割り当てを増やす必要はないのか、などをチェックできます。これにより、迅速なトラブルシューティングが可能になります。

当社は、アプリケーションに基づくフローの監視と制御をさらに進めるため、次のバージョンでポリシー設定機能を搭載します。これは当社のネットワーク構成管理ツール「ManageEngine DeviceExpert」との連携で実現するものです。アプリケーション単位でQoSポリシーを設定し、これをDevice Expertによって機器に送り込むことができます。

こうした機能を通じて、引き続き基本的なネットワーク監視から、より高度な制御まで、あらゆる企業におけるネットワーク運用担当者の方々が、NetFlowをIT運用に不可欠な武器として活用していくためのツールとして、NetFlow Analyzerを提供していきます。

生田氏 それは面白いですね。シスコでもNetFlowを活用したIT運用の自動最適化に取り組んでいます。おっしゃるように、NetFlowはIT運用に不可欠な武器であり、しかも大きな追加コストを掛けることなく、すぐに活用できるものであるという点を、できるだけ多くの方々に理解していただけるよう、今後も一緒に努力していきましょう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ゾーホージャパン株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年2月24日

シスコシステムズの生田和正氏

シスコシステムズの生田和正氏

ZOHO Corporationのラジクマール・ヴィジャヤランガカナン氏

ZOHO Corporationのラジクマール・ヴィジャヤランガカナン氏 ゾーホージャパンの酒井克治氏

ゾーホージャパンの酒井克治氏