サイバー攻撃の最前線、「エンドポイント」を守る術は?:標的型攻撃やランサムウェアの手口をデモで紹介

標的型攻撃やランサムウェアなどの最近の脅威は、メールやWebといった経路を通じてエンドポイントをダイレクトに狙ってくる。こうした攻撃を全てを防ぎ切るのは困難だ。従って、速やかに脅威を検知し、情報漏えいなどの深刻な被害に至る前に食い止めることが重要となる。「攻撃者視点で明かす、エンドポイントの脆弱性」と題する勉強会では、その勘所が紹介された。

外部からやってくるサイバー攻撃はインターネットとの境界部分で防ぐもの……というのは、もはや昔の話。標的型攻撃にばらまき型攻撃、最近話題のランサムウェアと、近年の脅威はユーザーが普段使う端末、すなわち「エンドポイント」を狙ってくる。つまり、エンドポイントがサイバー攻撃の「最前線」となっているのだ。

このエンドポイントをさまざまな脅威から守るには、どんな取り組みが必要なのだろうか? 2016年1月29日に開催された「攻撃者視点で明かす、エンドポイントの脆弱(ぜいじゃく)性」と題する勉強会では、そのヒントが紹介された。

「リスクはゼロにならない」ことを前提に対策を

基調講演を行ったのは、@ITの連載「セキュリティ・ダークナイト ライジング」や動画「セキュリティのアレ」でもおなじみの、ソフトバンク・テクノロジー、辻伸弘氏。過去の講演でもたびたび指摘してきた通り、「リスクはゼロにならない」ことを前提に、対策に取り組むべきだと呼び掛けた。

「風邪をひかない人がいないのと同じように、リスクはゼロにならない。もちろん風邪をひかないのに越したことはないが、放置して重態に陥らないことが大事。同じように、脅威に侵入されないよう対策すると同時に、侵入されても早めに気付き、被害を拡大させない仕組みを作るのが大切だ」(辻氏)

「怪しいものに気を付けろ」と言われても、何が怪しいのか分からない

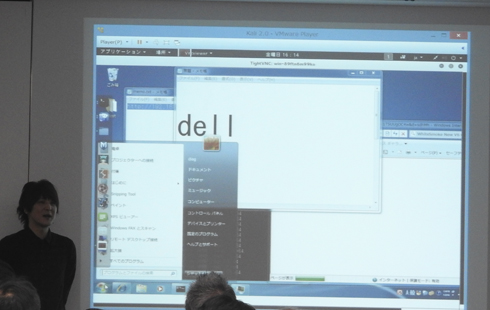

その上で、辻氏は、いくつかのデモンストレーションを交えながら、標的型攻撃やばらまき型攻撃メール、ランサムウェアの実態を紹介した。

最近では「耳にタコ」感のある標的型攻撃。しかし実は、昨年の一連の標的型攻撃では、日本年金機構だけが“標的”になったわけではなく、重要な情報を扱っていそうな組織が“軒並み”狙われた。そもそも、世の中に単独で完結している組織や会社はない。ターゲットの周辺の組織が踏み台として狙われる恐れは十分にあり、「どんな組織も無関係ではない」(辻氏)

標的型攻撃にはいくつかのステップがある。中でも直接的にエンドポイントに関わってくるのは「初期潜入段階」だ。日本年金機構に対する標的型攻撃で最初のトリガーになったのはメールだが、他にもSNSでリンク先に誘導したり、改ざんされたWebサイトから脆弱性を突いたり、あるいは物理的なUSBメモリを介するなどの方法で、マルウェアに感染させる。

これは残念ながら、ユーザーの注意だけで防ぎきれるものではない。日本年金機構では「厚生年金基金制度の見直しについて(試案)に関する意見」というメールが送られたが、本文は正しい日本語で書かれていた。辻氏の調査によると、これは企業年金連絡協議会が会員向けに公開した情報をそのまま使ったものだという。「攻撃者は、日本人が書いた文面をコピー&ペーストするという手の込んだことをしている。しかも、メールを開かないと仕事が回らない『公開メールアドレス』宛てに送付している。攻撃者は、相手がメールを開かざるを得ないことを見越している」(辻氏)

加えて、日本年金機構のメールでは、添付ファイルの表示にも手が加えられていた。「日本年金機構の事件が報じられた後、『今どき実行ファイルを開くなんて信じられない』という声も聞いた。しかし、Windowsのデフォルト設定では拡張子が表示されず、PCにあまり詳しくない人は、そもそも実行ファイルかどうか気付けない」と辻氏は指摘する。そこで、まずできる対策として、それぞれの会社で利用しているWindowsのファイルの拡張子が分かる状態に設定を変更してほしいと呼び掛けた。

このように、攻撃者はなるべく「怪しくない」ように見せかけて侵入を試みてくる。しばしば「怪しいメールは開かない、怪しいWebサイトにはアクセスしない」という心得が唱えられるが、「怪しいかどうか区別がつかないからみんな困っている。何が怪しいのかを見つける手段を提供することが大事だ」と辻氏は述べた。

感染自体は防げない、すばやく気付ける仕組み作りを

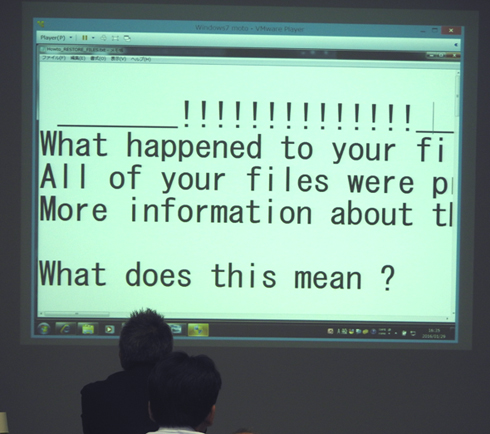

一方、昨年末から流行の兆しを見せているランサムウェア(身代金要求ウイルス)の対策についてはどうだろうか。ファイルを暗号化して「人質」に取り、元に戻してほしければ金銭を支払えと要求してくるマルウェアだが、辻氏は「TeslaCrypt」を例に、そのデモンストレーションを行った。

ランサムウェアの対策は、大きく「事前」と「事後」に分けられる。事前の対策は、ソフトウェアをアップデートして脆弱性を修正し、ウイルス対策ソフトを最新化すること。一方、感染してしまった場合の事後対応は、バックアップを用いてファイルを元の状態に戻すことだ。このとき、端末から直接アクセスできないところにバックアップをとっておき、リストア手順を確認しておくことが重要だという。さらに「クライアントにしかない情報もある。組織のポリシー次第ではあるが、できる限り情報を失わないためにはファイルサーバでのバックアップだけではなく、事業者側で自動的に何世代かのバックアップをとってくれるクラウドストレージの利用も検討すべき」と辻氏は言う。そして、これら全ての手段を講じてもどうしようもないときは、事業継続の観点から攻撃者に金銭を支払うことも“最後の最後の”選択肢として持っておくべきだとした。

さて、これらランサムウェアの感染経路はメールの添付ファイルと改ざんされたサイト、そして悪意ある広告(マルバタイジング)の三つだという。さらに攻撃者は、ファイル名を“右から読む”表示にする「RLO」と呼ばれる古典的な手法も使うなど、「いろいろなテクニックを駆使してくるので、組織である場合は特にすべてのユーザ、端末においてで防ぎ切るのは難しい」(辻氏)のが実情だ。

以上のように、辻氏はマルウェアへの感染を防ぐこと自体が難しくなっていることを訴え、「リスクはゼロにならないと、良い意味であきらめ、多層防御でハードルを幾重にも用意し、マルウェアにできるだけ感染しないようにするとともに、クライアントで何が起きたのかに気付ける仕組みを作るなど、うまくマネジメントしてほしい」と呼び掛けた。

ネットワークで検知した脅威情報をフィードバックし、効率的な対策を

続く「標的型攻撃対策におけるエンドポイントセキュリティの重要性」では、マカフィー(インテルセキュリティーグループ)のセールスエンジニアリング本部 セールスシステムズエンジニア、河本敦弘氏が、ネットワークで検知した脅威をエンドポイントにフィードバックすることで、復旧までのライフサイクルを効率化する必要性を訴えた。

これまで多くの企業は、ファイアウォールやサンドボックスといったネットワークセキュリティ機器を導入して不審なファイルを検知し、侵入を防ごうと試みてきた。もし、この検知のプロセスで得られた情報をエンドポイントの防御にフィードバックすることができれば、「防御し、検知し、復旧するライフサイクルを効率化し、修正までの時間を短縮できる」と河本氏は述べる。

例えば、ファイアウォールで検知した怪しい通信の情報をエンドポイントと共有することで、「どの端末のどのプロセスが悪さをしており、原因のファイルはどれなのか」を速やかに特定できる。さらに、見つかった脅威を駆除し、早期復旧するところまで実現できるという。

このようにネットワークセキュリティとエンドポイントセキュリティが連携する際にポイントになるのは、今後登場してくるであろう新たな脅威にも適合可能なこと、そして「『統合されたシステム』であることだ」と河本氏は指摘する。ファイアウォールとエンドポイントセキュリティ、それぞれ別の管理コンソールをにらみ、管理者が手動で対応していては手間も時間もかかる。これに対し統合システムを活用し、管理者の手を介さずに自動的に情報をフィードバックできれば、「インシデント対応能力は大きく向上する。例えばインテルのSOCでは、統合システムを使うことで、インシデントレスポンスに要する時間を24時間から数分にまで短縮できた」(河本氏)。

「ファイアウォールやサンドボックスで見つけた脅威を自動的に共有できるようにすれば、より少ないリソースで管理できるようになり、その分をより高度な脅威への対処に当てられる」(河本氏)

万一に備えた暗号化と認証、未知の脆弱性対策で「セキュアなPC」を

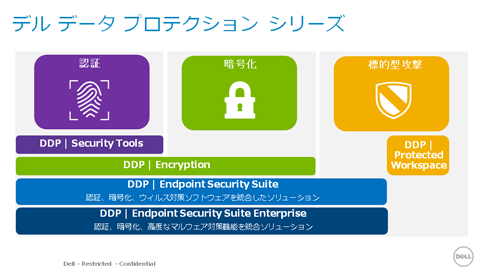

最後に、デル クライアントソリューションズ統括本部 Dell Data Protectionセールスマネージャーの伊地田隆広氏が「これだけは押さえよう! エンドポイントセキュリティの基本」と題し、PCベンダーの立場から、「暗号化」「認証管理」「マルウェア対策」というエンドポイント保護の三つのポイントを解説した。

ここまでの講演でも説明されてきた通り、脅威の巧妙化、複雑化に伴い、マルウェアに感染すること自体を防ぐのは困難になっている。「情報漏えいなどの被害はあり得るということを前提に、データを暗号化し、漏えい時の実害を防ぐことが大切だ。また、たとえデータを暗号化しても、そのユーザーアカウントが乗っ取られてしまうと復号されてしまう。従って、強力な認証管理も重要になる。さらにもう一つ、パッチ適用やウイルス対策ソフトでは防ぎきれない未知の脅威に備えたマルウェア対策も必要だ」(伊地田氏)

デルではこれらの機能をPC購入時に標準またはオプションで組み込む「Dell Data Protection(DDP)」ソリューションを通じて提供している。伊地田氏はデモンストレーションを交えながら、その概要を紹介した。

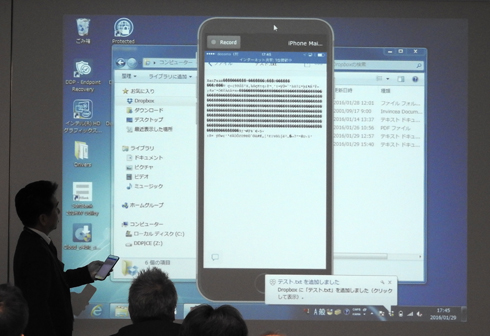

データ保護に関しては、紛失・盗難対策としての「ディスク全体の暗号化」がイメージされがちだが、業務上の利便性を考えると、ファイル単位の暗号化が有効だ。それも、クラウドやマルチデバイスの活用を前提に、場所や端末を問わずに利用できる仕組みが求められる。「DDP Encryption Cloud Edition」では、PC上で作成したファイルをDropboxで共有する際に暗号化し、正しいユーザーだけがスマートフォンから閲覧できるという。

認証については「あまりに複雑なパスワードポリシーなどを強制すると、パスワードを付箋にメモされるような本末転倒な事態を招きかねない」(伊地田氏)。デルのノートPCに標準でバンドルされている「DDP Security Tools」では、指紋をはじめとする生体認証やワンタイムパスワード、多要素認証を実現できる。例えばDDP Security Toolsとスマートフォンの組み合わせによって、追加コストをかけることなくワンタイムパスワード認証を実現できるという。

マルウェア対策を担う「DDP Protected Workspace」も、デルPCに標準バンドルされる(1年間利用可能)。この機能では、「クライアントPC上に仮想的にサンドボックスを構築し、そこで不審なファイルの挙動を見ることで、定義ファイルベースのアンチウイルスをすり抜けてしまう未知の脅威を検出する」(伊地田氏)。それでもランサムウェアに感染してしまった場合には、バックアップからリカバリができる「DDP Endpoint Recovery」が役立つという。「ユーザー任せがちなバックアップを、ポリシーに従って自動化し、ユーザーの負担を減らせる」(同氏)ことが特徴だ。

伊地田氏は最後に、「デルはPC本体やサーバ、ストレージだけでなくセキュリティソフトウェアやサービスの充実も図っており、業界の中で最もセキュアなPCを提供できるベンダーだ」と述べ、引き続きDDPソリューションを強化していく方針を示した。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:デル株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年3月21日

ソフトバンク・テクノロジー 辻伸弘氏

ソフトバンク・テクノロジー 辻伸弘氏 メールの添付ファイル使った攻撃のデモ(対象PCの画面が盗み見られ、攻撃者のPCに表示されている)

メールの添付ファイル使った攻撃のデモ(対象PCの画面が盗み見られ、攻撃者のPCに表示されている) 実際のランサムウェアを用いたデモンストレーションの様子(ファイルが暗号化され、攻撃者からのメッセージが表示される)

実際のランサムウェアを用いたデモンストレーションの様子(ファイルが暗号化され、攻撃者からのメッセージが表示される) マカフィー セールスエンジニアリング本部 セールスシステムズエンジニア 河本敦弘氏

マカフィー セールスエンジニアリング本部 セールスシステムズエンジニア 河本敦弘氏 デル クライアントソリューションズ統括本部 Dell Data Protectionセールスマネージャー 伊地田隆広氏

デル クライアントソリューションズ統括本部 Dell Data Protectionセールスマネージャー 伊地田隆広氏

DDPのデモンストレーションの様子(Dropbox上のファイルの暗号化)

DDPのデモンストレーションの様子(Dropbox上のファイルの暗号化)