クラウド/SaaS時代の厄介な「ID管理」――通信キャリアならではの強みを生かしたIAMソリューションとは:ハイブリッド環境に最適なIAMソリューション

2016年2月26日、東京・青山ダイヤモンドホールで開催された「@IT セキュリティセミナー2016」の中から、特に注目を集めた「ID管理の重要性」を説く講演をレポート。

今再び注目される「IAM」

グローバルにおける「ID&アクセスマネジメント(IAM)」市場は2019年には約2兆円規模になると予測されている。特に日本を含むAPACエリアでは、5年間で市場規模が約2.5倍になることが想定されるという。なぜ、今再びIAM領域が注目を集め始めているのだろうか?

2016年2月26日に開催された「@IT セキュリティセミナー2016」におけるNTTコミュニケーションズのセッション「ID&Accessマネジメントによるクラウド利用の対策」に、その理由を探る。

現在のIAMが抱える課題とは

セッションに登壇したのは、NTTコミュニケーションズ 担当課長 早田裕氏。同氏によれば、企業のシステムが多様化し、社内に設置したサーバ上の業務アプリケーションだけでなく「Salesforce」「Google Apps」「Microsoft Office 365」などのSaaSの活用が進んだことにより、IAMのニーズが高まっているという。また、これまでは「パッケージ型ソフトをオンプレミス環境に構築するIAMソリューション」が主流であった中で、「SaaSとして提供されるIAM」が台頭してきている。早田氏はセッションの中で、ますますニーズが高まるIAMが現在抱えている課題と、その解決策を示した。

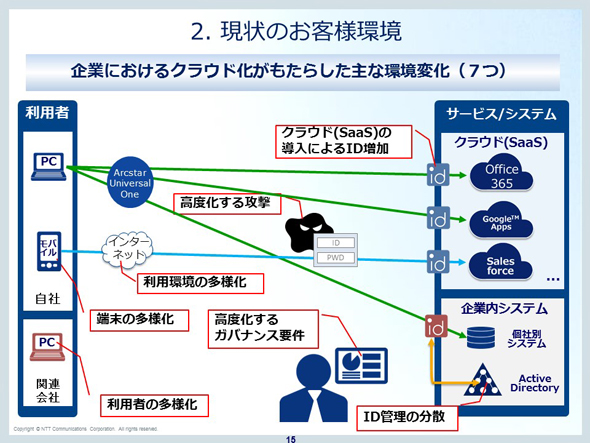

早田氏によれば、IAMに対するこれまでのニーズは、企業内での個人情報保護・内部統制などの「コンプライアンス対応」や、ITシステムによる「利便性・安全性の向上」などが主だった。ところが近年、海外拠点や協力会社、パート社員にまで至る「管理対象の拡大と変化」や、クラウド、モバイルの普及による「端末利用形態の複雑化」が起こったことで、従来型のニーズに加え、更にニーズが拡大している状態なのだという。

従来の環境であれば、「PCの持ち出し禁止」や、「入退室管理」により利用者も物理的に閉じた領域で業務を行い、業務アプリケーションも企業のデータセンターなどの閉じた環境に配置されていた。ところが、昨今のグローバル化やクラウド化、モバイルデバイス普及が進んだ環境では、「利用者もアプリケーションもインターネットに出ていき、トラフィックは外に出たり、内側に入ってきたり『フルメッシュ』な状態を想定しなくてはならない。こうしたハイブリッド(オンプレミス/クラウド)環境ではマネジメントが行いづらく、誤った対応を行うと利便性が顕著に損なわれてしまうため、適切な対策が求められる。」(早田氏)。

既に多くの企業が、「Microsoft Office 365」「Google Apps」「Salesforce」などのSaaSを活用しているが、これらのサービスではそれぞれIDが異なり、管理も別々になる。「これまではActive DirectoryでIDを一元管理できていたが、企業外にあるSaaSのID管理に対応できず苦慮している」というのはよく聞く話だ。自社だけでなく外出先や自宅からもアクセスが可能で便利なSaaSだが、一方では管理コストや情報漏えいリスクの増加も招いている。

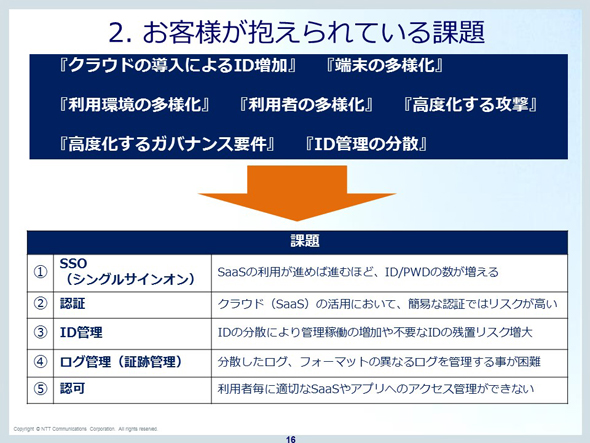

こうした環境において企業が抱える課題を、早田氏は以下の5つに分類する。

SSO(シングルサインオン)

SaaSごとにまちまちのID/パスワードをどう管理するか

認証

SaaSにはインターネット上の誰もがアクセスできるが、利用者の利便性を損なわずに、攻撃者を正しく排除するにはどうすればよいか

ID管理

社員の異動や入社、退職に合わせてID管理に掛かる手間をいかに削減するか

ログ管理(証跡管理)

SaaSごとにフォーマットや保存期間が異なるログを、どうやって一元管理するか

認可

増え続けるアプリに対し、アクセス権限の登録/削除漏れなどのミスをどう防ぐか

では、どうすればこれら5つの課題に対処し、ハイブリッド(オンプレミス/クラウド)環境のIDを一括管理することができるのだろうか?

NTTコミュニケーションズのソリューション「ID Federation」

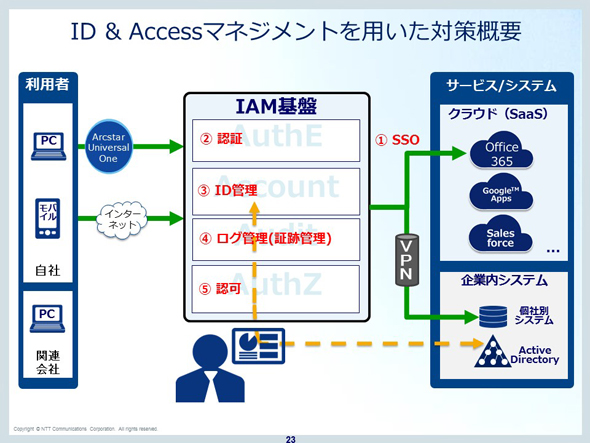

これらの課題を解決するためにNTTコミュニケーションズが提供するのが、「ID Federation」だ。このソリューションでは、上述の課題にどのように対応するのだろうか? 早田氏は、「IAM基盤」を中心として各課題に対処するID Federationのアプローチを紹介した。

まず、「シングルサインオン」においては、IAM基盤で各アプリケーションのIDを一元的に管理することで、1つのIDとパスワードで各SaaSを利用できるようにする。「SaaSを意識した作りになっているのはもちろんとして、ポイントは、既存のオンプレミスシステムへの影響をいかに抑えるかだ」と早田氏は述べる。ID Federationでは、リバースプロキシなど、既存のオンプレミスアプリケーションに対するさまざまなソリューションを具備し、アプリケーション改修を最低限にしたソリューションを目指す。また、1600を超える対応SaaS数の多さもID Federationの強みの1つだという。

「認証」では、接続元の環境情報を基に認証方式を切り替える「リスクベース認証」に注目すべきだと早田氏は述べる。「自社の運用ポリシーに合わせ、最適な運用方式を選択できるかがポイントだ。例えばID Federationの場合、IAM基盤での認証前にリスク判定を行い、社内のIPアドレスからの接続ならそのまま通過させ、社外からのアクセスならID/パスワードとともにワンタイムパスワードを要求するなど、柔軟な設定ができる」。

そして、「ID管理」はIAMの中心的機能だ。ID Federationでは、管理者向けのポータル画面から各種設定が可能。「この機能は大体どのソリューションも持っているものだが、“人事システム”やActive Directoryなどと自動で連携できる仕組み、APIなどの手段が用意されているかといった点が差別化の材料になる。またその“経路”も重要で、プライベートなネットワークからクラウドにどうID情報を安全に流通させるかも大きなポイントだ」(早田氏)。

その他、「ログ管理」や「認可」においても、ログフォーマットの統一や、一元的な権限管理などの作業をID Federationが間に入って“肩代わり”するという。

システムの可用性も重要

そしてもう1つIAMソリューションに求められる条件として見逃せないのが、「ダウンしない」ということだ。1つの認証基盤があらゆるSaaSにログインを実現するIAMサービスは、裏を返せば、入り口でサービスダウンしてしまうとどのサービスにもログインできなくなるという最悪の事態をもたらす。NTTコミュニケーションズは、「通信キャリアならではの品質」を強みとし、この可用性やセキュリティ対策についても自信を持っているという。

ID Federationは顧客の要望を受け、クラウド化、グローバル化に最適なサービスとして提供を開始している。サービス価格は、初期費用0円、1ID当たり100円から。「小規模のお客さまでも問題なく始めることができる。“まずは情報システム部10人から”といった導入も可能だ。さらに、NTTコミュニケーションズのVPNならキャリアのIDaaSならではの強みの1つを生かして、Office 365やSalesforeceともVPN上で連携できる。ID FederationはSaaS部分も含めてセキュアに利用可能だ。既に多くの事例が存在しており、ノウハウも多い。ID&Access Managementに不安や関心を持っている情報システム部門の方は、ぜひ相談してほしい」(早田氏)。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:NTTコミュニケーションズ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年3月31日

NTTコミュニケーションズ アプリケーション&コンテンツサービス部 アプリケーションプラットフォーム部門 担当課長 早田裕氏

NTTコミュニケーションズ アプリケーション&コンテンツサービス部 アプリケーションプラットフォーム部門 担当課長 早田裕氏