繰り返される標的型攻撃の被害――“これまでの対策に欠けてきたポイント”とは?:備えなければ「検知」も「インシデントレスポンス」もなし

この数年、標的型攻撃による情報漏えい被害が繰り返し報じられている。ところが、そのたびに対策の必要性が訴えられてきたにもかかわらず、被害は一向に後を絶たない。これまでの対策には、何かが欠けているのだろうか? 本稿では、SecureWorksのセキュリティ専門家らが導き出した答えを紹介する。

2012年以降、三菱重工業をはじめとする複数の企業や官公庁を狙った標的型攻撃が展開され、日本もまた標的型攻撃の脅威とは無縁ではないことが判明した。さらに2015年、日本年金機構を含む複数の組織をターゲットとした標的型攻撃による大量の個人情報流出が確認され、ひとたび標的型攻撃を受けると甚大な被害が生じることも明らかになった。

そして2016年、またもや新たな標的型攻撃の被害が発覚した。大手旅行会社の子会社が標的型攻撃を受け、パスポート情報を含む数百万件の個人情報が漏えいした可能性があるというのだ。報道によるとこのケースでは、収集していたログ情報が十分でなかったため、最初にマルウェアへの感染が発覚してから外部への通信を遮断するまでに、また漏えいした恐れのある個人情報を特定するまでに時間を要したという。

このように、数年にわたって度々被害が生じ、対策の必要性が訴えられてきたにもかかわらず、標的型攻撃による被害はいまだ後を絶たない。一体なぜ、われわれは標的型攻撃対策に失敗し続けているのだろう? これまでの対策に、何か足りない要素があるのだろうか?

17年以上にわたって、マネージドセキュリティサービスやインシデントレスポンス支援、コンサルティングといった幅広いセキュリティサービスを日本を含むグローバルで提供しているSecureWorksは、これまでの標的型攻撃対策には「備え」が足りていないという。それも脅威の侵入を水際で食い止める防御面での準備だけではなく、内部に潜伏する攻撃の兆候をいち早く検知し、被害範囲を特定して速やかに対応・復旧させるための「準備」だ。以下で詳しく説明しよう。

「インシデントレスポンス計画の策定」と「演習を通じた実効性の確認」の重要性

この数年で巧妙な標的型攻撃の実態が知られるにつれ、「ユーザーが怪しいメールを開かないよう気を付ける」といった精神論だけでも、「ウイルス対策ソフトでチェックする」「ファイアウォールで外部からの不正な通信を排除する」といった従来型のセキュリティ対策だけでも、脅威の侵入を防ぎ切ることはできないことが認識されるようになった。

SecureWorksの脅威調査チーム、「Counter Threat Unit(CTU)」および「Cyber Threat Analysis Center(CTAC)」のバイス・プレジデントを務めるバリー・ヘンズリー氏は、「伝統的セキュリティは、境界に壁を作って不正な攻撃者の侵入を防ぐ形でコントロールを行っていた。しかしIT技術が進展した今では、従業員やエンドポイントも自由に境界の外に出ていくようになっている。伝統的ネットワークセキュリティにもある程度の効果はあるが、全てに有効というわけではない」と指摘し、多層防御に取り組むとともに、新たな形の対策が必要だと強調した。

その対策の1つが、マルウェア感染や情報漏えいといったセキュリティ事故が発生した際に、原因究明と被害の最小化に向けて“誰がどのように対応していくか”をまとめたインシデントレスポンス計画の策定だ。

Incident Response ディレクター ジェフリー・カーペンター氏,SecureWorks Security & Risk Consulting, Incident Response ディレクター ジェフリー・カーペンター氏

Incident Response ディレクター ジェフリー・カーペンター氏,SecureWorks Security & Risk Consulting, Incident Response ディレクター ジェフリー・カーペンター氏SecureWorks Security & Risk Consulting, Incident Response ディレクターのジェフリー・カーペンター氏は、「どんな会社であっても侵害は起こり得る。このことを前提にインシデントレスポンス計画を策定し、いざというときに誰がどのように対応し、情報を共有するのかについて計画を練っておくことが重要だ。また計画を立てるだけでは不十分で、策定した計画が実効性のあるものか、担当者が右往左往することなくしっかりコミュニケーションを取りながら対応できるのかを確認することも必要だ」と述べている。

SecureWorksではこうした考えに立ち、インシデントレスポンス計画の策定支援サービスを、日本においても提供している。それも、テンプレートに従った画一的な計画ではなく、企業ごとの文化やプロセスに合わせ、カスタマイズした計画を策定し、演習を通じて計画が実際に機能するか確認するところまでをサポートしている。

大半の企業はインシデントに気付けない

ただ、どれほど綿密な計画を立てたとしても、インシデントレスポンスを実行するためには、まず異常に気付く必要がある。だが残念ながら、自らインシデントに気付き、対応できる企業は非常に少ないというのが実情だ。

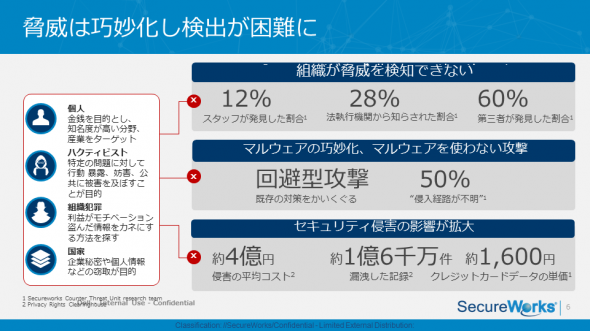

SecureWorksのCTUが過去に支援したインシデント対応例によれば、脅威を自社スタッフで発見できたケースはわずか“12%”にすぎないという。それ以外の28%は警察などの法執行機関から、60%は第三者の通報によってはじめて脅威に気が付いたそうだ。しかも、半数の企業では原因を究明する手だてがなく、侵入経路さえうやむやのままなのだという。

これでは、応急措置も、根本的な再発防止策も打ちようがない。そもそもどのシステムがどのような手段で侵害を受け、具体的にどんな被害が発生したのか、攻撃者はまだ潜伏しているのかどうかといった事柄を把握することが、対策の第一歩だからだ。

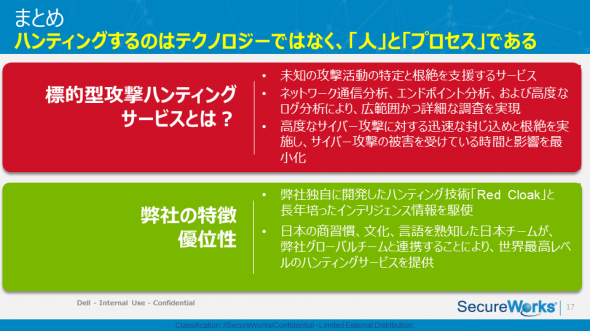

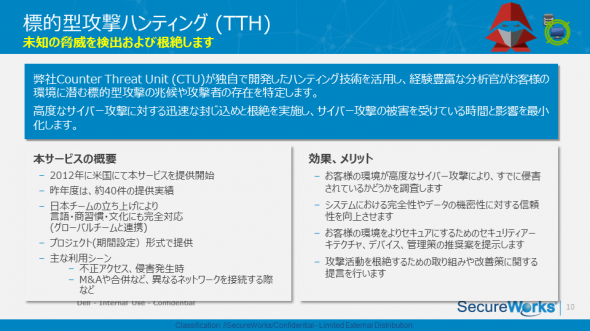

その部分を支援するのが、SecureWorks Japanが2016年6月に発表した「標的型攻撃ハンティング・サービス」だ。これは企業システムが侵害を受けているかどうかを確認するとともに、ログを収集・解析し、標的型攻撃の兆候に気付くための準備を整えるサービスとなっている。

SecureWorks Counter Threat Unit(CTU)Special Operations ディレクター、ジャスティン・ターナー氏は、「インシデントレスポンス計画だけでなくツールも重要だ。具体的には、エンドポイントを管理し、インシデント発生時に何が起こったのかを、さかのぼって確認できるツールが欠かせない」と指摘する。

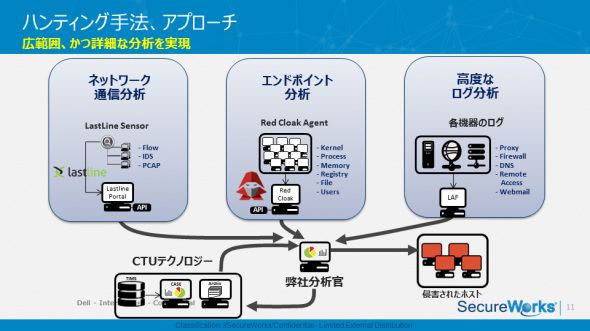

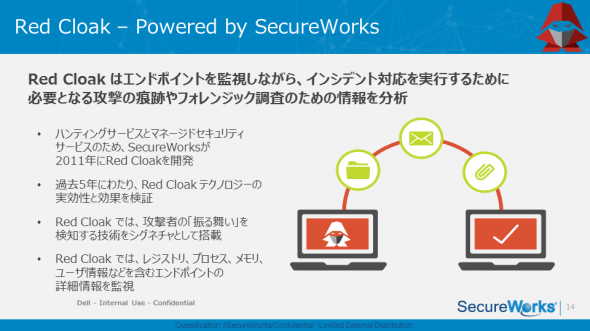

これを実現するため、標的型攻撃ハンティング・サービスでは、ネットワークゲートウェイにはパケットやフロー情報を収集するLastLineのアプライアンスを、またエンドポイントには、デルが独自に開発した分析ツール「Red Cloak Agent」を導入し、双方でログを収集する。さらに、プロキシやファイアウォール、DNSサーバなどのログ情報や、CTUが収集している脅威インテリジェンスも突き合わせて総合的な分析を行い、標的型攻撃の予兆を検出する。そして、必要に応じて「改善案の提示」や「攻撃活動根絶の確認」までをサポートする仕組みだ。

このときのポイントは、「漫然とエラー発生時のログだけを収集するだけでなく、正常時のログもとっておくこと」(ヘンズリー氏)。さもなければ、長期にわたって潜伏していた攻撃の痕跡をさかのぼり、解析するのは難しいという。

計画策定から監視までをフルサポート

SecureWorksが、日本を含むグローバルで提供する一連のサービスは、「部屋の中にある貴重品を泥棒から守る」場合に例えると分かりやすいだろう。警備は、部屋の構造を理解して出入り口を確認し、警備計画を立てることから始まる。「ばらまき型メール」などと称される一般的な攻撃がドア経由でやってくるものだとすれば、高度な標的型攻撃はドアからではなく、“地下トンネル”を掘って侵入を試みるようなものだ。そのような攻撃も想定して、計画を策定しなければならない。SecureWorkのインシデントレスポンス計画策定支援サービスでは、この部分を支援する。

さらにカーペンター氏は、「いくら警備計画を立て、出入口を限定して鍵を掛けても、誰がその部屋に出入りしたかの記録がなければ、万一の際に犯人を突き止められない」と述べる。つまり、出入口に監視カメラを設置し、不審者の出入りを見張る仕組みがなければ、いざというときの捜査を進めることもできないというわけだ。この仕組みを構築するのが標的型攻撃ハンティング・サービスの位置付けだ。

また、このサービスの特徴はもう1つある。“振る舞い検知”だ。これは、「警備員に変装した不審者が盗みを働いていないかを確認するため、見た目だけでなく振る舞いもチェックするもので、例えば、警備員がドアの施錠状況を確認するだけでなく、空いている部屋に入るそぶりを見せた場合に『おかしい』と判断する」(ヘンズリー氏)ようなものだ。

クライアントに導入されるRed Cloak Agentは、マルウェア検知技術だけでなく振る舞い検知技術も搭載している。クライアントのレジストリやプロセス、メモリの詳細情報を監視し、通常時と異なる振る舞いを検知する仕組みだ。この結果、既知のマルウェアによる攻撃はもちろん、未知のマルウェア、さらにはマルウェアを用いない攻撃——例えばIDとパスワードを盗み取り、正規のユーザーになりすます攻撃——も検出可能だという。

だが、これらの検知を「テクノロジ」だけで判断するのには限界がある。そのためSecureWorksでは、収集した情報に対してCTUが「人」と「プロセス」による判断を詳細に行うことで、上記のような巧妙な攻撃に対する検出と対応を可能としている。このように、ユーザー企業とCTUが連携し、ネットワークとエンドポイント、そしてログを広範にわたって分析することによって、素早く問題を見つけ出し、根絶に向けた対処を進めて行くことが可能となる。

備えあれば憂いなし

日本でもよく聞く話だが、海外においても「『うちには個人情報などないし、盗まれるようなものもないから攻撃者のターゲットにはならない』と考えている企業がある。しかし、いかなる企業にとっても情報は資産であり、企業独自の製造ノウハウやプロセス自体が立派な財産だ。万一それが盗まれ、模倣されれば、損害は甚大なものになる」(ターナー氏)。

実際に、被害を受けたときのダメージは甚大だ。Privacy Rights Clearinghouseの調査によれば、セキュリティ侵害が発生した際の被害額は、平均で約4億円に上るという。「しかも、自社への侵害は単なる手段で、他社への不正アクセスの踏み台として悪用される恐れもある。その場合、知らないうちに自社の信用を失墜させる結果を招いてしまうかもしれない」(ヘンズリー氏)。

最後に、多数のインシデント対応に当たってきた経験を踏まえてターナー氏は、「被害に遭った企業の多くは、自社のネットワークの状況を理解しておらず、いざという事態に備えたツールも導入しておらず、インシデント対応のための計画も立てていなかった。基本的なようだが、やはり『準備』が大事だと言わざるを得ない」と強調している。「タダほど高いものはない」という通り、事前の準備を怠ったことによる損害は、高くつく危険性がある。今からでも遅くはない。ぜひ今から、自社の状況を見直し、まだ見ぬ脅威に対する「備え」に取り組んでみてはいかがだろうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:SecureWorks Japan株式会社/デル株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年8月18日

SecureWorks Counter Threat Unit(CTU)およびCyber Threat Analysis Center(CTAC) バイス・プレジデント バリー・ヘンズリー氏

SecureWorks Counter Threat Unit(CTU)およびCyber Threat Analysis Center(CTAC) バイス・プレジデント バリー・ヘンズリー氏

SecureWorks Counter Threat Unit(CTU)Special Operations ディレクター ジャスティン・ターナー氏

SecureWorks Counter Threat Unit(CTU)Special Operations ディレクター ジャスティン・ターナー氏