サイバー攻撃者と防御側の立場を“逆転”させる「騙し」のテクニックとは:“おとり”を活用した新たなセキュリティ対策のアプローチ

サイバーセキュリティの世界では長年、攻撃者側が有利な状態が続いてきた。攻撃者は何度でも侵入を試せるのに対し、守る側には1度のミスも許されないからだ。だが今、この状況を根本的に変え、攻撃のコストを大幅に高めるユニークなアプローチが登場している。

国内の組織や企業を狙った標的型攻撃による情報漏えい事件を機に、サイバーセキュリティ対策の見直しを進めている企業は多い。信頼できる内部ネットワークとインターネットとの境界で全ての脅威を防御しようする従来型の対策に、限界が見えてきたからだ。

サイバーセキュリティの世界は「攻撃と防御のいたちごっこ」といわれるが、これまでは常に攻撃者側が有利な状態が続いてきた。米国のセキュリティ企業、Attivo Networksでエンジニアリング担当シニアバイスプレジデントを務めるスリカント ヴィサムセティ(Srikant Vissamsetti)氏は、20年以上にわたってサイバーセキュリティに携わってきた経験から、「これまでは、攻撃者は何度失敗しても繰り返し侵入を試し、たった一度成功すればよかった。逆に、守る側はどれほど頑張っても、たった一度失敗し、侵入されてしまえばおしまいだった」と指摘する。

この状況に終止符を打つためには、ゲームのルールそのものを変えていくしかない。そのカギになるのが、「騙(だま)し」(Deception)のテクニックだ。本稿では、Attivo Networksのソリューション「BOTsink」のユニークなアプローチを紹介しよう。

攻撃者が「騙し」を使うなら、守る側も「騙し」の技術で対策を

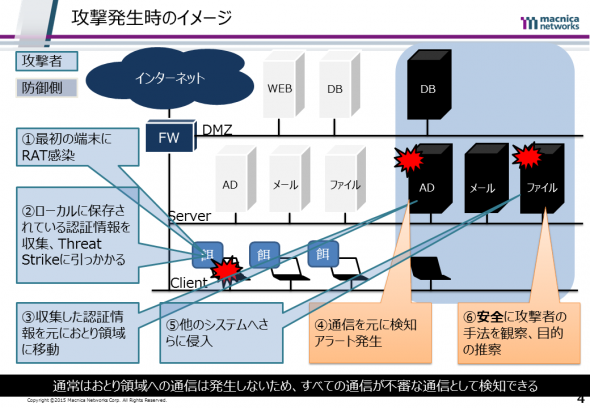

BOTsinkの詳細を見る前に、典型的な標的型攻撃の手法をおさらいしてみよう。標的型攻撃ではまず、メールの添付ファイルやWebブラウザの脆弱(ぜいじゃく)性を悪用し、組織内の端末をマルウェアに感染させる。攻撃はそこで終わらない。最初に感染した端末内に保存されている認証情報を盗み取り、それを用いて他の端末やサーバへの侵入を試み、システム内部で侵入範囲を広げていく。こうして数週間、時には数カ月単位で内部での活動を続け、重要な情報を見つけ出し次第、外部に持ち出すという流れだ。

「サンドボックスをはじめとするテクノロジーは最初の侵入を検知することができるが、100%ではないし、一度侵入されてしまえばなす術がない。攻撃者は最初の1台に侵入した後、長い時間をかけて侵入範囲を拡大していく。重要な情報を持ち出される前に、攻撃者の内部での活動を検出することが重要だ」(ヴィサムセティ氏)

BOTsinkは、「おとりのネットワーク」や「おとりの情報」を用意して攻撃者を騙し、感染拡大を試みる活動を検知するソリューションだ。「戦争でもスポーツでも、相手をあざむくための“おとり”や“フェイント”が使われてきた。攻撃者も、さまざまな防御のテクノロジーをかいくぐるためにこうしたテクニックを用いている。ならば守る側も『騙し』のテクニックを使い、攻撃者の動きを捕捉すればよいのだ」(ヴィサムセティ氏)

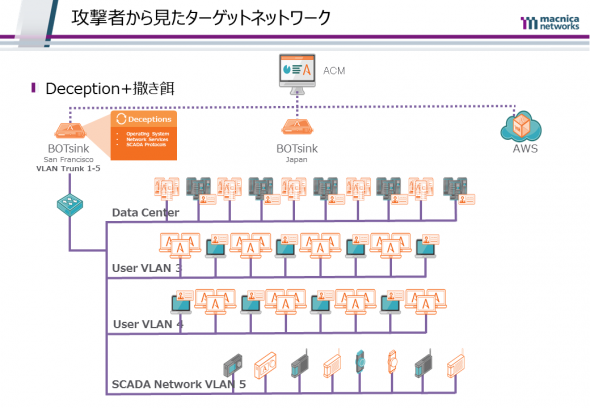

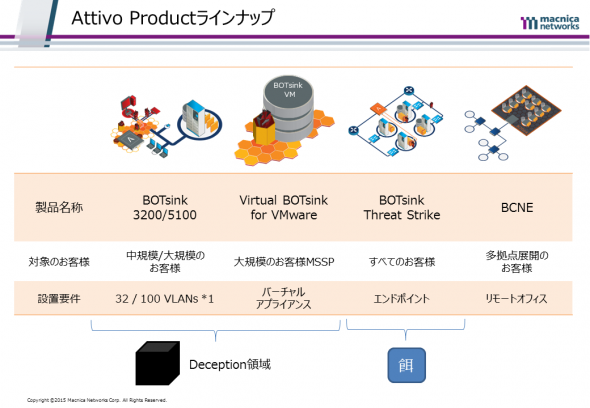

BOTsinkは大きく2つの製品から構成されている。1つは、仮想マシン上でさまざまなOSを動作させ、企業ネットワーク環境を再現するアプライアンス製品だ(バーチャル版もあり)。これを既存のネットワーク上に設置することで、現状のネットワーク情報に基づいて仮想の「おとり環境」を作り出す。このおとり環境は、正規のユーザーからは見えない仕組みだ。そしてもう1つは、エンドポイント上に偽の情報を用意する「BOTsink Threat Strike」だ。これは、あたかもそれらのPC/サーバが実在するかのように、偽の認証情報(クレデンシャル情報)やCookie情報を、攻撃者に対する「まき餌」としてエンドポイントに配備する。

これらの“ワナ”を張り巡らせることで、万が一、複数の防御をかいくぐってマルウェアが侵入してきたとしても、攻撃者が端末などをリモートから操作する中でおとり環境に踏み入れた瞬間、アラートが発せられる。先に説明した通り、一度内部への侵入に成功した攻撃者が次に試みるのは、クレデンシャル情報を用いた横展開だ。BOTsinkはこうした一連の活動を捕捉し、攻撃者を偽の環境に誘導しつつ、管理者に警告を行う。

さらに、一連の動きをログとして記録しておくことも可能であるため、「攻撃者が何を目的に、どのような活動を行ったか」を把握することもできる。加えて、ファイアウォールやIPS、ログ解析を行うSIEMといった他のセキュリティ製品との連携を行うことで、感染範囲の確認やフォレンジック調査、被害拡大防止に向けた外部通信のブロックなども速やかに行うことができる。“たとえ失敗しても何度でも攻撃を繰り返すことのできた”攻撃者の立場は、一変してしまうわけだ。

本物と見分けの付かないおとり環境

サイバーセキュリティに少し通じた人であれば、これまでの説明で「ハニーポット」を思い浮かべたかもしれない。仮想マシン上で疑似環境を動かし、攻撃者をおびき寄せるハニーポット自体は、目新しいコンセプトではない。ただ、攻撃者側もハニーポットの存在を考慮に入れて活動するため、なかなか侵入しなかったり、侵入してもすぐに偽の環境であることに気付かれたりしてしまうことが課題だった。

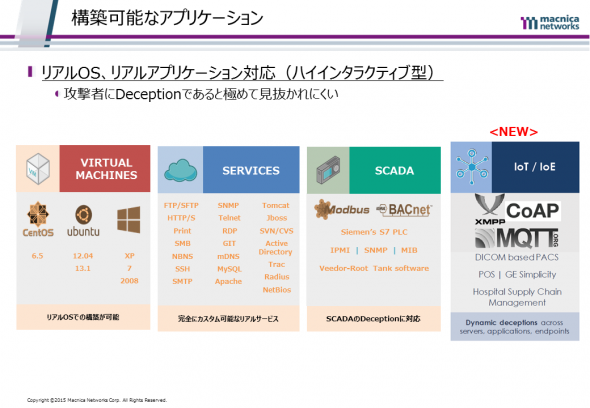

では、BOTsinkはどうなのか? BOTsinkはその強みの1つを「リアルOS、リアルアプリケーション対応」と表している。つまり、仮想マシン上で実際にWindowsやLinuxなどの環境を用意した上で、各種サービスやアプリケーションをカスタマイズして実環境に合わせて動作させられるため、おとり環境であるかどうかの判別は難しくなる。また、端末にばらまく偽のクレデンシャル情報も、社内で運用しているActive Directoryツリーの一部として見えるようになる。

そしてもう1つの強みは拡張性だ。BOTsinkでは、アプライアンス1台で最大100のVLANをサポートでき、複数のサブネットにまたがる大規模なおとり環境を一括作成することが可能だ。さらに、「BCNE」という機能を活用すれば、多拠点にまたがるリモートオフィス全体でおとり環境を構築することもできる。仮想マシンの作成時には専用の管理インタフェースからイメージダンプを再利用できるため、手作業でハニーポットを構築するのに比べて、環境構築に掛かる手間ははるかに少ない。

また、ヴィサムセティ氏はさらに、「誤検知や過検知がなく、オペレーションに負担を掛けることなく導入できることもBOTsinkのメリットだ」と説明する。多くのセキュリティ対策技術、例えばシグネチャベースのマルウェア対策ソフトや不正侵入検知システム(IDS/IPS)、あるいはサンドボックス、機械学習でも、誤検知は避けられない。だがBOTsinkで検知するのは、正規のユーザーが正当な目的では触れるはずのない、偽のシステムや偽の情報へのアクセスだ。つまり、アクセスすること自体が「悪意ある行動」と判断できる。従って、外部からの攻撃だけでなく、内部関係者の悪意ある操作を検出し、対応につなげることもできる。

Attivo Networksの販売代理店であるマクニカネットワークスでは、BOTsinkのさまざまな機能を簡単に導入し、運用できるよう、独自に効果的な運用シナリオを作成して支援していくという。また、日本のサービスプロバイダーで、Attivo製品の運用監視を行うマネージドセキュリティサービスの1メニューとして、BOTsinkを提供するための枠組み作りも進めている。

いたちごっこから脱却し、防御側優位の世界へ

このようにユニークなソリューションBOTsinkだが、それを可能にしたのは、Attivo Networksの開発陣だ。開発チームでは、長年にわたってセキュリティやネットワーク分野で知見を積んできたエンジニアが、「逆に攻撃者を騙す」というアイデアに基づいて同ソリューションを開発し、5年以上にわたって改良を繰り返してきた。

機能改善を続けていく予定で、2016年10月には、脆弱性アセスメントの結果に基づき、重要な資産への攻撃経路となるリスクの高い箇所をビジュアライズする「ThreatPath」という新機能を追加する計画だという。この機能が追加されれば、潜在的な攻撃経路を洗い出し、先回りして手を打つことにより、攻撃のハードルをさらに上げることができる。

また、いわゆるITシステムだけでなく、SCADAをはじめとする産業制御システムやInternet of Things(IoT)の領域にも、攻撃者を騙すおとり環境を提供していくという。こうした分野では安定稼働が重視されることから、パッチの速やかな適用が困難なことも多く、攻撃者にとって「おいしい」ターゲットになりつつある。攻撃者が見抜きにくいおとりの環境を用意することで、生産や社会基盤も同様に保護していくのが狙いだ。

攻撃者を騙し、“攻撃と防御のいたちごっこから脱する”ことを目指すこのユニークなアプローチに、今後もぜひ注目したい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:マクニカネットワークス株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年10月25日

Attivo Networks エンジニアリング担当シニアバイスプレジデント スリカント ヴィサムセティ(Srikant Vissamsetti)氏

Attivo Networks エンジニアリング担当シニアバイスプレジデント スリカント ヴィサムセティ(Srikant Vissamsetti)氏