「何を、何から守りたいのか」に立ち返って考える無線LANセキュリティ:あなたの無線LANに最適な認証方式は?

漠然と「無線LANは危ない。保護しなくては」と考えて、従来言われてきた対策を導入するだけでは、本当に自社の資産を脅威から守ることはできない。無線LANセキュリティでは、「どんな脅威から何を守りたいのか」を明確にした上で、適切な認証方式を採用することが重要だ。

不正アクセスによる情報漏えいの被害が度々報じられ、対策の必要性を感じる企業が増えている。しかし、手軽な対策や昔ながらの手法を導入し、何となく安心してしまってはいないだろうか? それでは、意味のあるセキュリティ投資とはいえない。一番大切なのは、「何を、何から守りたいのか」を考え、近年の脅威や環境の変化を理解した上で、正しい対策を選択することだ。

例えば企業ネットワークにしても、一昔前ならば、イーサネットケーブルで接続された有線LAN方式がほとんどだった。しかし今や、企業ネットワークの主役は無線LANになっている。無線LANはもはや「ぜいたく品」ではなく「当たり前」のインフラであり、セキュリティや運用性の面でも有線LAN並みのレベルが求められている。だが、現実にはこれらの点でまだまだ課題を残している企業が少なくない。

そこで本稿では、無線LANのセキュリティや運用性について、特に「認証」に焦点を当てて考えていく。アクセスしてよい人やデバイスにのみ接続を許可し、それ以外のものを接続できないようにする認証の仕組みは、現在の企業ネットワークを構成する上で不可欠な要素だ。ただし、一口に認証と言っても、目的や用途に応じていろいろな方式があるため、各認証方式のメリット/デメリットを挙げながら、組織ごとに求められる認証の要件を整理しよう。

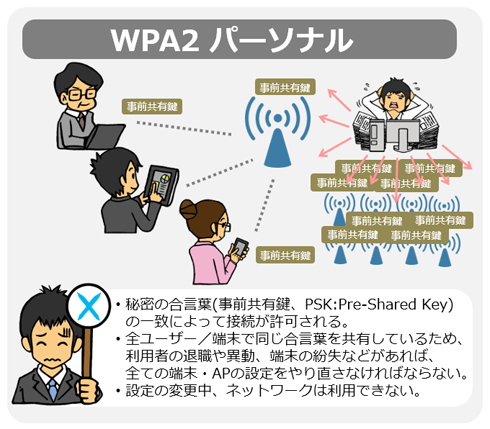

社員の退職時や端末紛失時の対応に大きな負荷がかかる「事前共有鍵」方式

無線LANのセキュリティというと、「自宅と同じように、SSIDとセキュリティキー(事前共有鍵)で制御すればいいのでは?」と考える人がいるかもしれない。いわゆる「事前共有鍵(PSK:Pre-Shared Key)」方式である。だが、家庭と同じ感覚で企業ネットワークを考えるのは危険だ。家庭とオフィスの入退室管理の違いを考えてみてほしい。“鍵”を紛失したときのリスクも、必要な管理体制も、大きく異なるはずだ。無線LANセキュリティにも同じことがいえる。

例えば、SSIDを非公開に設定していても、ツールを用いてネットワークをスキャンすれば、電波が届く範囲の全てのSSIDを把握できてしまう。また、事前共有鍵が脆弱(ぜいじゃく)なものに設定されていれば、攻撃者に見やぶられてしまう可能性がある。そもそも、事前共有鍵は全社員が共有する鍵だから、漏えいのリスクが高い。この方式が担保するセキュリティは、「ないよりはマシだが、十分ではない」というレベルのものだ。

加えて、運用面でも大きな課題がある。例えば、社員が退職したり、何らかのミスや攻撃によって事前共有鍵が外部に知られたりしてしまった場合だ。このとき、セキュリティを保つには、速やかに新しい事前共有鍵を設定し、全てのアクセスポイントと端末の設定を変更しなければならない。この変更作業のためにネットワークを一時的に停止させなければならず、業務に支障が生じる恐れもある。「つながって当たり前」のインフラとして提供される無線LANに、このような運用が許されるだろうか。

このように、事前共有鍵方式は、パブリックなイベントなどに合わせた一時的なネットワーク提供など、初めから不特定多数の人たちに広く使ってもらうことを目的とした環境には適しているかもしれないが、企業での利用には適さないといってよい。

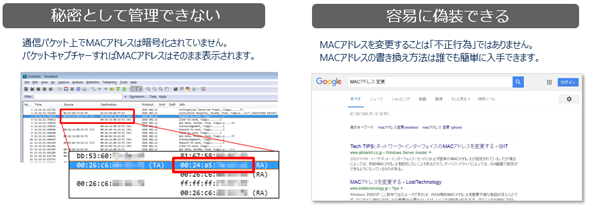

悪意のない違反は防げても、“本気の侵入”には無力なMACアドレスフィルタリング

無線LANのセキュリティ対策として、事前共有鍵方式とともに挙げられることが多いのが、機器固有の情報であるMACアドレスによる認証だ。MACアドレス認証は、あらかじめ登録したMACアドレス以外の機器からの通信を排除する。

「うちはMACアドレス認証を行っているから問題ない」、そのように考えている人も多いかもしれない。だが、少しWeb検索をしてみれば分かることだが、MACアドレスは容易に変更でき、そのためのツールも提供されている。

しかも、もともとMACアドレスは、機器同士が通信するためにやりとりする宛先情報であるため、暗号化されていない。従って通信をキャプチャーすれば、そこを流れるMACアドレス情報は容易に取得できる。これを参照して自分の端末のMACアドレスを偽装すれば、簡単に正規の機器になりすまして認証をすり抜けられてしまう。つまり、MACアドレス認証は、実際のところ「あってないようなもの」なのだ。

ただし、MACアドレス認証が有効な場面もある。例えば、「私物のスマホで通信できる環境が欲しいから、ちょっと会社のネットワークにただ乗りしよう」と軽い気持ちで考える社員の接続を拒否するような場合だ。こうした悪意のないルール違反に対しては、MACアドレス認証が有効となる。しかしやはり、MACアドレスを偽装してでも情報を盗み取ろうと考える攻撃者や内部犯行者の接続を防ぐことはできない。

認証も何もない無線LANはセキュリティ面では言語道断であり、それに比べれば、事前共有鍵やMACアドレス認証を設定するのは前進である。だが、ここまで説明してきた通り、これらの効果は限定的であり、守るべき資産に見合う対策かというと、疑問が残る。

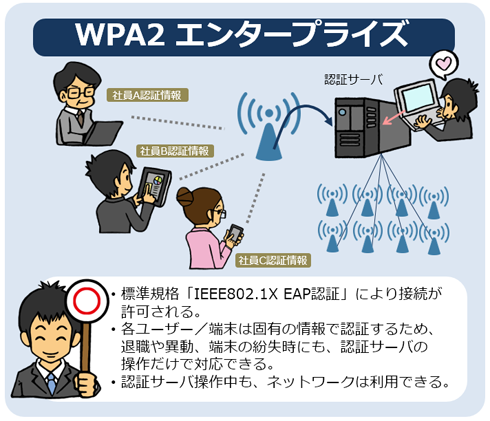

企業無線LANを守る認証サーバ、「ID・パスワード」と「電子証明書」、どちらを採用すべきか?

このようにして各方式について考えていくと、認証サーバ(RADIUSサーバ)を用いて接続者の身元を確認し、必要なアクセス権限を与える「IEEE 802.1X EAP認証」が、最も堅牢な方式として浮上する。

IEEE 802.1X EAP

もともと有線LAN向けの仕様として規格されたユーザー認証。しかし無線LANのユーザー認証仕様としての方が一般に知られている。IEEE 802.1Xの仕組みは、無線LANクライアントとアクセス・ポイントの双方でIEEE 802.1Xプロトコルを使い、RADIUSサーバを利用することで、無線LANの利用に認証機能を付加しようというもの。これにより、無線LANの使い始めには必ず認証が必要になるので、不正アクセスを排除できる。

参考リンク:セキュリティ用語事典:IEEE 802.1X

IEEE 802.1X EAP認証では、ID・パスワードによる認証が広く利用されているが、それ以外にも、認証局が配布した電子証明書を端末にインストールし、それを検証することで認証を実現する方式や、ワンタイムパスワードを発行する方式がある。この中からどの認証方式を採用すべきかは、「何を守りたいか」に立ち戻ることで自ずと見えてくる。

例えば、接続させたい「人」を限定し、部外者による不正アクセスを防ぎたいならID・パスワード方式はある程度有効だろう。だが一方で、持ち込みデバイスの接続を防止したり、関係者による不適切な無線LAN利用を防いだりしたいときには適さない。そのような場合には、電子証明書による認証が効果的だ。

特に、スマートフォンやタブレット端末が普及し、1人のユーザーが複数のデバイスを使い分けるのが当たり前となった現在では、電子証明書を用いて端末を識別し、不適切な端末からのアクセスを排除する仕組みがますます求められるようになっている。こうした利点が認められ、企業の無線LANでは、電子証明書による認証方式が広がりつつある。

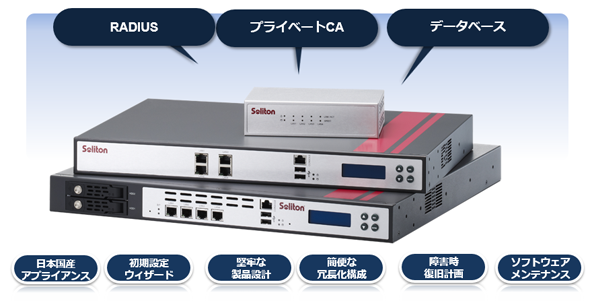

簡易なインタフェースで認証のライフサイクル全体を支援する「NetAttest EPS」

とはいえ、企業が自力で認証サーバを構築し、電子証明書の管理を行うのは簡単ではない。この複雑で面倒な作業を嫌って、認証サーバの導入をためらっている担当者もいる。こうした一連の作業をシンプルに、低コストで実現してくれるのが、ソリトンシステムズが開発した国産の認証サーバ製品「NetAttest EPS」だ。

NetAttest EPSは、安全な無線LAN接続に必要な要素を1つの筐体にまとめたオールインワン型のアプライアンス製品だ。RADIUS認証サーバとしての役割に加え、電子証明書の発行、配布、そして失効までをサポートする認証局(CA)機能、ワンタイムパスワード機能などを備えており、認証のライフサイクル全体を1台でカバーできる。

導入作業は初期設定ウィザードに従うだけで完了し、電子証明書による認証やパスワード認証やワンタイムパスワード認証などのあらゆる方式をすぐに利用できるようになる。

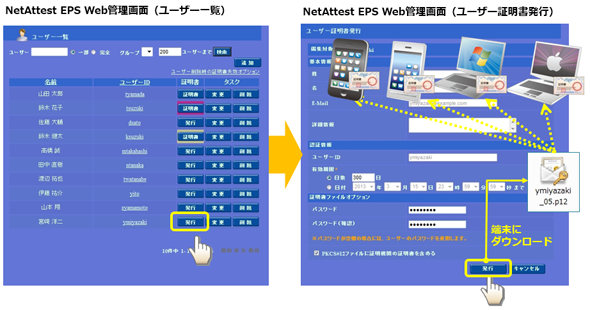

また、国産ならではの分かりやすいインタフェースも特徴だ。管理者にとって最大の負担となる証明書の配布・失効手続きも、画面操作だけで驚くほど簡単に完了する。「どの端末にどの証明書が入っているか」といったややこしい判断を管理者が行う必要はない。Active Directoryとの連携も可能で、ユーザー情報を逐一メンテナンスする手間が省ける。

さらに他にも、ユーザーによる証明書の「セルフ発行」を可能にするワークフロー機能や、有効期限が近づいたときの通知機能など、管理負荷を抑えて認証基盤運用を可能にするためのさまざまな仕組みが備わっている。これらにより、管理者は自前で認証サーバを構築したときのような複雑な作業に煩わされることなく、簡単にセキュアな無線LAN認証を実現できる。

認証サーバの導入に二の足を踏んでしまっているという管理者の皆さまは、ぜひ検討してみてはいかがだろうか。NetAttest EPSについてより詳しく知りたい方は、ソリトンシステムズのホワイトペーパーをご覧いただきたい。

ホワイトペーパーダウンロード

MACアドレス制限は“効果ゼロ”〜NetAttest EPSで見直す企業無線LANのセキュリティ〜

スマートフォンやクラウドの進展により、企業の無線LAN環境のセキュリティ対策が急務になりつつある。特に危惧されるのは、MACアドレスフィルタリングやPSK認証といった穴の多い技術を使い続けることのリスクだ。本当に必要とされる無線LANセキュリティ対策とは何か。ソリトンシステムズが提供する提供する認証サーバアプライアンスの機能を紹介しながら、求められる無線LANセキュリティの姿を提案したい。

>>> ダウンロードはこちら

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社ソリトンシステムズ

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年12月31日