ユーザーに多くを求めず、マルウェアへの対処を自動化する――日立ソリューションズとトレンドマイクロ、連携の真意とは:現場に寄り添うソリューションでなければ意味がない

2016年7月、マルウェア検知/自動遮断のためのソリューションを共同で発表した日立ソリューションズとトレンドマイクロ。その狙いは何なのか? 両社のキーマンに聞いた。

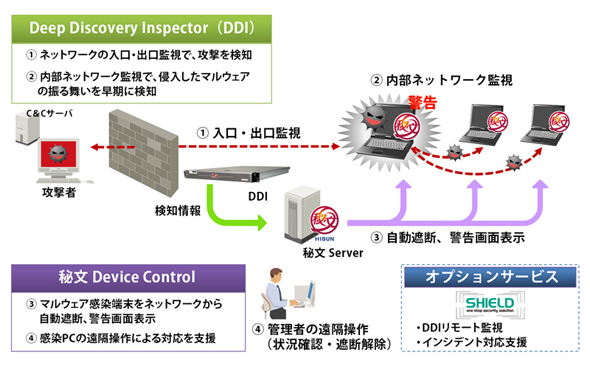

日立ソリューションズとトレンドマイクロは2016年7月、マルウェア検知/自動遮断のためのソリューションを共同で発表した。標的型攻撃やゼロデイ攻撃を防ぐその仕組みは、トレンドマイクロの「Deep Discovery Inspector」と、日立ソリューションズの「秘文 Device Control」が密接に連携したものだ。日立ソリューションズとトレンドマイクロの連携にはどのような真意があるのか。両社のキーマンに話を聞いた。

ウイルス対策済みでもなぜ起きる? 「情報漏えい」対策の複雑さ

今や、コンピュータウイルス対策を実施しない企業は考えられない。多くの企業が各種のウイルス対策ソフトを、全社員のPCに導入するのは当たり前のこととなっている。しかしそれでもなお、サイバー攻撃によるウイルス感染、情報漏えいの被害は後を絶たない。

その原因の1つは、昨今の攻撃ができるだけ目立たぬように、静かに侵攻してくる点にある。トレンドマイクロ プロダクトマーケティング本部 ネットワークセキュリティグループ ディレクターの大田原忠雄氏は「多くのケースにおいては、自組織で攻撃に気が付くことができず、他社からの指摘により攻撃被害が発覚している。もちろん、それらの組織でセキュリティ対策を怠っていたわけではない」と説明する。

これまでの攻撃の多くは“ばらまき型”で、多数の企業に同様の攻撃を仕掛けるものだった。そのため、どこかの企業がその攻撃に気が付くことができれば、ウイルスの検体が手に入り、解析を行うことが可能だった。しかし現在では、特定の企業をターゲットに絞る「標的型攻撃」が主な攻撃手法となっている。攻撃手法が変わった結果、その企業のためにオーダーメイドで作ったマルウェアが登場し、ウイルス対策ソフトのパターンファイルをすり抜けてしまうのだ。

しかも、攻撃者はより巧妙に「人をだます」仕組みも取り入れている。例えば、いきなりマルウェアを送り付けるのではなく、何度か当たり障りのないメールのやりとりを行い、相手の信頼を得た上で“本丸”であるマルウェアを送信するといった手法だ。「攻撃はメールによるものが多く、メールの受信者はついそれに引っ掛かってしまう」(大田原氏)。これが、攻撃の最初期段階だ。

そして社内への「侵入」を果たしたマルウェアは、より巧妙な手法によって攻撃を拡大していく。「正規プログラムの悪用」だ。攻撃者のマルウェアはコマンド&コントロール(C&C)サーバから指示を受け、新たなマルウェアをダウンロードし、ひそかに「正規のアカウント」を盗む。そしてそのアカウントを使い、社内に存在する「正規の管理ツール」を堂々と悪用する。その結果、情報は外部に送信され、「情報漏えいインシデント」の発生に至る。

防御側に課せられる2つの課題

防御側から見て、このとき課題となるのは「正規のアカウント」が「正規のツール」を使い、「悪意ある行動をする」ことに気が付けるどうか、という点だ。これまでであれば、マルウェアらしきファイルの存在をチェックし、パターンに一致するものを“黒”として判断できた。もちろんこれは引き続き重要な手法ではあるが、これからは「正規のアカウントで不正な通信を行う」といった“グレー”な行動も捕捉しなければならない。

これらの動きを捉えるには、攻撃者が内部に侵入した後の活動を把握する必要がある。これには各種の行動ログの「相関関係」や「前後関係」の分析が欠かせない。これを実現するのが、トレンドマイクロの「Deep Discovery Inspector」だ。見逃していた不正な行動を見つけ、入口/出口対策だけでなく「内部対策」を可能にする。これにより、これまでは検知できなかった標的型攻撃に気付く可能性を高めることができる。

そして、これまでは発見できなかった問題を検知できたとき、次に問題となるのは、「気が付いた上で、どう対処すべきか」だ。大田原氏は「白と黒の判断ならば、黒を通さなければいい。しかし“グレー”が出てきたとき、運用としてはどうすればいいのか。これが次の課題になる」と述べる。

この“グレー”への対応まで考慮しているのが、「秘文 Device Control」とトレンドマイクロの「Deep Discovery Inspector」の連携ソリューションだ。

秘文とDeep Discovery Inspectorの連携で一時対処を自動化

この連携ソリューションの概要について、日立ソリューションズ クロスインダストリソリューション事業部 セキュリティソリューション本部 トータルセキュリティソリューション部 主任技師の扇健一氏は、「秘文 Device Controlは、ファイルの持ち出しやネットワーク接続を制御することで情報漏えいを防止するセキュリティソフトウェア製品。この特性を生かすことで、トレンドマイクロの『Deep Discovery Inspector』が検知した感染端末の情報を基に、感染端末側のネットワーク通信を自動遮断することができる」と説明する。

さらに、感染端末の画面にメッセージを表示して、マルウェアに感染したことや、ネットワーク通信を遮断した後の対応手順などをユーザーに通知することも可能だ。これにより、マルウェアに感染した場合の早期対応の自動化を実現できる。

扇氏は、これまでセキュリティソリューションを提供してきた経験から、「『検知はできたが、その後どうすればいいのか』という顧客の声が絶えなかった」と述べる。

セキュリティ担当者が本社にしかいない場合や、夜間や休日にマルウェアを検知した場合、システム管理者が対応に苦労することも多い。「本社で感染を検知し、『LANケーブルを抜いて!』と現地に伝えても、感染端末がどこにあるか特定するのに時間がかかったり、業務都合を理由にLANから切断してもらえないことがある。特に、夜間や休日にマルウェアに感染した場合は、対応できる人が社内におらず、すぐにLANから切断するのが困難な場合がある。扇氏によれば、電話でやりとりをして、LANから切断するのに結局1週間かかった事例もあったという。

通常、マルウェアは侵入して早ければ数時間で感染を広げていってしまう。せっかくマルウェアを検知できても、初期対応が遅れれば、情報漏えいを防ぐことは難しい。だからこそ、感染端末のネットワーク通信を自動で遮断する仕組みが重要となるわけだ。

また、自動遮断だけではなく、感染端末に警告画面を出せることも秘文 Device Controlのポイントの1つであると扇氏は言う。

「感染端末のネットワーク通信を自動遮断する方法は他にもあるが、警告画面まで出せるものは少ない。警告画面を出さずに自動遮断をしてしまうと、感染端末のユーザーは混乱し、焦って感染端末を再起動してしまう可能性がある。マルウェアに感染した場合、その後の調査・分析のため感染端末の電源を落としてはいけない。電源を落とすことで、調査に必要な情報が消えてしまう場合があるからだ。最近被害が増えているランサムウェアに感染している場合は、PCを再起動する際に大量のファイルが削除される可能性もある。秘文の警告画面では『PCの電源を切らないで』など具体的な指示を出し、ユーザーが正しい対処を行えるよう促すことができる」(扇氏)

さらにこの連携ソリューションでは、Deep Discovery Inspectorが検知したインシデントの重要度に応じて、自動遮断は行わず警告画面だけにとどめることや、警告画面でユーザーに指示するメッセージの内容を変えることもできるという。つまり、大田原氏が課題に挙げていたグレーの検知に対する対応も「自動化」し、システム管理者の運用負荷を軽減できる。

リモートアクセスで感染端末のマルウェアの痕跡から被害状況を確認

マルウェアを検知した場合、情報窃取やランサムウェアによる被害がないか、感染端末の調査も必要になってくる。

「マルウェアによる情報窃取の痕跡や、ランサムウェアによる暗号化の被害状況を確認するのは、感染端末のユーザー本人では難しい。しかし秘文の場合は、ネットワーク通信を遮断していても、システム管理者のみ許可された通信を利用して感染端末にリモートでアクセスし、状況を確認することができる。感染端末に情報窃取の際に作成された圧縮ファイルや不正なログインがないかを確認することで、マルウェアに情報を窃取されていないかすぐに調査できる」(扇氏)

このように、Deep Discovery Inspectorと秘文 Device Controlの連携によって、マルウェアを検知するだけではなく、その後の対処も自動的に行い、対応の遅れによる感染拡大などを防止することができる。

実績と「そばにいる」からこその安心感が決め手に

以上のように、以前からマルウェアの検知や対処、エンタープライズセキュリティに注力してきたトレンドマイクロと、顧客のそばでSIに注力してきた日立ソリューションズのタッグには大きな意味がある。だが、トレンドマイクロにとって「なぜ日立ソリューションズなのか?」、そして日立ソリューションズにとって「なぜトレンドマイクロなのか?」――この点について、率直に話を聞いてみた。

大田原氏は、日立ソリューションズ、そして秘文の「実績」を評価ポイントと認識している。「まず、日本の企業において秘文のユーザーベースの多さは大きなアドバンテージだ。既に活用されている秘文をインフラとして、Deep Discovery Inspectorの効果を発揮できるメリットは大きい」(同氏)。

そして扇氏も、これまでのトレンドマイクロの「実績」が今回のソリューションにつながったという。「自分自身もSEとして10年近く、官公庁や金融、製造業でシステムインテグレーションを行っていたが、トレンドマイクロは多くの企業で実績を積んできている。秘文との相性も良く、顧客にも安心して勧めることができる」と評価する。

またこの組み合わせには、「日本」というキーワードも大きなポイントになる。大田原氏は「この連携が生み出せたのは、共に国産ベンダーとして国内に本社を置き、顧客の生の声を聞き、それを製品に反映できる体制があるからこそだ」とも述べる。トレンドマイクロは日本特有の標的型攻撃への対策研究にも深く関与しており、日本国内にラボを持ち、日本特有の事象にも対処できる体制をとっている。製品サポートは当然として、脅威やインシデントに関する問い合わせにも柔軟に対応できる。

この点に関しては、扇氏もトレンドマイクロの一顧客として同意する。「海外メーカーと比較して、マルウェアの解析や障害時の調査依頼の回答が早いと感じている。日本の現場に寄り添ってくれているという安心感がある」(同氏)。

標的型攻撃への対策はより身近に、より簡単に

大田原氏は、これらの対策がより多くの企業に浸透することを期待している。同氏は「標的型攻撃のターゲットは大企業だけと思われがちだが、現在では中堅企業はもとより、中小企業が狙われる事例も多く、そのための対策製品の導入も進んできている。秘文も同様に多くの企業をカバーしつつある。こうしたソリューションには『高い』『難しい』という誤解があるが、ある程度の自動化が可能で、導入後の運用も決して“怖くない”ことをアピールしていきたい」と語る。

扇氏もそれに続く。「今現場に足りないのは、優秀なアナライザーから発せられたメッセージを、“人の言葉にして表す”部分だと考えている。これまでのインシデントをよく見ると、現場では発見ができていたにもかかわらず、それがきっちりと上層部に伝え切れず、対処するまでに時間がかかっていることが多い。その部分をいかに手助けできるかがポイント。今回のソリューションは、その手間の削減と時間短縮を担う」(同氏)。

日立ソリューションズの「秘文Device Control」、そしてトレンドマイクロの「Deep Discovery Inspector」。今回の提携は単なる製品の連携ではなく、企業の中にいる管理者、ユーザーたちのニーズをつなげ、より現場の実態に即した対策を提供するソリューションだ。脅威の検知だけでなく、その後の運用もケアし、日本の企業をより安全にするこの取り組みにぜひ注目したい。

「それって本当にツカエル!? 現場にやさしいサイバー攻撃対策とは」セミナー開催!

標的型サイバー攻撃やランサムウェアによる被害が相次いでいます。単に標的型攻撃対策製品を導入しただけでは、こうした攻撃やマルウェア感染による情報漏えい、現場の混乱などのさまざまな脅威を完全に回避することはできません。

本セミナーでは、記事中の対談者2人が登壇し、「Deep Discovery Inspector」と「秘文 Device Control」の導入事例を紹介する他、セキュリティに精通したアナリストが「Deep Discovery Inspector」が検知したインシデントの内容分析や情報提供を行うセキュリティマネージドサービスの解説を行います。

現場の実態に即した、使いやすく、かつ被害を最小限に抑えられる対応策をお探しの皆さまは、ぜひお越しください。

- 開催日:2017年2月7日

- 会場:ソリューションスクエア東京

- 共催:トレンドマイクロ株式会社、株式会社日立システムズ、株式会社日立ソリューションズ

- 参加費:無料

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ トレンドマイクロ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年2月4日

トレンドマイクロ プロダクトマーケティング本部 ネットワークセキュリティグループ ディレクター 大田原忠雄氏

トレンドマイクロ プロダクトマーケティング本部 ネットワークセキュリティグループ ディレクター 大田原忠雄氏 日立ソリューションズ クロスインダストリソリューション事業部 セキュリティソリューション本部 トータルセキュリティソリューション部 主任技師 扇健一氏

日立ソリューションズ クロスインダストリソリューション事業部 セキュリティソリューション本部 トータルセキュリティソリューション部 主任技師 扇健一氏