内部脅威と戦う日立流のセキュリティ対策とは:2つの独自エンジンで未知の脅威の検知と誤検知の抑制を両立

セキュリティ対策は、侵入や感染を防ぐ入口対策だけでは不十分だ。脅威に侵入されることを前提として、いかに早期に発見・対処するかが重要課題となっている。本稿では、サイバー攻撃の「拡散」に着目して被害を防ぐ新しい内部脅威対策について紹介しよう。

サイバー・キルチェーンをどう切断するか――鍵は「拡散活動」の検知

標的型攻撃やランサムウェアなど、新しいサイバー攻撃が次々と登場し、多くの企業が対処に悩まされている。さまざまなセキュリティ対策技術や製品が開発され、どれを導入すればよいのか判断できないケースも多いことだろう。

サイバー攻撃は、「偵察→デリバリー→エクスプロイト→インストール→C&Cサーバとのやりとり→感染→目的の実行」という複数の段階(サイバー・キルチェーン)を経て行われる。最新のセキュリティ対策の考え方では、このチェーンをどこかで切断できるように、多層型の対策を施すことが望ましいとされている。

日立製作所 ディフェンスビジネスユニット 情報システム本部 応用システム設計部の笠井大騎氏は、「もはや、ゲートウェイでの侵入防御やエンドポイントでのマルウェア検査などの“入口対策”だけでは不十分というのが、セキュリティ対策の常識です。仮に侵入されたとしても、拡散活動やその後の情報窃取などを防ぐ対策が必要です」と述べる。

最近起こったサイバー攻撃の例では、マルウェアが添付されたメールが届き、特定端末に感染した後、組織内部に“拡散”することで被害を発生させたとされている。

また、諜報活動の中でもサイバー攻撃技術を応用する米国国家安全保障局(NSA)も、標的となる組織への侵入後の“拡散活動”を重要なフェーズの1つとして捉えているという。そのため同局は、サイバー攻撃対策にはネットワーク内部での監視を重視すべきだと述べている。

そこで日立製作所(以下、日立)では、この拡散活動に着目し、仮に未知の脅威であってもサイバー・キルチェーンの切断を可能とする「拡散活動検知ソフトウェア」を開発した。

2つの分析エンジンの合わせ技で誤検知を抑制

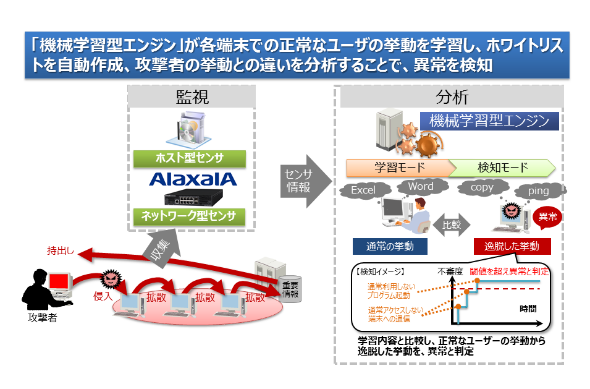

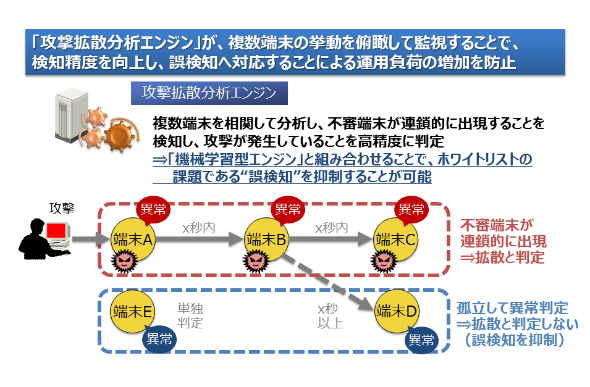

日立の拡散活動検知ソフトウェアは、ネットワーク上のユーザーや端末の挙動を監視・分析し、マルウェアの拡散活動を検知するソリューションである。「機械学習型エンジン」と「攻撃拡散分析エンジン」という2つの分析エンジンを搭載することで、検知精度を高め、誤検知を減らしているのが特長だ。

1つ目の機械学習型エンジンは、日常の“正常なユーザーの挙動”を学習しておき、異常な挙動を攻撃活動として検知するホワイトリスト型の仕組みだ。本方式を採用することで新たな脅威との“いたちごっこ”をする必要がなくなり、未知の脅威を検知することが可能となる。ユーザーの全ての操作を自動的に記録するため、ホワイトリストを作成する手間を大幅に低減可能というメリットがある。また、従来のシグネチャベースや振る舞いベースのセキュリティ製品で必要であった定義ファイルやエンジンの日々のアップデート、パラメータ/ルールのチューニングなどが不要というメリットもある。

2つ目の攻撃拡散分析エンジンは、一定時間内に異常な挙動を行う端末が連鎖的に増えたとき、これを攻撃の拡散活動と判断して検知する仕組みである。一般にホワイトリスト型のセキュリティ対策は誤検知が発生しやすいという問題があるが、攻撃拡散分析エンジンがシステム全体を監視するため、「たまたまあるユーザーが普段と異なる操作を行った」といった場合の誤検知を抑制できる。

「拡散活動検知ソフトウェアでは、ネットワークアプライアンスを用いる『ネットワークセンサー型』と、端末にエージェントをインストールする『ホストセンサー型』の2つから選択できます。ホストセンサー型では、アプリケーションの利用やストレージへのアクセスなど、端末上の細かな操作も記録されるため、非常に高い精度で攻撃を検知できます。これは単にログを取得するセンサーに過ぎず、分析などの処理はマネジャーで行う方式を採用しているため、端末に掛かる負荷は最小限で済みます」と、日立製作所 ディフェンスビジネスユニット 情報システム本部 応用システム設計部の西田昌平氏は説明する。

「JP1/秘文」や「VMware NSX(R)」との連携で攻撃を封じ込める

拡散活動検知ソフトウェアは、あくまでもマルウェアの拡散活動を検知するためのツールである。そこで拡散を食い止めるための防御施策として、日立では守りたい環境に応じて2つのソリューションを提供している。

1つは、「JP1/秘文Device Control」を組み合わせる方法だ。

JP1/秘文Device Controlは、端末ごとに通信機能やリムーバブルメディアなどの利用やネットワークへの接続を制御して、情報漏えいを防ぐことができるソフトウェアだ。管理サーバ(JP1/秘文サーバ)を介して全ての端末を一括制御できるところに特長がある。

拡散活動を検知した拡散活動検知ソフトウェアは、JP1/秘文サーバへ攻撃されている端末を通知する。それを受けたJP1/秘文サーバが、通知された端末をネットワークから切り離し、感染活動をシャットアウトするという仕組みだ。

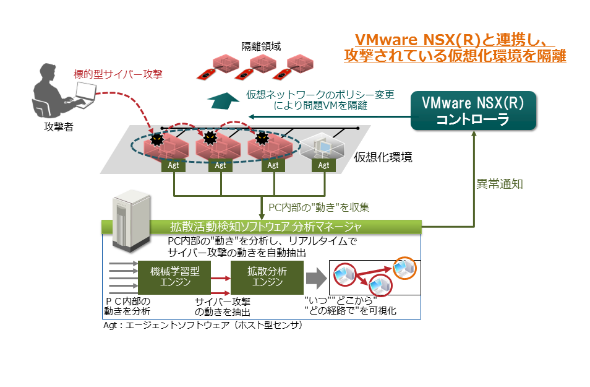

2つ目の方法は、ヴイエムウェアのネットワーク仮想化製品「VMware NSX(R)」と組み合わせる方法だ。拡散活動検知ソフトウェアと連携することによって、攻撃された個々の端末をネットワークから切り離したり、端末グループを重要なシステムから隔離したりすることが可能となる。

日立製作所 サービスプラットフォーム事業本部 IoT・クラウドサービス事業部 基盤インテグレーション部の高山ひろみ氏は、「VMware NSX(R)は、マイクロセグメンテーションなどの技術によって、仮想マシンの単位できめ細かくセキュリティ制御ができる製品です。サーバ仮想化環境やVDI環境でのセキュリティ対策には、こちらの方法が最適です。当社は長年VMware製品を取り扱っており、2016年にはVMware NSX(R)のOEM販売も開始していますので、拡散活動検知ソフトウェア、JP1と併せて全て販売・サポートでき、お客さまをトータルに支援できます」と述べる。

JP1の監視コンソールとの組み合わせにより現場の課題を解決

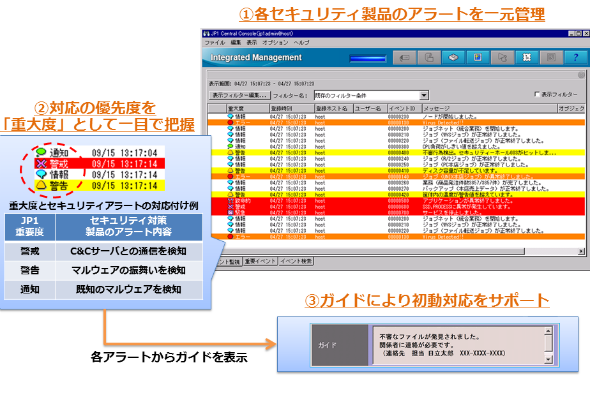

冒頭で述べたように、拡散活動検知ソフトウェアを導入したからといって、他のセキュリティツール/機器が不要になるわけではなく、セキュリティ対策は多層であることが重要である。しかし、多層にすればするほど、各セキュリティ製品などから発せられるアラート情報を管理、判別することが課題になる。また、各セキュリティ製品の扱いを修得する必要もある。

JP1の監視コンソールは、各種セキュリティ製品から情報を集め、不要なアラートをフィルタリングし、アラートごとに対応優先度を色付けて表示してくれる。アラートからは対処のガイドを確認でき、不慣れなユーザーでも迷わず対応できるのが特長だ。

「JP1の監視コンソールを介することで、拡散活動検知ソフトウェアが検知した脅威を自動的に隔離することも、運用者の判断により手動で素早く隔離することもできます。自社のセキュリティポリシーに沿った適切な対応が可能となり、サイバー攻撃の被害をより食い止めやすくなります」(笠井氏)

セキュリティ対策は、サイバー・キルチェーンを切断するための多層防御が理想である。しかし、実際にどこまで導入するか、何を実践すべきかは、なかなか判断がしにくいものだ。日立では、セキュリティ対策のための専門的な部門を設けて、個々のユーザーに適した対策やソリューションの検討から支援するサービスも提供している。セキュリティ対策の導入にお悩みの皆さまは、ぜひ相談してみてはいかがだろうか。

情報を“見せない”「JP1/秘文Data Encryption」

なお、JP1/秘文シリーズの「JP1/秘文Data Encryption」では、マルウェア対策が強化されている。こちらも併せて紹介しておこう。

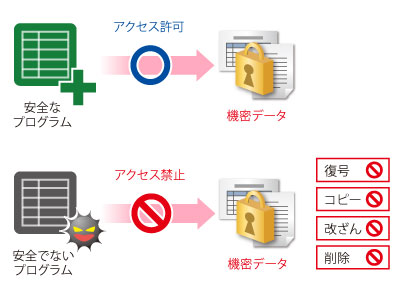

JP1/秘文Data Encryptionを用いると、データを暗号化した上で、許可されたアプリケーションでなければアクセスできないような制御が可能となる。例えば、マルウェアからアクセスがあった場合、その情報を記録した上で、復号はおろかコピーや削除といった全ての作業をブロックする仕組みだ。

データを操作するレイヤーでも情報流出を防ぐことで、多層防御の強化に効果的である。

【VMware社共催セミナ】「最新の仮想化技術と高精度な検知で、標的型サイバー攻撃を防御」開催決定!!

- 開催日時:2017年2月14日(火) 15:00〜17:00(受付14:30〜)

- 会 場:品川イーストワンタワー13F ハーモニアス・コンピテンス・センター

- 概 要:本セミナーは仮想化業界をリードするVMware社と日立との共同開催です。VMware社からは、市場で注目のネットワーク仮想化製品VMware NSXのマイクロセグメンテーション機能を活用した拡散防止型セキュリティをご紹介。日立からは、独自の機械学習/攻撃拡散分析エンジンにより、ウイルス定義ファイル等の更新が不要で且つ高精度な攻撃検知が可能な拡散活動検知ソフトウェア、および、統合システム運用管理JP1による検知から早期対応までの一貫した対応についてご紹介します。

- 対 象:セキュリティ対策にご興味ある方

- 費 用:無料[事前登録制]

- 定 員:70名

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社 日立製作所

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年2月22日

日立製作所 ディフェンスビジネスユニット 情報システム本部 応用システム設計部 笠井大騎氏

日立製作所 ディフェンスビジネスユニット 情報システム本部 応用システム設計部 笠井大騎氏

日立製作所 ディフェンスビジネスユニット 情報システム本部 応用システム設計部 西田昌平氏

日立製作所 ディフェンスビジネスユニット 情報システム本部 応用システム設計部 西田昌平氏

日立製作所 サービスプラットフォーム事業本部 IoT・クラウドサービス事業部 基盤インテグレーション部 高山ひろみ氏

日立製作所 サービスプラットフォーム事業本部 IoT・クラウドサービス事業部 基盤インテグレーション部 高山ひろみ氏

「JP1/秘文Data Encryption」のマルウェア対策

「JP1/秘文Data Encryption」のマルウェア対策