今注目のセキュリティ技術、「CASB」とは何か:クラウドの利点を生かしながらリスクを排除する

クラウド普及の波は、業務効率を大きく向上させてきた。一方でセキュリティ担当者にとっては、自分のあずかり知らぬところで重要なデータがやりとりされてしまう事態は悩みのタネだ。クラウドの利点を生かしながら、オンプレミスのシステム同様のアクセス制御や監視、コントロールを利かせる手段として「CASB」が注目を集めている。

「クラウドファースト」という言葉ももはや珍しいものではなくなり、新しいビジネスを展開したいとき、あるいはパートナーとともにスピーディにプロジェクトを進めたいとき、まず「クラウド」が選択肢に挙がるようになっている。AWS(Amazon Web Services)に代表されるIaaSから、Office 365、Salesforce.comのようなSaaSに至るまで、提供されるサービスもさまざまだ。IDCの調査によれば、日本企業におけるパブリック/プライベートクラウドの導入率は、2015年の30%から、2016年には77%へと大幅に向上したという。

だが、新しいテクノロジーが普及するときには、新しい課題も生じる。クラウドも例外ではない。特にIT管理者にとって悩ましいのは、ユーザー部門が先行して、時には独断でクラウドを活用し、会社のあずかり知らぬところで重要なデータのやりとりをしてしまう「シャドーIT」の問題だ。

クラウドサービスは、アカウントさえあれば場所やデバイスを問わずに利用できることが利点だが、それがリスクにもなる。クラウド上のデータの取り扱いを制御するのが困難になるからだ。最近では、業務用のクラウドサービスに用意したアカウントを、例えば「Pokemon Go」などプライベート用途で併用するユーザーも少なくないという。万一、そのアカウント情報が第三者に漏れてしまえば、企業のデータがリスクにさらされる恐れがある。また、過去には幾つかの官公庁や企業で、社外秘扱いのデータをデフォルト設定のままでクラウド上で共有した結果、第三者が閲覧可能な状態になっていたことが明るみに出て、批判を集めたこともあった。

このように、何のコントロールもなしにクラウドを利用していては、情報漏えいのリスクを抑えられない。だからといって、一律にクラウド利用を制限するのは非現実的だ。そもそもユーザーがクラウドを選択するのは、便利なツールを使って業務を効率的に進めたいからであり、それをセキュリティ上の理由だけで制限していては現場の反感を買ってしまう。クラウドサービスの利点を享受しながら、適切にコントロールを効かせる手段はないだろうか?

こうした課題を受け、セキュリティを担保した形でクラウドサービスを活用する技術として注目されているのが「CASB(Cloud Access Security Broker)」だ。

クラウドの利点を生かしながらオンプレミス同様のコントロールを適用

CASBは、ひと言で言えば「クラウド利用の可視化と保護」を実現する技術だ。企業とクラウドサービスの“仲立ち”となり、誰がどういったクラウドアプリケーションを利用し、何をしているのかを把握できるようにする(提供形態はプロキシ型、API型などがある、詳しくは後述)。その上で、アクセスの制御や、アクセス履歴の保持、不審なアクティビティーの検知、クラウド上の重要データの暗号化といった役割もカバーする。2016年にガートナーが「注目すべき情報セキュリティ・テクノロジー」のトップに挙げたことなどもあり、急速に注目を集めている。

シスコシステムズ(以下、シスコ) セキュリティ事業 コンサルティングシステムズエンジニアの國分直晃氏は、CASBについてこう説明する。

「CASBは、これまでオンプレミスのシステムで実現されてきたセキュリティ機能を、クラウドサービスにも適用するものと表現できます。重要なデータを保管したサーバを、何の制限も監視もなしに従業員に利用させる企業は存在しないでしょう。ユーザーの役割に応じてアクセス可能な領域をコントロールし、アクセスログを取得し、重要なデータは暗号化したり、外部への流出がないよう監視したりするはずです。CASBはこうした役割を、異なる事業者が提供する複数のクラウドサービスにまたがって実現します」

最近では、日本国内への拠点設置や認証取得といった事業者の努力もあって、クラウドに対する漠然としたセキュリティ上の不安は解消されつつある。だが今度は逆に、「セキュリティ対策は、クラウドサービス側で実施してくれるのでしょう?」と、過大な期待が寄せられることもあるようだ。

しかし、「物理的なファリシティやインフラ、その上で動作するサービスのセキュリティはクラウド事業者の責任ですが、そこに預けられた情報の安全を保つのはあくまで利用者の責任。同様に、利用者のアカウントも、利用者自身がきちんと管理する必要があります」と國分氏は指摘する。

APIベースの制御で場所もデバイスも問わずルールを適用

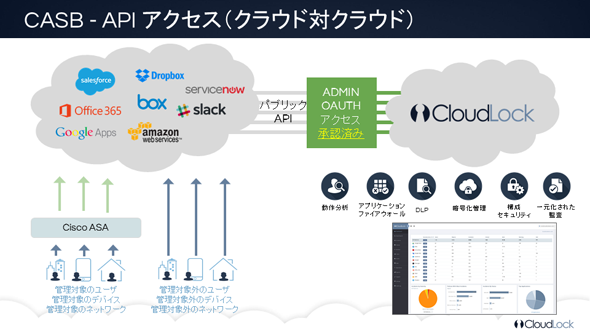

シスコが提供を開始する「CloudLock」も、そうしたCASB製品の1つだ。いつ、誰が、どのクラウドサービスを利用し、どんなファイルやデータにアクセスしたかを把握し、ポリシーに基づいてコントロールする。例えば「社外秘」「個人情報」のように持ち出すべきではないデータがクラウドにアップロードされ、共有設定されるといったポリシーに反する操作があった場合には、管理者にアラートを送付したり、共有設定を無効化したり、強制的にファイルを暗号化したりするなど、多様なアクションを取ることができる。サードパーティー製品と連携してマルウェアの有無をチェックすることも可能だ。

CloudLockの特長は、プロキシサーバやエージェントの導入が必要な他の製品とは異なり、クラウドサービス上でAPIを介してクラウドサービスと接続する点にある。これにより、Office 365やbox、Google Apps、AWSといった主要なクラウドサービスはもちろん、顧客が独自に構築したクラウドアプリケーションにも(APIを準備すれば)CASBの機能を適用できる。

パフォーマンスに影響を与えないため、ほとんどのエンドユーザーはCASBがインストールされたことにも気付かない。また、ユーザーのデバイスや環境に依存しないことにより、企業のゲートウェイだけではカバーできない自宅やスマートフォンからのアクセスもカバーできる。インストールの手軽さや(およそ1分程度で完了する)、既にクラウド上に載っているデータをフルスキャンして保護できるのもAPI型ならではの強みだ。

さらに、クラウド上のデータはもちろん、アプリケーションやユーザーを深掘りして把握することもできる。CloudLockはもともとイスラエルのスタートアップ企業が開発した製品。開発元では調査組織「CloudLock CyberLab」を設け、1日当たり16万以上のアプリケーション、10億以上のファイルを解析し、正当性やリスクの有無を調査している。そこで得られたインテリジェンスが、CloudLockでの制御にも反映される仕組みだ。

機能の一例として、「User Entity Behavior Analysis」(=ユーザー行動分析、UEBA)では、位置情報と組み合わせてユーザー個々の行動を把握した上で、異常な振る舞いを検知できる。「例えば、会社からのアクセスがあった数分後に海外からのアクセスがあったり、絶対にその人が足を運ばないような場所からの利用があったりすれば、アカウント情報が盗まれた恐れが高いと判断し、アラートを上げることができる」(國分氏)。

管理画面では、正規表現を活用したきめ細かなポリシー設定が可能だが、同時に、PCI DSSなどの規定に合わせたテンプレートや、「マイナンバー」「社会保険番号」といった国内向けの辞書も用意されており、設定作業を簡素化できる。「例えば、『社外秘』という日本語の文字列や、マイナンバーを含んだファイルをクラウドにアップロードしようとしたら、管理者のみがアクセスできる領域にファイルを隔離したり、管理者に通知したりするなどのルールを簡単に設定できる」(國分氏)。

CASBは戦略的に取り組むべきセキュリティテクノロジーに

今後も、クラウドサービス普及の流れはとどまることはないだろう。一方でCloudLock CyberLabの調査によると、世の中のアプリケーションのうち27%にはリスクが存在するという。

こうしたリスクを排除し、セキュリティを担保しながら、手軽さや導入・運用コストの削減、俊敏さといったクラウドサービスの利点を享受し、ビジネスを拡大していくためには、CASB製品が大きな役割を果たすことは恐らく間違いない。CloudLockもその有力な選択肢といえるだろう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:シスコシステムズ合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年3月14日

シスコシステムズ セキュリティ事業 コンサルティングシステムズエンジニア 國分直晃氏

シスコシステムズ セキュリティ事業 コンサルティングシステムズエンジニア 國分直晃氏