GMOインターネット×ラック対談――「Webサーバ防御の課題」とは:「お名前.comレンタルサーバー」でWAFを標準提供

脆弱なWebサーバ、特に「WordPress」の脆弱性を狙った不正アクセスが後を絶たない。そんな中GMOインターネットでは、サービス事業者として「安心して利用できる環境」の実現を目指し、ジェイピー・セキュアの「SiteGuard」を用いてデフォルトでWAF機能の提供を開始した。

ランサムウェアをはじめ、エンドポイントをターゲットにした脅威が衰えを見せない一方、公開Webサーバの脆弱(ぜいじゃく)性を狙った攻撃もいまだ相次いでいる。攻撃を受けると、顧客情報や社内情報が外部に流出するだけでなく、Webサイトを改ざんされ、アクセスしてきたユーザーに不正なファイルをばらまく“加害サイト”として悪用されてしまう恐れもある。

公開サーバを狙った攻撃では、Webサーバそのものの設定不備や脆弱性を突かれることもあるが、最近特に多いのがミドルウェアの脆弱性を狙った攻撃だ。コンテンツ運用のために動かしている「WordPress」「Joomla!」といったCMS(Contents Management Systems)やそのプラグインをアップデートせず、脆弱なバージョンのまま稼働させていると、簡単に不正アクセスを受けてしまう。

こうした状況を解決するには、脆弱性が修正されるたびにミドルウェアをきちんとアップデートするのが一番だ。しかし、アップデート作業のためにサービスを一時停止したり、既存のアプリケーションとの互換性を確認したりするのは簡単ではない。

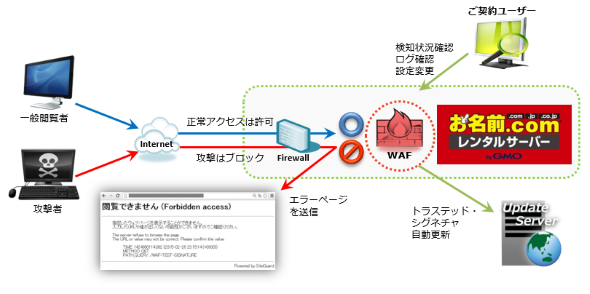

そこで、Webサーバに対する攻撃のリスクを緩和する手段として注目したいのが、WAF(Web Application Firewall)だ。WAFは外部からの通信を監視し、Webアプリケーションの脆弱性を狙う不審なトラフィックがあれば、通知したり遮断したりしてくれる。ただし、導入には相応のコストと運用に携わる人的リソースが不可欠だ。また、そもそもWAFの必要性に思い至らないユーザーも少なくないかもしれない。

こんな状況を、ホスティングサービス事業者の立場から改善しようと試みているのがGMOインターネットだ。ドメイン名登録サービスの他に、レンタルサーバやIaaSなどのサービスを展開する同社は、2016年6月、「お名前.comレンタルサーバー」で、ジェイピー・セキュアの「SiteGuard」を用いたWAF機能をユーザー向けに提供開始した。

その狙いは何なのか? 昨今のセキュリティ動向に通じるラック チーフエバンジェリストの川口洋氏が、GMOインターネットの担当者らに聞いた。

(左から)ラック チーフエバンジェリスト 川口洋氏、GMOインターネット システム本部 お名前.com開発部 シェアードホスティングプロダクトチーム アシスタントマネージャー 小島慶一氏、GMOインターネット 事業本部 クラウド戦略チーム マネージャー 藤原優一氏、GMOインターネット 事業本部 ホスティング事業部 お名前.comチーム マネージャー 松井大亮氏

(左から)ラック チーフエバンジェリスト 川口洋氏、GMOインターネット システム本部 お名前.com開発部 シェアードホスティングプロダクトチーム アシスタントマネージャー 小島慶一氏、GMOインターネット 事業本部 クラウド戦略チーム マネージャー 藤原優一氏、GMOインターネット 事業本部 ホスティング事業部 お名前.comチーム マネージャー 松井大亮氏ホスティング事業者として、不正アクセスはもはや無視できない

川口氏 WAF機能を提供しているのは、サービスのどの部分ですか?

松井氏 GMOインターネットはVPSやクラウドなどさまざまなサービスを擁していますが、現在は「お名前.comレンタルサーバー」の共有サーバ部分でWAF機能の提供を開始しています。

Webサーバのセキュリティに対するニーズが高まっていることを受けて、まずは顧客数が一番多い共有サーバから守っていこうと考えました。「お名前.comレンタルサーバー」だけで、GMOインターネットが提供するレンタルサーバのユーザーのうち75%を占めます。

ただ、今動いているサーバ上でWAFを強制的にオンにすることはせず、新規にご契約いただいたユーザーのみデフォルトでWAFをオンにして提供しています。既存のユーザーは、自身でWAFをオンにするかどうかを選択できます。

ここ数年で、CMSを使って簡単にコンテンツをアップロードしたいと考えるお客さまが増えてきましたが、中でもかなりの割合を占めているのが「WordPress」です。「お名前.comレンタルサーバー」では、コントロールパネル上からワンクリックでWordPressをインストールでき、その際にデフォルトでWAFもオンになります。

川口氏 私はさまざまなお客さまから「ウイルスに感染してしまったんですけれど……」と相談を受けますが、感染経路の半分はメールの添付ファイルで、残りの半分はWebサイト経由なんですね。

そのWebというのも、不審なWebサイトではなく普通のWebサイトが改ざんされた結果、攻撃に加担してしまっています。こうしたケースで悩ましいのが、Webサイトのオーナーに対応を依頼しても理解されなかったり、無視されたりするケースです。サーバを運用している事業者に相談しても、契約上「いや、それはお客さまの問題で……」と言われてしまう。契約上の責任範囲を明確にするのは大事ですが、事業者側で、“そもそもやられにくい環境”を整えていくのは大事ですね。

小島氏 数年前までは、GMOインターネットもそうした対応でした。「われわれはインフラの面倒を見ており、コンテンツの管理はお客さまの責任である」、という切り分け方ですね。しかし最近はそうも言っていられない状況です。不正アクセスが増加し、外部から指摘を受けることもあります。事業者としてそれを放置するのではなく、積極的に対処していかなければいけないと考えています。

以前は不正アクセスに関する指摘がそれほど多くなかったため、Webを一度停止して顧客に連絡し、対処してもらうというフローを手動で回すこともできました。しかし現在は、CMSの普及などの影響で対応すべき数が増えたため、何らかの形でシステム化しなければとても対処が追い付きません。そういうわけで、WAFの採用に至りました。

川口氏 WAF機能をアクティブにしているユーザーはどの程度いますか?

藤原氏 今のところ、WAFを適用しているユーザーは全体の5%に達するかどうかというところです。この比率が増えていけば、セキュリティ向上だけでなく、われわれの運用負荷軽減という面でもさらに効果が見えてくるでしょう。

また、自動アップデートに対応していない、古いバージョンのWordPressやプラグインを用いている環境の改善にも併せて取り組んでいきます。現在はWordPressの管理画面のURLを変更したり、管理用アカウントをデフォルトのものから変更したり、変更後のパスワードを強固なものにしてもらったりするなどの処置を行っていますが、それだけで守り切るのは困難です。アップデートやWAFの導入を、引き続き促進していきたいと考えています。

半年でWAF運用のノウハウを蓄積

川口氏 WAF機能を実現する手段として、商用製品やオープンソースソフトウェアも含め幾つかの選択肢がある中で、ジェイピー・セキュアの「SiteGuard」を選択した理由は何でしょう?

藤原氏 事業者として、お客さまが「安価で」「手軽に」セキュリティがしっかりしたサーバを利用できるような商品提供をしたいと考えたときに、標準オプションにしても収支に見合うライセンス価格で導入でき、取り扱いやすいSiteGuardは、初めからほぼ唯一の選択肢でした。

海外の製品も含めて幾つか比較はしましたが、ほとんどの製品はゲートウェイ型で、導入するにはリダイレクト設定などインフラ側への変更が必要でした。これに対しSiteGuardは、Apacheのモジュールとしてサーバ側に直接インストールできるのが良いと感じました。また、WordPressのセキュリティプラグインである「SiteGuard WP Plugin」を無償で提供してくれる点にも魅力を感じました。

検討を始めてから大体半年くらいで導入を決め、作業を進めましたが、2〜3カ月程度で楽に導入できましたね。われわれの環境に合わせて個別開発対応していただけたというのも、うれしいポイントでした。

川口氏 なるほど。WAF導入後、運用フェーズではどんなところに留意しましたか?

小島氏 導入時にジェイピー・セキュアさんから教えてもらったホスティング事業用の検査ルールや“おすすめ設定”を活用しています。

全てのお客さまに一律に同一ルールを適用するのではなく、お客さま自身の権限で「この通信は許可する」といった具合に設定をカスタマイズできるのも助かりますね。

半年程度運用する中でノウハウもたまり、お客さまがどこで困るか、どのように対応すべきかが分かってきたため、今では運用がずいぶん楽になりました。

川口氏 WAFに関するノウハウが蓄積されてきているんですね。ジェイピー・セキュアさんは、新しい攻撃パターンを検知し、ブロックするルール自動配布していますが、実はシグネチャのパターンをラックから提供しているんです。ラックセキュリティ診断チームのエキスパートが発見した問題や、24時間365日体制で監視しているセキュリティ監視センター「JSOC」で発見された不審な攻撃に関する情報をSiteGuardのシグネチャとして提供する体制になっています。

ユーザーがセキュリティを意識せず、安心して使える環境の実現を

川口氏 ホスティングサービス事業者として、今後Webのセキュリティにどう取り組んでいきますか?

松井氏 お客さまには「Webサイトの脆弱性を何とかしたい、守ってほしい」というニーズがあると思います。WAF機能もそうですが、これからもお客さまがセキュリティを意識することなく、安心して利用できるサービスを作り、提供していきたいと考えています。Webサーバの場合、不正アクセスの被害者になるだけでなく、意図せず加害者になる恐れもありますから、あらゆる人が安心して使える環境を提供するのは、事業者としての責任だと考えています。

川口氏 いろいろと課題もあるでしょうが、ホスティング事業で大きなシェアを持つ御社が安全な範囲を広げていくことで、インターネット全体が安全になっていくことを期待したいですね。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社ジェイピー・セキュア

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年3月19日

GMOインターネット 事業本部 ホスティング事業部 お名前.comチーム マネージャー 松井大亮氏

GMOインターネット 事業本部 ホスティング事業部 お名前.comチーム マネージャー 松井大亮氏

ラック チーフエバンジェリスト 川口洋氏

ラック チーフエバンジェリスト 川口洋氏 GMOインターネット システム本部 お名前.com開発部 シェアードホスティングプロダクトチーム アシスタントマネージャー 小島慶一氏

GMOインターネット システム本部 お名前.com開発部 シェアードホスティングプロダクトチーム アシスタントマネージャー 小島慶一氏 GMOインターネット 事業本部 クラウド戦略チーム マネージャー 藤原優一氏

GMOインターネット 事業本部 クラウド戦略チーム マネージャー 藤原優一氏