最新の仮想化技術で極める盤石のサイバーセキュリティ対策:デジタルトランスフォーメーションの前提として取り組むべき

高く跳び上がるためには、足元をよく固めておかなければならない――。デジタルトランスフォーメーションでビジネスの仕組みを変革するには、サイバーセキュリティの脅威に対するシステム耐性を高めておくことが極めて重要になる。その際の指針となるのが、経済産業省などが発している公的なガイドライン。ヴイエムウェアの仮想化技術は、セキュリティ対策にも大いに貢献する。

ビジネス変革の推進には“安全なIT”が大前提

最新のデジタル技術でビジネスの仕組みを構造的に変換する「デジタルトランスフォーメーション(DTX)」が広まりつつある今、デジタル技術、実質的には情報技術(IT)はビジネスにとって欠くことのできない存在になっている。

とは言うものの、IT自体、必ずしも堅牢で盤石な存在であるわけではない。現在主流のITはさまざまな人と組織が開発と運用に関わるオープンな技術であり、一日も早くリリースすることを目指す競争が続けられている。そうした開放性と先端性こそがDTXの実現を可能にしている要因なのだが、その一方でセキュリティ脅威などへの耐性が後回しにされてしまうことがあるのも否めない。

例えば、2017年5月に世界的規模で発生したランサムウェア「WannaCry」による攻撃。原因となったWindowsの脆弱(ぜいじゃく)性を修正するパッチは2017年3月に配信されていたものの、そのパッチを適用していなかったり、サポートが終了したバージョンのWindowsを使い続けていたりしたため、あれほどの大騒ぎになってしまったのである。

更に現在問題としてクローズアップされているのは、感染した影響で生産ラインが停止したり、業務アプリケーションが利用できないという実害が多発している点である。経営者が事業継続の維持を期待する中で、実際に感染から事業復旧までの高速リカバリーが困難という新たな問題も発生している。たった1回のウイルス感染が地震、火災、水害を超えるインパクトを与えるという事態が正に露呈したのである。

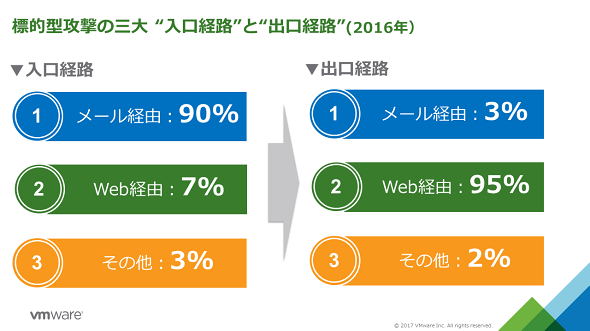

また、標的型攻撃(APT)に端を発する情報流出事案も、いまだに後を絶たない。「入口/出口別に経路を調べると、入口側の90%はメールであるのに対し、出口側の95%はWeb(HTTPプロトコルの出力ポート)です」(図1)と説明するのは、CISSP-行政情報セキュリティ(CISSP-ISSJP)と公認情報システム監査人の両資格を持つヴイエムウェアの楢原盛史氏(ソリューションビジネス本部 ソリューション技術統括 先進ソリューション シニア セキュリティ ソリューション アーキテクト)。

それにもかかわらず、HTTPプロトコルの入力側ポートしか守れないセキュリティソリューションを使い続ける企業が多いため、情報流出事案はいっこうに減らないのだという。

このような現状のままでは、最新のITを駆使したDTXなどまさに“絵に描いた餅”。DTXへの取り組みと並行して、ITを安全に利用できるようにするためのセキュリティ対策強化が、今まさに求められているのだ。

リスクを抑え、被害対応策を考えておく

では、企業はこれからどのようなセキュリティ対策を進めていけばよいのか――。

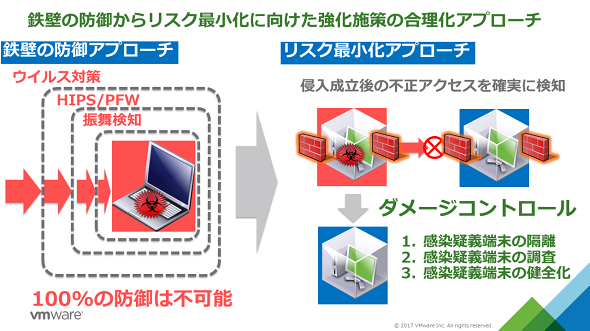

それを考える上でのキーワードとして、楢原氏は「鉄壁の防御からリスク最小化へ」と「突破された後のダメージコントロール」の2つを挙げる(図2)。

図2 「鉄壁の防御からリスク最小化」に向けた強化施策の合理化アプローチ。100%の防御はあり得ないので、リスクの最小化とダメージコントロールが重要になる(出典:ヴイエムウェア)《クリックで拡大します》

図2 「鉄壁の防御からリスク最小化」に向けた強化施策の合理化アプローチ。100%の防御はあり得ないので、リスクの最小化とダメージコントロールが重要になる(出典:ヴイエムウェア)《クリックで拡大します》“鉄壁の防御”とは、セキュリティソリューションをそろえて、システムの入口からの侵入を防ぐという方法だ。ファイアウォールや侵入検知装置(IDS)や侵入防止装置(IPS)といった製品/サービスに始まり、最近では人工知能(AI)や機械学習(ML)を応用した“振る舞い検知”型のソリューションも増えてきた。

「ただ、100%の防御を保証したソリューションは存在しませんから、結局はやられてしまいます。今回のWannaCryでも証明されましたが、実際に私が業務として支援しているお客さまはゲートウェイからエンドポイントまで絵にかいたような多層防衛をしていたにもかかわらず、初期感染を止めることが出来ませんした」と、楢原氏。そこで、ログファイルなどから得た予兆を基にリスク確率(発生しうるリスク)を的確に算定し、そのリスクによって起きる影響を最小にする「リスク最小化」という防御法が重要になると説明する。

ダメージコントロール(被害対策)が重要になるのも、“100%の防衛策はあり得ない”という考え方に基づくもの。情報流出や重要データの損傷といった企業にとっての致命的なダメージさえ回避することができれば、企業の防衛は成功したと見なすのである。システムのディスクイメージやバックアップが残っていれば、マルウェアに感染したPCや破壊されたサーバを復旧させるのは容易だ。

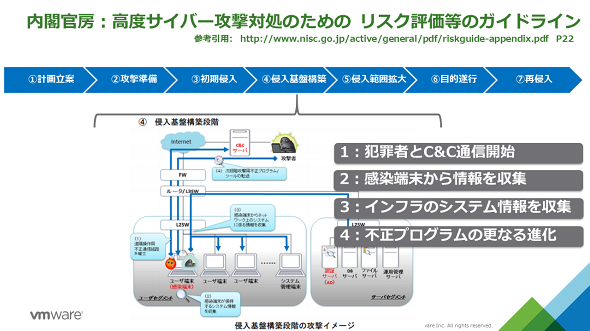

そして、この2つのキーワードに基づくセキュリティ対策を考える際の参考になるのが、内閣サイバーセキュリティセンター(NISC)が2016年に発表した「高度サイバー攻撃対処のためのリスク評価等のガイドライン」(図3)である。

- 「高度サイバー攻撃対処のためのリスク評価等のガイドライン」について(内閣サイバーセキュリティセンター)

このガイドラインでNISCが言おうとしているのは、「入口を突破して侵入されてしまった後も、ダメージをきちんとコントロールしなければならない」(楢原氏)ということ。この要請に応えるためには、システム入口での侵入対策に加えて、システム内部に基盤を作られてしまうことを防ぐ対策、感染範囲が広がるのを防ぐ対策、システム外への通信を阻止する対策なども必要になる。

公的ガイドラインへの準拠は企業の責務

そして、今やセキュリティ対策は、コンプライアンスに関わる重要なテーマにもなっている。

事実、経済産業省と独立行政法人 情報処理推進機構(IPA)が「サイバーセキュリティ経営ガイドライン」(初版2015年12月)では、「サイバーセキュリティは経営問題」と指摘。「サイバー攻撃により(中略)社会に対して損害を与えてしまった場合、社会から経営者のリスク対応の是非、さらに経営責任が問われることもある」(同ガイドラインより)となれば、法制や各種ガイドラインに準拠することは企業や経営者にとっての責務といってよいだろう。

特に重要な法制/ガイドラインとして楢原氏が挙げるのは、「サイバーセキュリティ基本法」(2015年1月施行)、「企業経営のためのサイバーセキュリティの考え方の策定について」(内閣官房内閣サイバーセキュリティセンター、2016年8月)、「サイバーセキュリティ経営ガイドライン」の3つ。

- サイバーセキュリティ基本法(電子政府の総合窓口 イーガブ)

- 企業経営のためのサイバーセキュリティの考え方の策定について[PDF](内閣官房内閣サイバーセキュリティセンター)

- サイバーセキュリティ経営ガイドライン(経済産業省)

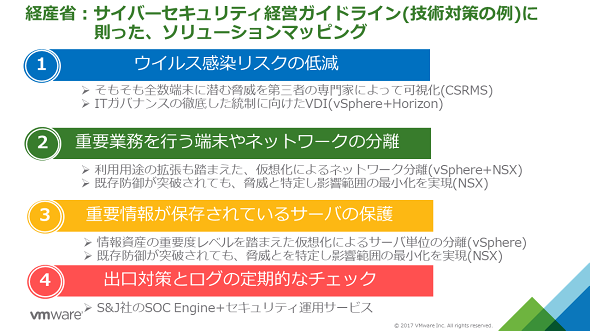

サイバーセキュリティ経営ガイドラインの付録B-2「技術対策の例(多層防衛)」に示されている内容をまとめると、具体的には次の6項目の対策を整えておくことが望まれる。

【経済産業省:サイバーセキュリティ経営ガイドラインより】

技術対策の例(多層防御)

(1)ウイルス感染リスクの低減

(2)重要業務を行う端末やネットワークの分離

(3)重要情報が保存されているサーバの保護

(4)出口対策とログの定期的なチェック

(5)感染リスクの更なる低減策

(6)感染した場合に備えた侵入拡大防止策

このうち「(1)ウイルス感染リスクの低減」に効果的なのは、アンチウイルスソフトウェア、パッチ適用管理ソリューション、特権ID管理ソリューションなどの対策。楢原氏は、「最終的にガバナンスを利かせるには、端末側にデータやアプリケーションを置かないシンクライアントが最適でしょう」と指摘する。

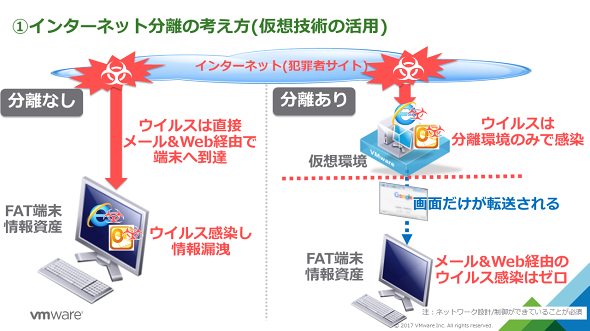

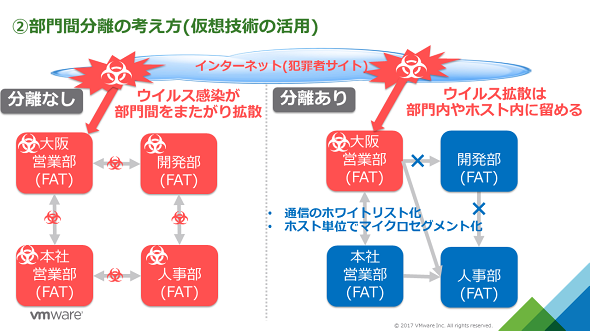

また「(2)重要業務を行う端末やネットワークの分離」は、インターネットと社内ネットワーク(図4)、および、社内の部門間(図5)の両方で実施するのが理想的だ。分離することの本質的な狙いは、感染してしまった端末から他の端末にマルウェアなどが拡散しないようにすること。そのためには、ネットワークのセグメントはできる限り小さくし、マルウェアがOSや仮想マシン(VM)の境界を超えて侵入できないようにする対策も求められる。

ネットワークセグメントを最小化したり、OS/仮想マシンを論理的に隔離したりすることは、「(6)感染した場合に備えた侵入拡大防止策」としても極めて有効に働く。

ヴイエムウェア製品で実現するDTX時代のセキュリティ対策

ヴイエムウェアはサーバなどの仮想化を得意とするソフトウェアベンダーだが、同社の製品/サービス群は、DTX時代に求められるサイバーセキュリティ対策のためのソリューションとしても役立てることができる(図6)。

図6 経産省のサイバーセキュリティ経営ガイドライン(技術対策の例)にのっとったソリューションマッピング。ヴイエムウェア製品は、6項目の対策の多くをカバーしている(出典:ヴイエムウェア)《クリックで拡大します》

図6 経産省のサイバーセキュリティ経営ガイドライン(技術対策の例)にのっとったソリューションマッピング。ヴイエムウェア製品は、6項目の対策の多くをカバーしている(出典:ヴイエムウェア)《クリックで拡大します》まず、「(1)ウイルス感染リスクの低減」については、「VMware vSphere」+「VMware Horizon」による仮想デスクトップ基盤(VDI)で対処可能だ。端末やPCに潜むセキュリティ脅威を洗い出して可視化するサービスとして、「サイバーセキュリティリスクマネジメントサービス(CSRMS)」も用意されている。

また、「(2)重要業務を行う端末やネットワークの分離」を可能にするのが、ソフトウェア定義ネットワーク(Software-Defined Network:SDN)技術をベースにした「VMware NSX」だ。VMware NSXでは1台のPCやサーバごとにネットワークを仮想的に分離した「マイクロセグメンテーション」を作り出せるので、部門間のネットワーク分離も容易。インターネットと分離する場合は、VDIの“画面転送方式”とマイクロセグメンテーションを組み合わせればよい。

さらに、VMware vSphereのサーバ仮想化機能とVMware NSXのネットワーク仮想化機能によって、「(3)重要情報が保存されているサーバの保護」と「(6)感染した場合に備えた侵入拡大防止策」も実現できる。VMware vSphereが作り出す仮想マシンは論理的に完全に隔離されていて、仮想マシン間および仮想マシン対ネットワークのやりとりはVMware vSphereとVMware NSXでがっちりとコントロールする仕組み。仮想ネットワークのリソースを可視化するには、「VMware vRealize Network Insight」が利用できる。

あらためて指摘するまでもないことだが、これらのヴイエムウェア製品は、セキュリティ対策ソリューションとしてだけでなく、サーバ仮想化やネットワーク仮想化のソリューションとしても機能する。現在のオンプレミスシステムでは、全てのリソースを仮想化するSDxでの構築が当たり前。システム全体のコストを最適化するためにも、ヴイエムウェア製品をサイバーセキュリティ対策に利用することには大きな意味があると言えよう。

「デジタルトランスフォーメーション」時代のセキュリティ対策

テクノロジーの力で新たな価値を生み出す「デジタルトランスフォーメーション」が実現に向かう一方、日々増加する標的型サイバー攻撃や不正アクセス、情報漏えいなど、企業は多くの脅威にさらされ続けている。本特集では、今の時代に求められるセキュリティソリューションを探索する。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年7月11日

ヴイエムウェア ソリューションビジネス本部

ヴイエムウェア ソリューションビジネス本部