「働き方改革」がサイバー犯罪者の標的に――セキュリティ専門家が指摘する脅威と対策:「社内ネットワークなら安全だ」は脆弱性の根源

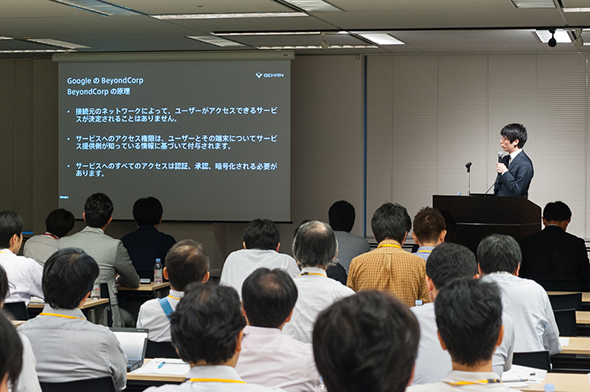

@IT編集部が2017年9月21日に開催した、セミナー「狙われる働き方改革〜攻撃者視点で明かす、モバイルワークの脆弱性〜」で、基調講演にゲヒルンの代表取締役であり、さくらインターネットのフェロー・CISOとセキュリティ・キャンプ実施協議会の顧問・企画実行委員も兼務する石森大貴氏が登壇した。石森氏は『狙われる働き方改革〜攻撃者とCSIRT、攻守の視点で語るモバイルワークの脆弱性〜』というテーマで、モバイルを活用したリモートワークの危険性と、そうした脅威に対して先進的な企業が行っている対策を紹介した。

@IT編集部は2017年9月21日、セミナー「狙われる働き方改革〜攻撃者視点で明かす、モバイルワークの脆弱(ぜいじゃく)性〜」を開催。基調講演『狙われる働き方改革〜攻撃者とCSIRT、攻守の視点で語るモバイルワークの脆弱性〜』では、ゲヒルンの代表取締役であり、さくらインターネットのフェロー・CISOとセキュリティ・キャンプ実施協議会の顧問・企画実行委員も兼務する石森大貴氏が、モバイルを活用したリモートワークの危険性と、そうした脅威に対して先進的な企業が行っている対策を紹介した。

本稿では、その模様をお届けする。

働き方改革の要となるリモートワークが狙われる?

「働き方改革」は、現代の日本企業にとって重要なキーワードの1つである。

日本政府は2016年9月、働き方改革実現推進室を内閣官房に設置し、働き手を増やし、出生率を上昇させ、労働生産性を向上させることで、労働人口減少の問題を解決しようと取り組みを本格化させた。

これに対し、企業でもさまざまな取り組みが開始されているが、その多くで“多様な働き方を支援する”ことを中核に置いている。働き方の多様性が、長時間労働と社員格差を解消して、健康的な労働環境を作り、上述した問題の解消につながると考えられるためである。

多様な働き方を実現するには、ITの支援が必要である。特に、多くの企業で採用されているのが「リモートワーク」だ。モバイルデバイスやクラウドサービスを駆使して、場所を選ばずいつでも働ける環境を作ることで、多様な働き方を実現できるわけである。

ところが、このリモートワークがサイバー犯罪者に狙われているという。

リモートワークのアクセス経路に潜む危険

リモートワークの仕組みとしては、まず社外ネットワークから安全な経路(VPN接続)を通じて社内ネットワークに接続する形態が考えられる。ここで言う社外ネットワークには、自宅ネットワークと公衆Wi-Fiを使うケースがあるだろう。

自宅ネットワーク

自宅ネットワークで問題となるのは、個人のPCやスマートフォン、インターネット家電などだ。こうしたデバイスは、企業の目が届かない。特に家電は、組み込み型のシステムであるが故に、容易にアップデートできないのが問題だ。自宅のWi-Fiも、セキュリティ設定が甘ければ、全く知らない人が接続している可能性がある。近所の小学生が携帯ゲーム機を勝手につないでいたなどというケースも聞かれる。

公衆Wi-Fi

東京オリンピック・パラリンピック開催までに、公衆Wi-Fiのサービスは拡大していくことだろう。現在でも、カフェやコンビニなどでサービスが提供されており、簡単に利用することができる。

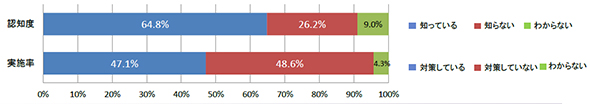

「公衆Wi-Fiとは、そもそも知らない人同士がつながるネットワークです。総務省の調査によれば、公衆Wi-Fiの脅威の認知度は約65%に達しているのに対して、脅威対策の実施は47%にとどまっていました」と石森氏は述べ、危険なデバイスが潜んでいる可能性について示唆する。

ここで問題になるのは、公衆Wi-Fiの脅威は本当に危険性が高いのかどうかという点だ。ここで石森氏は、よく注意される「盗聴」「偽アクセスポイント」の2つについて、脅威の度合いを分析する。

- 盗聴の危険性

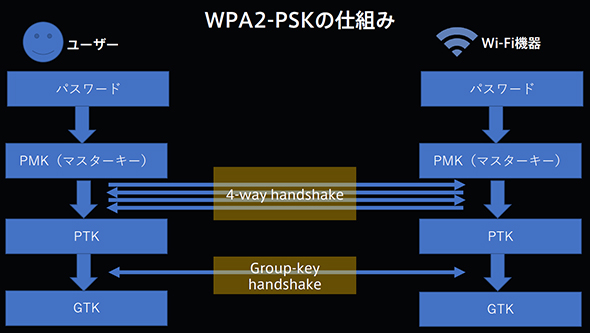

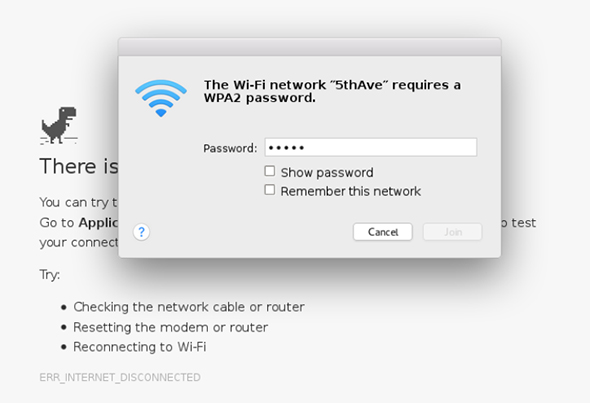

いまだに暗号化されていなかったり、古いWEPを用いていたりするサービスは論外ではあるが、最新の公衆Wi-Fiでは暗号技術としてWPA2-PSKが用いられているケースは多い。

WPA2-PSKの場合、最初の接続には事前共有鍵が用いられるが、4回のハンドシェイクの後にクライアント個別に生成されるカギ(GTK)が用いられるため、盗聴されても解読は難しい。「ただし、ハンドシェイクを最初から全て盗聴されている場合には、ハンドシェイクの内容からGTKを導き出すことも可能です。その場合には、通信内容を盗聴される可能性があります」と、石森氏は指摘する。

- 偽アクセスポイントの危険性

偽アクセスポイント(Fake AP)については、さらに注意が必要だ。インターネット上には、周囲のAPが発するSSIDを検索し、FakeAPとして成りすますところまでを自動化するツールが出回っている。しかも、だまされて接続した犠牲者に偽のルーター設定画面を表示したり、サービスへの認証画面を表示したりして、認証情報を窃取するところまでが一元化されているという。

では、安全な公衆Wi-Fiはあるのだろうか。「アクセスポイントと端末のSIMカードとで相互に認証を行う『EAP-SIM』技術を採用した公衆Wi-Fiであれば、FakeAPには接続しないため安全です。例えば、NTTドコモの『0001docomo』、auの『au Wi-Fi 2』、ソフトバンクの『0002Softbank』などが挙げられます。同じサービスベンダーでも、EAP-SIMを用いていないSSIDがありますので、注意が必要です」。

公衆Wi-Fiを敬遠するのであれば、モバイルWi-Fi(Wi-Fiルーター)を用いる方法もある。しかし石森氏は、国内キャリアのある製品にバックドアの不具合が存在しており、マルウェアに感染して攻撃に悪用された可能性が報告されていることを指摘する。つまり、完全に安全な接続経路は存在しないということだ。

社内ネットワークの安全神話

ここで石森氏は、「社内ネットワークとリモートネットワークのどちらが安全か」という問題を提起する。上述のような話を聞けば「リモートは危ないかもしれない。社内ネットワークなら安全だ」と考えるのも無理はない。しかし石森氏は、「社内ネットワークも社外ネットワークも同じであり、“社内ネットワーク”という考え方を持つことが脆弱性の根源である」と断じる。

社内ネットワークは安全だと考え、アクセス制限を行わず、認証なしでサーバへアクセスでき、暗号化も行っていないケースは多いのではないだろうか。そうしたネットワークは、ひとたび攻撃者に侵入されてしまえば、もはや安全とは言えない。特にリモートワークの流行によって社内に接続するネットワークが増えると、境界防御では限界に達してしまう。

こうした状況を懸念して、何らかの対策を運用している組織もあるだろう。しかし、迷信にすぎないものも多いという。

例えば“90日ごとにパスワードを変更”している組織は、管理が行き届いていない機器やユーザーがいる、あるいはカギを管理できていないということだ。

「メールの添付ファイルをZIPで暗号化するという“謎ルール”もありますね。しかし、ZIP暗号化されたデータは、ウイルス対策製品の検疫をバイパスできてしまいます。クラウド型の検疫サービスも同様です。導入したセキュリティ製品が、暗号化ZIPによって無効化されているかもしれません」

アナログの方がデジタルよりも危険

よく懸念されるのは、社給のPCやタブレットデバイスを外部に持ち出して紛失するケースだ。それを恐れるが故に、端末の持ち出しを禁止している組織もあるだろう。それではリモートワークの実践による働き方改革は推進できないことになる。

石森氏は「リモートワークの脅威はリモートで対抗しましょう」と提言する。例えば、モバイルデバイスが盗難に遭ったり、モバイルデバイスを紛失したりしたときには、「リモートでデバイスをロックする」「認証サーバで端末やユーザーの権限を停止する」といった措置が効果的である。AndroidにもiOSにも、標準でリモートロック機能が搭載されている。リモートワークを否定するのではなく、盗難や紛失への備えをすればよいということだ。

デジタルデバイスには多数の機密情報が含まれるため、“デジタルは怖い”という意見もあるだろう。しかし、石森氏はそれを否定する。

「ある企業に訪問した帰りに、その企業が社員に配布しているカードを拾いました。それには、特別な業務のときに使用する連絡先が書いてありました。もちろん外部に漏らすべきではない情報です。本来、これらの情報が漏えいした時点で連絡先や連絡方法を変えるべきですが、カードですから簡単には変えられません。アナログの方がデジタルよりも危険なのです」

リモートでロックできるデジタルデバイスの方が、よほど安全というわけである。

「安全」はどうやって実現すべきか

石森氏は、さくらインターネットのフェロー・CISOを務め、同社のCSIRTの構築と運用を担当している。同社はデータセンターを基盤としたサービスを提供しているサービスプロバイダーであるため、一般企業とは異なり、内部のシステムから攻撃トラフィックが生じることもあるという特殊な環境を持つ。犯罪者に悪用される危険性があるため、CSIRTの活動にも特殊なものが含まれているとのことだ。

もちろん、一般的なCSIRTとしての活動も重要である。その中で石森氏は、「組織にセキュリティを根付かせる」ことを重視しているという。環境犯罪心理学の研究によれば、「環境が放置されて誰も関心を持たなくなると、犯罪が生まれやすくなる」とされているためだ。

「安全とは何でしょうか。そもそも完全な安全は存在せず、本来存在しているのは“危険”です。安全とは、それらの危険を制御して、その対策機能が維持されている“特殊な状態”なのです。リスクアセスメントやリスクマネジメントといった用語にあるように、リスクを主体に考えることが必要です」

実効性のあるCSIRTとは、自社の業務を深く理解して、リスクを把握、制御できる組織のことというわけだ。

ゲヒルンにおけるリモートワーク事例

石森氏が代表を務めるゲヒルンでは、ほぼ全員がリモートワークを実践しているという。個人のデスクは用意されているものの、「天気が悪かったり、日差しが強かったり」すれば、誰も出社しないと同氏は述べる。それでも業務にはほとんど影響しないというのだ。

同社では、安全なリモートワークを実現するため、まずクライアント証明書とパスワードを併用したVPN環境を用意している。それに加えて、社員が個人で公開鍵と暗号鍵を保有し、個々のやりとりは「PGP(Pretty Good Privacy)」技術を用いて暗号化や署名を行っているという。

秘密鍵を安全に保管する手法としては、「Yubikey」を活用する社員が多いそうだ。Yubikeyは、内部構造が解析しにくい耐タンパー性の高いハードウェアが採用されており、ワンタイムパスワードを生成する機能を有している。「マイナンバーカードにも秘密鍵が格納されているため、暗号化や認証に用いることができます」

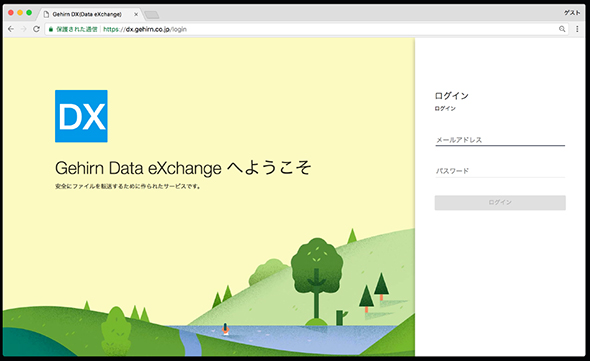

またゲヒルンの社員システムのほとんどが、インターネット上の公開サーバ上で稼働しているという。タイムカードシステムや脆弱性診断のレポート支援システム、防災情報の管理システムなど、ビジネスに直結するものも多い。これらは境界防御を行わず、Google IDや独自のGehirn IDを使用して、アクセス権を管理しているとのことだ。

ちなみに、同社のタイムカードシステムはモバイルでも打刻できるものだが、利用目的は「働き過ぎの抑制」とのこと。ファイル共有システムは顧客にもIDを発行して、情報共有に活用しているという。働き方改革の実践といえる。

Googleにおけるリモートワーク事例

中には「ゲヒルンだからこその取り組みではないか」という懐疑的な読者もいることだろう。しかし石森氏は、世界的にリモートワークは加速しており、先進企業の代表格でもあるGoogleでの取り組みを紹介して、これを否定する。

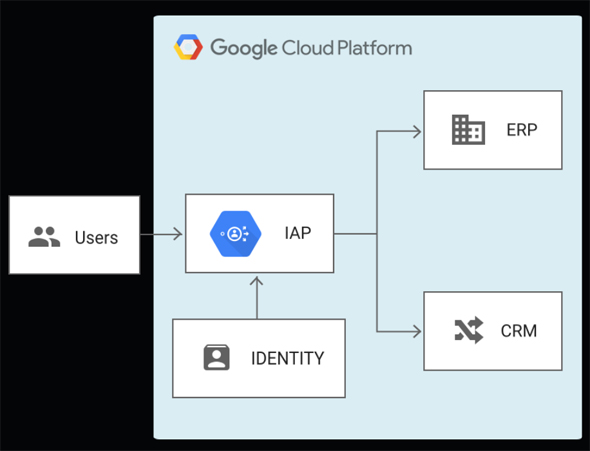

Googleでは、「Beyond Corp」という仕組みを提唱している。これは、同社が長年にわたってコミュニティーからの提案を加味して設計してきた企業セキュリティモデルである。簡単に言えば「アクセス制御を行う地点を、ネットワークの境界から個々の端末やユーザーへ移管することで、VPNを介さずに信頼できないネットワークを通じて安全に働けるようにする仕組み」である。

Beyond Corpでは、接続元に応じて利用できるサービスが制限されることはなく、ユーザーと端末の情報に応じてアクセス権が付与される。一方で、全てのサービスへのアクセスで認証、承認、暗号化が実施され、安全性が確保されるとのことだ。既に、ほとんどのGoogle社員が日常的に活用しているという。

BeyondCorpの構成要素「Cloud ID-Aware Proxy(IAP)」は、VPNを介さずにGoogle Cloud Platformで動作するクラウドアプリケーションへのアクセスを制御する(石森氏の講演資料から引用)

BeyondCorpの構成要素「Cloud ID-Aware Proxy(IAP)」は、VPNを介さずにGoogle Cloud Platformで動作するクラウドアプリケーションへのアクセスを制御する(石森氏の講演資料から引用)働き方改革の第一歩はIdentity and Access Management(IAM)

石森氏は最後に「Identity and Access Management(IAM)という用語を覚えて帰ってほしい」と聴講者へ提案した。社内ネットワークを見直して、IDを使い回したり、認証を掛けていなかったりする場所を見つけて是正する。それが実践できれば、安全で快適なリモートワークにつながる。まずは、そこから始めることが、働き方改革の第一歩ということだ。

働き方改革の実現を支援するデジタルワークスペースとは?

石森氏の講演を受けて、ヴイエムウェアの藤田平氏がセッション「働き方改革の実現を支援するデジタルワークスペースのご紹介」に登壇した。

働き方改革の一環で自宅や外出先からも利用できるSaaSアプリケーションの導入が進んでいる。そのようなIT環境において、ユーザーが利便性を享受しながらパスワードやデータの漏えいリスクを抑えるためにはどうすればいいのか? クラウド時代のデジタルワークスペースの考え方についての詳細なレポートは下記リンクを参照してほしい。

「デジタルワークスペース」が安全な働き方改革を実現する道筋

働き方改革を機にリモートワークを導入する企業が増えつつあるが、ここでも課題となるのがセキュリティ対策だ。リモートワークの利便性とセキュリティを両立する手法とは。

詳細はこちら

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年11月24日

関連記事

働き方改革を機にリモートワークを導入する企業が増えつつあるが、ここでも課題となるのがセキュリティ対策だ。リモートワークの利便性とセキュリティを両立する手法とは。

基調講演の様子

基調講演の様子

偽のルーター設定画面が表示されている例(実はWebブラウザ上に表示されているだけ)(石森氏の講演資料から引用)

偽のルーター設定画面が表示されている例(実はWebブラウザ上に表示されているだけ)(石森氏の講演資料から引用) ゲヒルン 代表取締役

ゲヒルン 代表取締役 ゲヒルンでは、ファイル共有システムは顧客にもアクセス権を発行している(石森氏の講演資料から引用)

ゲヒルンでは、ファイル共有システムは顧客にもアクセス権を発行している(石森氏の講演資料から引用)