“名ばかりCSIRT”から脱却する「AIと人が共存する運用サイクル」とは?:セキュリティツールの導入だけでは守れない時代の運用

WannaCryや不正アクセスによる情報漏えいなどサイバー攻撃被害が頻発している近年、企業のセキュリティ意識は着実に高まり、多くの企業がインシデント対応の専門組織「CSIRT(Computer Security Incident Response Team)」に関心を寄せつつある。だが、ノウハウがなく設置すること自体が難しかったり、設置してもインシデント発生時にうまく運用できるか不安があったりと課題を抱えている企業が非常に多いようだ。では、一体どうすれば自社や自社を取り巻くステークスホルダーを守れるCSIRTの構築や運用ができるのだろうか? 20年近く社内CSIRTの運用実績を持つNECに、そのポイントを聞いた。

経済産業省と情報処理推進機構(IPA)が「サイバーセキュリティ経営ガイドライン」を発行しているのはご存じのことだろう。昨今のサイバー攻撃被害の増加を踏まえ、どのような考え方で企業を守るべきか、経営者が率先して対策を進めることを説いた指針であり、「セキュリティは投資」であることや、「CSIRT体制を構築し、インシデント発生に備えよ」といった点が詳細に語られている。経営者がセキュリティ対策を「コスト」と捉え、消極的な姿勢でいる限り、真に実効性ある施策を実現することは難しい。

一方で、経営層がセキュリティへの理解を深めるとともに、ITシステムを運用する情報システム部門側も、昨今の状況に即したアプローチを取る必要がある。では、あらゆる脅威から自社や自社を取り巻くステークスホルダーを守るためには、具体的にどのような体制が必要なのか?――

NECで多数の企業・組織のCSIRT運用を支援しているスマートネットワーク事業部 マネージャー 喜田弘司氏と、ビジネスクリエイション本部 マネージャー 和田祥光氏に、システム運用の現場側が留意すべきポイントを聞いた。

もはや、セキュリティツールを導入するだけでは自社を守れない

近年、多数のサイバー攻撃による被害が報道されている。だが、被害が増えている理由は、必ずしも「攻撃の高度化」だけではないようだ。

「高度化というと少々違和感を覚えます。例えば、これまで検知できていたマルウェアのファイルサイズを増やすだけで、検知システムをすり抜けて侵入してしまう例もあります。こうした攻撃は技術的に高度である必要はありません」

こう語るのは、喜田氏だ。“高度とは限らないサイバー攻撃”が企業を襲い、実際に成功してしまう――報道などを受けて、セキュリティ対策に注力する企業は着実に増えてはいるが、まだまだ対策が不十分な企業が多いのが現実なのだ。一方で、パターンファイルを基に検知するウイルス対策ソフトでは現存するマルウェアの半数程度しか検知できないといわれており、その検知できないマルウェアを“攻撃手法ごとに対症療法を重ねて守っていた”という現実もある。

「もはやウイルス対策ソフトだけでは攻撃を防げないことは多くの企業が認識していますし、AIを使って異常を検知・対処するといった新しい防御方法も注目されています。しかし、セキュリティツールは多々あれど、導入しさえすれば安全という“魔法の箱”は存在しません。重要なのは、ある程度は侵入されることを前提に、万一の際も迅速に対処できる“自社なりの運用の仕組み”を整備し、うまく回すことにあるのです」(喜田氏)

いざというときに機能しない“名ばかりCSIRT”の実態

では具体的にはどのような「運用の仕組み」が必要なのだろうか?――喜田氏は「企業が今どのような攻撃を受けていて、現状の対策でどこまで防げるのか。インシデント発生の手前で止めることができた脅威は、どの程度存在し、侵入してしまったものは、どのように侵入したのかをしっかりと把握できることが重要」と指摘する。

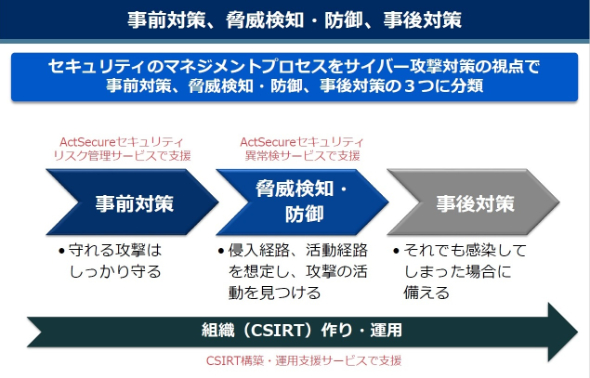

このためには、ネットワーク機器、PCやサーバなどのセキュリティ対策を個別に運用するのではなく、これらを俯瞰的に運用する“総合力”が不可欠となる。具体的には、システム内の脆弱性を把握し適切に対処する「事前対策」、社内へのサイバー攻撃侵入防御や侵入した攻撃の早期発見を行う「脅威検知・防御」、マルウェア感染などのインシデント対応を迅速に実行する「事後対策」の一連のマネジメントプロセスを適切に運用することが求められる。

この「運用の仕組み」を実現する組織が、「CSIRT」だ。CSIRTはセキュリティ意識の高まりを受けて、設置する企業が増えつつあるのは周知の通りだ。だが喜田氏は、「これらを組織していても、うまく機能していない例が少なくありません」と、CSIRT運用の課題を指摘する。

「例えば、ランサムウェア“WannaCry”などの脆弱性を悪用したサイバー攻撃が報道された際、『感染を許してしまう脆弱性を残したPCやサーバが自社に何台あり、どこで、誰がどういう目的で利用しているか』を迅速に把握する必要があります。ところがそれを把握するために、資産管理台帳となる表計算ソフトに、使用しているOSやミドルウェア、ソフトウェアなどを加えても、最新の情報でなかったり、台帳自体が部門ごとにバラバラに管理されていたりする企業もあるのです。これでは有事の攻撃に対し、影響箇所・範囲を特定できません。対応も遅れてしまい、結果的にサイバー攻撃の被害に遭うリスクが潜在化します」(和田氏)

喜田氏は、「人が本当に労力を割くべきは、表計算ソフト上でのデータの集計やチェックなど煩雑な作業をすることではありません。例えば、脆弱性があるPCの特定はツールを活用し、『脆弱性修正用のセキュリティパッチを、今すぐ適用すべきか。業務が動いているので深夜まで待つのか』など、あらゆる情報を基に『人にしかできない判断』に頭を使うことです」と述べ、「人がやるべきことと、ツールで代替すべきことの切り分け」が、CSIRT運用のポイントであることを強調する。

20年近くの社内CSIRT運用実績を持つNECが、構築・運用を支援

事実、CSIRT構築済みの企業では、脆弱性管理の確実化・効率化や攻撃の検知・対処のスピードに課題を抱えている企業が多い。これからCSIRTを構築する企業にしても、知見・ノウハウがなければ、前述のような「事前対策→脅威検知・防御→事後対策」というマネジメントプロセスを回す体制を築くのは難しい。そこでNECでは、20年近く、自社内のCSIRTで回し続けてきた実績とそのノウハウを基に、CSIRTをこれから構築する企業向けの“構築支援サービス”とCSIRT構築済みの企業向けの“運用支援サービス”を提供している。

これからCSIRTを構築する企業向けに提供する「CSIRT構築・運用支援サービス」では、CSIRTの立ち上げや、一連のマネジメントプロセスに沿ったCSIRT体制の設計・構築を支援している。

具体的には、「構想企画段階」「構築段階」「運用段階」という大きく3つのフェーズに分けて支援する。「構想企画段階」では、組織内の対応状況を確認し現状分析を行う。その上で活動計画書を策定し、CSIRTとして「何を、どこまで行うか」を明確化する。「構築段階」では、活動計画書に基づき、要員の決定、対応すべき課題の検討、マニュアル類の整備を支援。そして「運用段階」では、インシデント発生時の技術支援や監視、訓練・演習サービスを提供する。

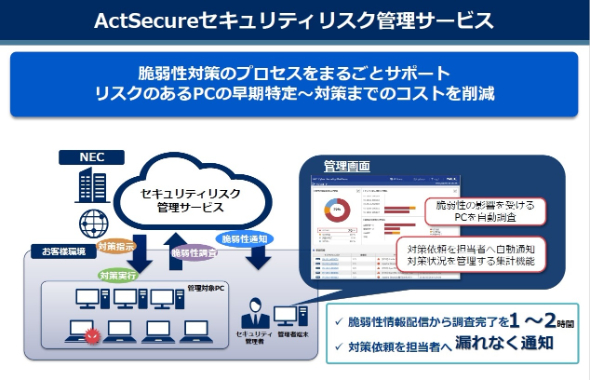

CSIRT構築済みの企業向けの“運用支援サービス”は大きく2つ。1つは「事前対策」として「ActSecure セキュリティリスク管理サービス」を提供している。先に、事前対策として「脆弱性を残したPCが何台あり、どこで、誰がどういう目的で利用しているかを迅速に把握することが不可欠」と紹介したが、「ActSecure セキュリティリスク管理サービス」では、脆弱性情報の収集、脆弱性のある対象PCの調査・特定、脆弱性の対処などを、時間・手間をかけずに実施できる環境を整える。

本サービスは、NECのCSIRTで実際に活用している脆弱性管理基盤「NEC Cyber Security Platform」をクラウドサービスとして提供するもの。社内にある約18万台のPCの脆弱性対策状況を可視化しており、WannaCryが世界中で話題になった際も、瞬時に影響を受ける可能性が高いPCの調査を完了できたという。エージェントが常にPC内の情報を収集し、OS、アプリケーションのバージョンを把握できていたからだ。「インシデントが起きる前に、起きてしまった後を想定して“先の先を読む”」(和田氏)——NECの「事前対策」のノウハウを、多くの企業でそのまま生かすことができるのだ。

「AI」と「人」が迅速な対応を行うサイクルを実現

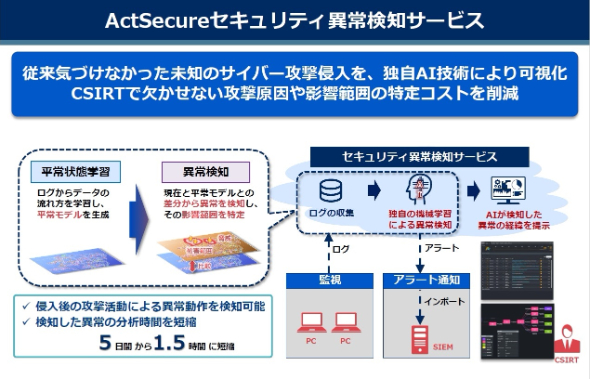

もう1つは「脅威検知・防御〜事後対策」の運用を支援する方法として、「ActSecure セキュリティ異常検知サービス」を提供している。これは従来気付けなかった未知のサイバー攻撃の侵入を、同社独自のAI技術で”異常”として早期検知し、さらに侵入経路を可視化するサービスだ。

本サービスには2つのポイントがある。というのも、「異常を検知する」とは「平常時と違うシステムの挙動を検知する」ことを意味する。しかし、この「平常時」を把握することは言葉で言うほど簡単ではない。喜田氏は、「NECにも各種システムを熟知しているエンジニアがいますが、彼らを持ってしても、どのような状態が正しいのか、何を持って異常とみなすのか、即座には判断できません。平常時を把握するには、人の力だけでは限界があるのです。これは大きなリスクです」と話す。

そこで同社では、システムから生成される大量のログを解析することで「平常モデル」を生成。「平常モデル」と「システムの現状」の差分を比較することで普段と異なる挙動を検知すると同時に、その発生箇所を特定するAI技術“自己学習型システム異常検知技術”を開発した。「ActSecure セキュリティ異常検知サービス」とは、この技術をサービスとして提供するものだ。

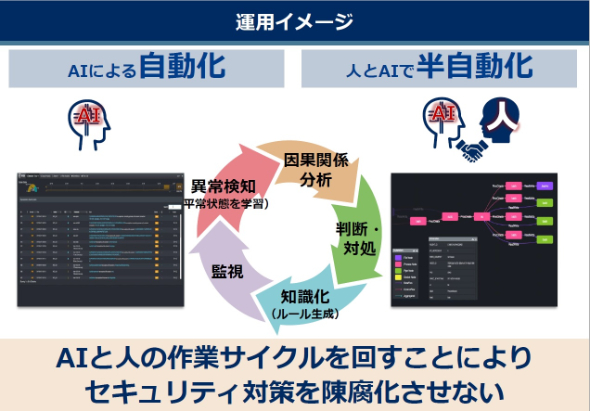

「この技術を活用することにより、数千台のPCから普段とは異なる挙動をしている一部のPCだけを抽出できるようになりました。数千台のPCの全てを異常がないか人手で調査するのは非現実的です。しかし、例えば5台まで絞り込まれたなら、異常かどうかの調査を効率的に行うことができます。大量データを分析して“違い”を発見する異常検知は、AIの方が得意ですが、最終的に異常かどうかを判断することは『人にしか』できません。「ActSecure セキュリティ異常検知サービス」により、何かが起きたPCを自動で絞り込み、あとは人が対応を判断する――すなわち“AIと人が共存”することにより、継続的・効率的にCSIRT運用を回せるようになるわけです」(喜田氏)

「最近でこそ『侵入されることを前提とした対策を』といった考え方が重視されていますが、“平常の状態”が分からずして侵入を検知することは不可能です。このコンセプトを説明すると『その発想はなかった』と理解してくれるお客さまが多くいらっしゃいます」(和田氏)

現場も経営者も変わらなければ、自社や自社を取り巻くステークスホルダーは守れない

冒頭で述べたように、現在は「セキュリティツールを導入すれば守れる」という時代ではない。ツールと人の役割を切り分け、どのようにツールと人を配置し、どのようなプロセスでマネジメントするかという「セキュリティの全体設計」を行う必要がある。

特に重要なのは、企業ごとにビジネス、システム、人が異なる以上、「自社なりの運用の仕組み」を作り上げなければならないことだ。無論、「ツール」と「人の理解・スキル」もアップデートし続けなければならない。その点、NECが提供する3つのサービスは、CSIRT構築済みの企業、構築を検討中の企業の双方にとって、実効性のあるセキュリティ対策に向けた理想的なナビゲーター、あるいはペースメーカーになってくれるのではないだろうか。喜田氏と和田氏は、「まずは困りごとをお聞かせいただきたい。NECの専門家がさまざまな課題に柔軟にお応えします」と異口同音に力説する。

ただし、こうした「セキュリティの全体設計」は、全社的な取り組みとして推進する必要がある以上、経営層の理解や参画が欠かせない。真に意義あるCSIRT構築・運用には現場側からのボトムアップのアプローチと、トップダウンのアプローチ、両方が必要なのだ。今回は「セキュリティに対する経営層の理解」の現状についてもNECにインタビューを行っている。ぜひ「セキュリティ投資がビジネス発展の鍵 経営者が今、取り組むべきことは」も参考にしてほしい。

資料ダウンロード

IoT時代に求められるセキュリティ対策、事業継続のための課題とは?

サイバー攻撃の手法が拡大し、いまやICTだけではなくIoTを含めた対策をしなければ、ビジネスを守り切れない。本資料ではIoT時代のサイバーセキュリティ経営を支援するサービスを紹介する。

資料ダウンロード

サイバー攻撃に悪用される脆弱性。効率的に脆弱性を対処する管理方法とは?

日々公開されるシステムの脆弱性。対処漏れなどにより、脆弱性が悪用されサイバー攻撃の被害につながる企業が後を絶たない。脆弱性へ対処する必要があることは分かっているものの、なぜ対応できないのか。運用の課題と解決方法に迫る。

資料ダウンロード

“いつもと違う”で兆候を検知するAIを活用したクラウド型EDRとは?

従来のマルウェアの侵入や感染を防止するセキュリティ対策“だけ”では限界がきている。これからは、侵入を前提に「感染を早期検知し対処するパラダイムシフト」が重要だ。それは一体どのようなアプローチなのか?

Copyright © ITmedia, Inc. All Rights Reserved.

提供:NEC

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2018年3月31日

関連ホワイトペーパー

サイバー攻撃の手法が拡大し、いまやICTだけではなくIoTを含めた対策をしなければ、ビジネスを守り切れない。本資料ではIoT時代のサイバーセキュリティ経営を支援するサービスを紹介する。

日々公開されるシステムの脆弱性。対処漏れなどにより、脆弱性が悪用されサイバー攻撃の被害につながる企業が後を絶たない。脆弱性へ対処する必要があることは分かっているものの、なぜ対応できないのか。運用の課題と解決方法に迫る。

従来のマルウェアの侵入や感染を防止するセキュリティ対策“だけ”では限界がきている。これからは、侵入を前提に「感染を早期検知し対処するパラダイムシフト」が重要だ。それは一体どのようなアプローチなのか?

NEC スマートネットワーク事業部 マネージャー 喜田弘司氏

NEC スマートネットワーク事業部 マネージャー 喜田弘司氏 NEC ビジネスクリエイション本部 マネージャー 和田祥光氏

NEC ビジネスクリエイション本部 マネージャー 和田祥光氏