マルウェア対策の理想と現実、「ファイアウォールとウイルス対策ソフト」を抜け出す方法:諦めるのはまだ早い

効果的なマルウェア対策を打ち出せずにいる企業は多い。理由の1つとして、対策製品が導入企業に無理を強いる傾向があることが考えられる。では、無理をせずに導入できる、効果的なマルウェア対策とは、どのようなものだろうか。

2017年はWannaCryが世界中で猛威を振るったことで、マルウェアの一種である「ランサムウェア」の危険性が大きくクローズアップされた。これがきっかけで、重い腰を上げ、ようやくマルウェア対策を検討した企業は多いはずだ。では、結果はどうだろうか。結局のところ、「うちはファイアウォール/UTMとウイルス対策ソフトを導入しているから、そのままでいい」ということになっているところが大半を占めるのではないだろうか。

とはいえ、そうした企業を責められない部分もある。

マルウェア対策の製品/サービスは、大掛かりなものが多い。これまで使ってきたセキュリティ製品やネットワーク製品を生かせず、これらを入れ替えなければならないものもある。だが、いくら投資しても、マルウェアを100%ブロックすることはできない。もともとセキュリティには絶対という言葉はないが、マルウェア対策にもこれは当てはまる。

大きな投資をしても、100%防ぐことはできない――。「それならファイアウォールとウイルス対策ソフトで我慢する」という結論になってしまうのも想像に難くない。

現実的な対策のための2つのポイントとは

だが、ファイアウォールとウイルス対策ソフトだけで「マルウェア対策をしています」とは到底言えない。「100%防げないのだから、仕方ないではないか」という言い訳はできない。企業として問われるのは、「セキュリティ事件に自社が巻き込まれた場合でも、できる限りの現実的な対策をしたことを、ステークホルダーに説明できるかどうか」だ。

では、「できる限りの現実的な対策」は、どうすればいいのか。ポイントは下記の2つだ。

- 「事後」、つまり感染が発生した後の対策に注力する

- 既に利用している製品を最大限に活用する

事後の対策とは何を意味するか

冒頭で触れた「大掛かりな」マルウェア対策製品には、いずれかの社内端末が感染してしまった後の対策にフォーカスしているものが数多く見受けられる。多額の投資をすべきかどうかについては後述するとして、こうした対策は意味がある。

いくら社内セキュリティ教育に力を入れても、電子メールでまことしやかな文面が送られてくれば、それを信じ込んでしまい、添付ファイルやリンクをクリックしてしまう社内ユーザーが出てくるのは完全に防げない。こうした通信は暗号化されていることが多いし、ゲートウェイセキュリティ製品で脅威を検出するためのシグネチャーが間に合わないケースもあるため、社内でマルウェアに感染する端末が出てしまうことは十分に想定できる。

感染が発生してしまったらお手上げというわけではない。マルウェアへの感染が発生した後、感染端末を素早く社内の他の端末から隔離することで、感染の拡大を防ぎ、実被害を防ぐことが可能だ。マルウェア対策製品で、事後対策に注力した製品が多いのはこのためだ。この際、ゲートウェイ型のIPS(不正侵入防御システム)のように、社内・社外間の不正トラフィックを遮断するだけでは不十分だ。社内ネットワークを通じた社内の他の端末への感染を防ぐため、感染端末を社内ネットワークから切り離す必要がある。

ここで重要なことは2つだ。1つは、マルウェア感染が発生したら、そのことを可能な限り早く、セキュリティ責任者が知る必要があるということ。もう1つは、感染端末を迅速に隔離する手法を確立しておかなければならないということだ。

まず、感染をできるだけ早く察知することの重要性を指摘したい。マルウェア感染をはじめとするセキュリティ侵害があっても、そのことを知らずに数カ月が経過し、その後に実被害が発生・拡大するといったケースが後を絶たない。最初のセキュリティ侵害について被害組織が察知し、対策を講じていれば、実被害は発生しなかったと思われるケースは多い。これでは、「できる限りの現実的な対策をしたことを、ステークホルダーに説明」できない。

そして当然ながら、感染を検知しても効果的な対策が実施できないのでは、「できる限りのことをした」ということにならない。異常が検知されたら、責任者の判断で即座に感染端末の通信を遮断する、あるいは(理想的には)自動的に遮断を実施し、その後感染端末について事前に定めた措置を行う、あるいは専門家を呼び、次の対応手段を判断するといった手順を明確化し、実際に効果が発揮されることを確認しておかなければならない。

既存のセキュリティ/ネットワーク製品を生かすという選択肢

「こうした対策が必要であることは、既に勉強して知っている。うちが困っているのは、セキュリティに関する重複的な投資が求められる、あるいは全端末にエージェントソフトウエアを導入しなければならないなど、無理な(あるいは高額な出費を伴う)対策ができないからだ」という人も多いだろう。

そこで提案したいのが、既存のゲートウェイセキュリティ製品やネットワーク製品を最大限に生かす対策だ。具体的には、エイチ・シー・ネットワークスの「LOG@Adapter」と「Account@Adapter+」による不正通信端末遮断ソリューションを導入する手がある。

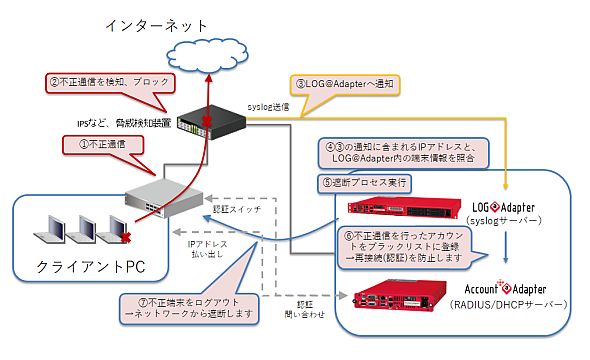

LOG@Adapterは、syslog管理サーバとしてネットワークの可視化を行いながらさまざまなセキュリティ製品と連携して、司令塔のような役割を果たすことのできるボックス製品だ。ファイアウォール/UTMやIDS/IPS(不正侵入検知/防御システム)など、脅威製品検知からの不正トラフィックに関する通知を受け、これを基に不正通信を行っている社内端末を特定し、一般的な無線LANアクセスポイントなど、認証機能を備えたネットワーク機器に通知することで、該当端末を社内ネットワークから切り離す。

これを、もう少し詳しく説明すると、次のようになる。

社内の端末がマルウェアに感染すると、「C&Cサーバ」と呼ばれる社外のサーバと通信する。この通信は、ファイアウォールなどのゲートウェイセキュリティ製品で記録される。LOG@Adapterは、多様なゲートウェイセキュリティ製品が対応しているログ転送プロトコルであるsyslogで、不正通信の情報を受け取る。

ただし、syslogでは、不正通信を行った社内の端末が、IPアドレスでしか分からない。そこで、LOG@Adapter内に管理されているネットワーク製品の認証/DHCPログにおける端末接続・ユーザー情報と照合し、「どのスイッチのどのポートにつながっている、どういうMACアドレスの端末か」「ログインユーザーは誰なのか」といった情報を把握。これに基づき、無線LANアクセスポイントや認証スイッチに通知、該当する端末/ユーザーをログアウトさせられる。加えて、そのユーザーが再接続(認証)されないように、認証サーバであるAccount@Adapter+のブラックリストにそのユーザーを登録する。

端末の切り離しまでの一連のプロセスは、完全に自動化できる。一方、「それでは過剰動作が心配」という場合は、管理者がLOG@Adapterからの通知を受け、管理画面で確認し、ボタンを押すだけで手動による切り離しが可能だ。

「ゲートウェイ型のIPS(不正侵入防止システム)などにより、社外との不正な通信は遮断できても、横の感染をどう防ぐかという問題への対処が必要です。また、怪しい端末のIPアドレスが判明したとしても、管理者は切り離しのために、その端末は誰が利用しており、どこにつながっているかを確認したくなります。この、一般的に手のかかる作業を省力化できる点が大きなメリットです」と、エイチ・シー・ネットワークス システムエンジニアリング本部 第二エンジニアリング部第一グループマネージャーの吉野修司氏は話す。

標準プロトコルを使った仕組みのため、LOG@Adapterは多様なセキュリティ製品、ネットワーク製品と連携できる。

「脅威検知製品からの情報に基づいて、感染端末を社内ネットワークから切り離すソリューションはいくつかありますが、ほとんどは特定のネットワークスイッチを使う必要があります。LOG@Adapterの場合、一般的な無線LANアクセスポイントやRADIUS認証を適用可能な有線スイッチは、ほぼ例外なく活用できます。このため、導入済みの製品を生かせる他、ケースに応じて優れた機能を備える製品の組み合わせが、柔軟に行えます」(エイチ・シー・ネットワークス システムエンジニアリング本部 第二エンジニアリング部第一グループ 春日井敦詞氏)

一部のセキュリティ製品ベンダーやネットワーク製品ベンダーとは、一歩踏み込んだ連携も行っている。

例えば最近では、パロアルトネットワークスのテクノロジーパートナーとして認定を受けたことを発表した。この新たな提携では、従来も可能だったパロアルトネットワークスの次世代ファイアウォール「PAシリーズ」と連携した制御の他、マルウェア対策のためのいくつかのシナリオを想定した、PAシリーズとLOG@Adapterの連携設定例が参照ドキュメントとして提供される。ユーザー組織の管理者は、これを参照して迅速にマルウェア対策の体制を整えることができる。

「『マルウェア感染を検知して、感染端末を迅速に切り離したい』と考えてきた管理者は多数いらっしゃると思います。LOG@Adapterでは、従来のしくみ一式を入れ替えることなく、これが実現できます。また、管理者の方々には、自動化によってご自身の作業を楽にしていただきたいと思っています」(吉野氏)

「セキュリティの世界では、今後も変化や高度化がどんどん進みます。LOG@Adapterは、syslogを基に柔軟なポリシーを構築できるしくみですので、機能が陳腐化することなく、長きにわたって使い続けていただけるものだと考えています」(春日井氏)

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:エイチ・シー・ネットワークス株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2018年4月27日

エイチ・シー・ネットワークス システムエンジニアリング本部 第二エンジニアリング部第一グループマネージャー、吉野修司氏

エイチ・シー・ネットワークス システムエンジニアリング本部 第二エンジニアリング部第一グループマネージャー、吉野修司氏 エイチ・シー・ネットワークス システムエンジニアリング本部 第二エンジニアリング部第一グループ 春日井敦詞氏

エイチ・シー・ネットワークス システムエンジニアリング本部 第二エンジニアリング部第一グループ 春日井敦詞氏