常に変化し続けるクラウド基盤を可視化し、継続的なガバナンスを実現する「Dome9」:新しい基盤には新しいセキュリティ対策を

パブリッククラウド導入の流れは全世界的に拡大しており、日本市場も例外ではない。しかし、いまだに多くの企業が懸念するのが「セキュリティは大丈夫だろうか」というポイントだ。ソフトバンクとDome9 Securityは、パブリッククラウドのセキュリティ状況を可視化し、継続的にモニタリングすることでこの課題を解決しようとしている。

Amazon Web Services(AWS)やMicrosoft Azure、Google Cloud Platform(GCP)をはじめとして、企業でのパブリッククラウド導入の流れは全世界的に利用が拡大しており、日本市場も例外ではない。ECやゲーム、Webサービスを展開するスタートアップ企業はもちろん、これまでオンプレミスでITシステムを構築してきた企業も、その拡張性や柔軟性を評価し、採用するケースが増えてきた。Webや情報系サービスだけでなく、基幹系システムまでパブリッククラウドに移行させる企業もあるほどだ。

パブリッククラウド採用の大きなけん引力となっているのが、デジタルトランスフォーメーション(DX)の流れだ。デジタル技術を活用してアイデアをすぐさま形にし、顧客からのフィードバックに応じて次々とブラッシュアップして新たな付加価値を生み出すには、設計から調達、稼働まで数カ月かかるような従来のITシステムでは追い付けない。DevOpsやCI/CDといった新たな開発スタイルも組み合わせて素早くサービスをリリースし、ニーズに応じて柔軟に修正し、拡張できる基盤、それがパブリッククラウドだ。

だが一方で、いまだに移行に慎重な企業も多く、その理由として「セキュリティが心配だから」という声が多い。総務省の平成29年版「通信利用動向調査」でも、クラウドサービスを利用しない理由として「情報漏えいなどセキュリティに不安がある」とする回答が35.4%で、「必要がない」に次いで2位となっている。

確かに、メディアではたびたび、国内外の企業で発生した情報漏えい事件が報じられている。クラウド上で誤って個人情報や機密情報が公開され、一般からアクセスできる状態になっていたケースもあり、何百万人、何千万人に影響が及んだ事件もある。

パブリッククラウドサービスは危険なのだろうか?――そんなことはない。大手パブリッククラウド事業者は、物理的、人的面での対策に加え、ISO 27017(クラウドサービスセキュリティ)をはじめさまざまなセキュリティ標準に準拠したセキュリティ対策を講じている。もし、24時間365日体制でシステムを監視して不正アクセスに備え、保存されるデータを暗号化して……といったパブリッククラウド並みの運用体制を1つの企業で構築しようとすれば、途方もないコストがかかるだろう。

ではなぜ漏えいが後を絶たないのだろうか。実は、報じられた情報漏えい事件の原因をよく見てみると、大半の原因はアカウント設定が適切でなかったり、サービスに対するアクセス制限が行われていなかったりといった「設定ミス」「人的エラー」に起因することが分かる。パブリッククラウドサービス側が用意しているアクセス制御やアカウント管理といった設定を使いこなせないケースが大半を占めるのだ。

うっかりミスや不適切な設定が大半を占める、パブリッククラウド上のセキュリティ事故

例えばAWSを利用したことのあるエンジニアならば、「IAM(Identity and Access Management)アカウント」について耳にしたことがあるだろう。インフラ管理やアカウント管理に必要なさまざまなクラウド環境の操作を行うためのアカウントであり、同様の役割は他のパブリッククラウドサービスでも提供されている。

本来IAMアカウントは、適切な権限管理が行われていれば柔軟な権限管理を行う上で、非常に強力なツールとなる。一方、構築、運用の手間が「ちょっと面倒くさい」といったささいな理由から、プロジェクトごと、サービスごとに作成されたIAMアカウントを流用したり、プロジェクト終了後も放置してしまったりして、「誰がどのIAMアカウントを使っているか分からない」という状況になりがちだ。結果として、管理者の思いもよらぬ設定変更が行われ、情報が公開状態になってしまうこともある。

同様の「ミス」は、サービスに対するアクセス制御についてもいえる。本来、クローズドな限られたメンバーのみに公開すべきSSH、RDPに代表されるマネジメントポートが、「テストの必要がある」といった理由で一時的にオープンにされ、そのまま放置されてしまうケースは珍しくない。「開ける」ときは気にしても、その後まで気にする人は少ないからだ。かくして、設定画面などが公開された状態のまま運用されるインスタンスが増えることになる。

ならば、常に注意深くクラウドを見張り、運用できるスーパー管理者がいれば、ミスや不適切な設定に気付き、対処できるのだろうか?

否。実際には、クラウドサービス事業者がデフォルトで提供している管理画面だけでは、適切にコントロールできているかどうかを確認したくても難しい。「誰か開発者がAPIを変更し、それに伴ってポリシーを修正したとき、現状のサービスではその変更を知る術がない」と、ソフトバンクの事業開発統括 クラウド・サイバー戦略本部 本部長のAndrew Schwabecher(アンドリュー・シュワベッカー)氏は指摘する。

その上、1日に何十、何百とデプロイされ、変改し続けるクラウド環境上で、セキュリティ設定だけを見守り続けるのは非現実的だ。「従来の環境ならば、チェックリストなどを用意して適切なセキュリティ設定がなされているかを人間が確認できたかもしれないが、クラウド環境では事実上無理だ」とシュワベッカー氏は話す。こういった要因を踏まえ、「2020年までにクラウド上で発生する事故のうち95%は、ユーザーのミスに起因するものになる」という予測もあるほどだ。

自社のクラウド基盤のセキュリティ状況を可視化し、継続的に監視する「Dome9」

こうした状況の手助けになるSaaS型のセキュリティサービスが、イスラエルに開発拠点をおくDome9 Securityが開発した「Dome9」だ。アセスメント、修正、コントロールというサイクルをクラウド基盤で回し「可視化(見える化)」「自動化」「可用性」という3つの観点で、クラウドを基盤とした新しいインフラのセキュリティ対策を支援する。シュワベッカー氏は「AWSをはじめとするパブリッククラウドサービスの機能だけではカバーできない部分を補うものだ」と説明した。

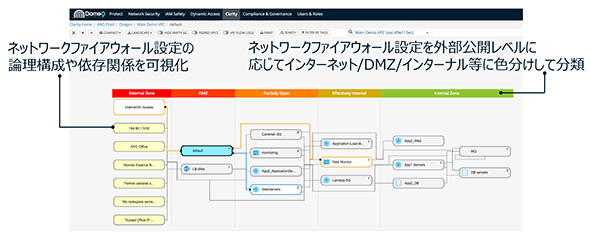

Dome9は、クラウドネイティブなセキュリティサービスだ。Dome9のアカウントをパブリッククラウドのアカウントとひも付けるだけで、APIを介して各パブリッククラウドの運用状況を収集し、分かりやすく可視化するエージェントレスなSaaSだ。「今、自分たちが使っているクラウド環境のセキュリティ設定はどうなっているのか」「どのサービスがどのIP/TCPポートに対して公開されているのか」「誰がアクセスできるのか」といった事柄が一目瞭然だ。

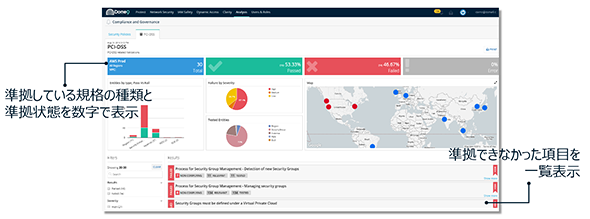

こうして状況が「見える化」されれば、次のステップに進むのも容易だ。満たすべき業界標準ガイドライン/ベストプラクティスや社内セキュリティポリシーと、今のセキュリティ設定状況を比較し、基準を満たしているかどうかの確認を継続的に行える。つまり、クラウド環境のガバナンス強化やコンプライアンスへの準拠を支援できることがDome9の2つ目の特長だ。

「インフラをプログラマブルにするという革新的なアイデアによって、インフラは継続的に変化するようになった。従って、それを継続的にモニタリングする方法も必要だ」(シュワベッカー氏)

往々にして、初期構築時にはしっかりセキュリティを確認していても、継続的インテグレーションの中でインフラが変化していくと、セキュリティ水準の確認が曖昧になりがちだ。そのような場合は、Dome9の「コンプライアンスエンジン」を使うことで、人間がチェックリストを確認する代わりに、セキュリティポリシーセットの準拠状況評価、設定修正案の提示、設定の自動保持による継続的なコンプライアンス準拠が可能になる。

ソフトバンク クラウド・サイバー戦略本部 事業開発統括部 プロダクト技術部 技術課 課長の島田武氏は「アカウントの管理やセキュリティ状況をここまで関連付け、マッシュアップされた形で見ることができるのはDome9ならではの特長だ。セキュリティ状況が見え、分析できれば、『自分たちのセキュリティは何か』に向けた業務改善も可能になる」と述べ、ただマルウェアや不正アクセスからサービスを守るだけに終わらない、新しいセキュリティ体験が実現できるとした。

Dome9はさらに、変化するクラウド基盤の中で、一貫したセキュリティ設定を保つための機能も備えている。サービス開発やテストの中で、一時的にアクセス権限を与えたい、設定変更を許可したい、といったシーンは多い。Dome9は、ある一定の制限時間内でのみ権限を付与し、作業が終われば元通りのルールに戻すことができるので、「あのときの設定変更が漏えいを招いてしまった……」という事態を防ぐ。

こうした機能を可能にしているのが、独自言語の「GSL」(Governance Specification Language)だ。GSLでは顧客固有のセキュリティポリシーをルールとして定義できるので、開発からテスト、デプロイを繰り返すサイクルの中で、常にセキュリティが満たされているかを確認できる。DevOpsの流れの中で、「迅速さ」「柔軟性」というクラウドの強みを生かしながら、自然にセキュリティを盛り込める。これもまた、DevOps時代の新しいセキュリティ経験といえるだろう。

AWSなど主要なパブリッククラウドサービスは「責任共有モデル」に基づく対策を推奨し、ベストプラクティスも公開している。Dome9はそれらガイドラインへの準拠を支援するルールセットを用意。PCI DSSやHIPPAをはじめとする業界標準への準拠、あるいは自社、グループ独自のセキュリティルールを定めて、それに沿って運用することも可能だ。しかもマルチクラウド、マルチアカウントに対応しており、複数のコンソールを使い分けることなく、同一レベルのポリシーを適用できる。

クラウド時代に適した新しいセキュリティ体験を実現

オンプレミスの環境では、システムと外部との境界線にさまざまな防御システムを導入し、侵入を防ぐことがセキュリティと考えられてきた。だが、「クラウド時代には、それに適した新しいセキュリティが必要だ」とシュワベッカー氏は強調する。Dome9はそれを実現するためのサービスとなる。

ソフトバンクはクラウドやFinTechといった分野と並んで、セキュリティ分野に注力しており、その一環としてDome9の特徴的な価値に注目し、積極的に投資を行ってきた。2018年5月28日の日本でのサービス提供に向けて準備を整えつつ、「お客さまごとのポリシー設定、GSLによるカスタマイズも含め、パートナーとの協業による導入支援についても準備を進めている」(同オペレーション企画課 課長 平岡正樹氏)段階だ。

同社の宮島悟氏(事業推進部 パートナー開発課)は、頻繁に更新、デプロイを行うWebサービスをメインとする企業はもちろん「セキュリティを懸念してクラウドへの移行に二の足を踏んでいる、慎重な日本企業にこそ、こうしたソリューションに注目してほしい」と言う。確かに、いまだに日本企業のパブリッククラウドに対するセキュリティ面での懸念は強い。だがだからこそ、Dome9の新たなソリューションを提供して障害をなくし、パブリッククラウド市場自体の拡大をさらに加速させていきたいという。

そもそもパブリッククラウドサービスというものは、「ベンダー任せ、パートナー任せ」になりがちだったITインフラやセキュリティをプログラマブルにし、自らコントロールできるようにするもの。「クラウド活用によるメリットも責任もリスクも、全て顧客自身が持てるようになる。そのときにDome9は、皆さんの身を守ってくれるだろう」と島田氏は胸を張る。新しいインフラを活用して新しい価値を追求する企業にとって、心強い装備となるだろう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ソフトバンク株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2018年6月28日

Andrew Schwabecher氏

Andrew Schwabecher氏

島田武氏

島田武氏 宮島悟氏(左)、平岡正樹氏(右)

宮島悟氏(左)、平岡正樹氏(右)