端末の「衛生管理」から始めよう――ハイジーンが実現する企業のレジリエンス:ゼロデイ対策や新ソリューションで右往左往する前に

ランサムウェアをきっかけとして、金銭被害、さらには企業の事業継続そのものにサイバー攻撃の深刻な影響が及ぶことが明らかになった。攻撃の結果、インシデントが起きても事業を継続できる回復力「レジリエンス」を実現する鍵とは。

2018年から猛威を振るう「WannaCry」に代表されるランサムウェアは、しばしば「身代金を要求する悪意あるソフトウェア」と表現される。感染するとPC内のデータを暗号化し、「元に戻してほしければ指定の額を支払え」と要求する手口が特徴だ。特にWannaCryは、Windows OSの脆弱性を突いて拡散するワーム型だったことから一気に感染を広げ、国内外の多くの企業が被害を受けた。

これらのランサムウェアは、支払う金銭以上のダメージを企業に与えることも分かってきた。例えば、世界最大規模の海運企業であるデンマークMaerskでは、数千台のサーバと4万5000台のPCがランサムウェア「NotPetya」に感染し、1週間以上にわたって業務が混乱に陥った。事業停止による損失額と対応費用は約3億ドルに上ったと報じられている。

PCやサーバ内のデータが暗号化されたり、もっと悪いことに破壊されてしまったりすると仕事にならなくなる――こうした理解が広がってきた。デジタルトランスフォーメーションが進み、企業にとってITが単なる「道具」以上の存在になりつつある今、ランサムウェアをはじめとするサイバー攻撃によって、事業そのものがまひしてしまうリスクがあることに、多くの企業が気付き始めている。

とはいえ、サイバー攻撃の発生をゼロにはできないのも事実。そこで、考え方の転換が必要になっていると、タニウムは指摘する。タニウムの代表執行役社長、古市力氏は「インシデントが起きて一番問題なのは、企業のビジネスが完全にダウンしてしまうこと。いかに早く復旧するか、そのための準備をいかに進めるか――そのための『レジリエンス(回復力)』こそ、企業としての強さに匹敵する」と述べ、「ビジネス・レジリエンス・マネジメント」(BRM)の実現が重要だとした。

では、どうすればそのレジリエンスを身につけられるのだろうか。タニウムは2つのキーワードを挙げる。一つは「ハイジーン(衛生管理)」、もう一つは、何かあったときの「リアルタイムなダメージコントロール」だ。

最も費用効果の高いセキュリティ対策「ハイジーン」

海外のサイバーセキュリティ関連のカンファレンスでは、しばしば「ハイジーン」という単語を耳にする。だが、日本ではまだ耳慣れないと感じる人も多いだろう。直訳すれば「衛生管理」という意味合いだ。

タニウムのリード・セキュリティ・アーキテクト、楢原盛史氏は「端末のインベントリ、ソフトウェアやアプリケーションのインベントリ、設定状態、脆弱性、管理者権限……これらが全IT資産に対してどのように付与されているかを可視化し、ポリシーを満たしていなければ修復するという原理原則を遂行するのがハイジーン」であると説明し、これこそセキュリティ対策の根本になると強調した。

実は、ハイジーンは費用対効果に大変優れた対策だ。US-CERTなど複数のセキュリティ組織が行った調査によると、ソフトウェアを常にアップデートし、管理者権限の付与を制限するといったハイジーン管理を徹底するだけで、標的型攻撃の85%は防止できるという。

米ベライゾンの調査「DBIR」2015年度版は、「悪用された脆弱性の99.9%は公表後1年以上経過したもの」だと指摘している。手元のIT資産を適切に管理して、既知の脆弱性をつぶしておけば、ゼロデイ対策に右往左往しなくても大半の侵害を防ぐことができるという指摘だ。

残念ながら、いまだにハイジーンが徹底されているとは言い難い。「人事担当ならば、従業員とその健康状態、家族構成といった情報を把握しているはずだ。けれど、企業にとって人の次に大事な『データ』や『エンドポイント』になると、とたんに答えが曖昧になってしまう。見えないものは守れないし、守りようもない」と楢原氏は指摘する。

実例もある。「ある欧米の顧客では、エンドポイントの数が『2万5000台くらいだろう』と推測して、Tanium Endpoint Platformのエージェントを導入した。タニウムのリニアチェーン技術を活用したDiscover機能を使って、タニウムのエージェントが導入されていない端末を洗い出してみると、合計4万台もの端末が見つかった」(古市氏)という。

これは決して例外的なケースではない。楢原氏は「これまで企業を見てきた経験から言えば、非管理端末は全端末の約20%存在する。つまり端末が1万台あれば、2000台くらいの非管理端末が、企業のコントロールの効かない状態で存在する。残念なことに、火を噴くのは大体その2000台で、データ漏えいなどの事態につながれば、経営陣の責任問題になる」という。

なぜこれほど非管理端末が多いのだろうか。IT部門のあずかり知らぬところで、現場の判断によって導入される端末が少なくない上、システムにつながる端末の数も種類も増加する一方だからだ。

Tanium Endpoint Platformを導入した大手企業も、長年こうした状況に悩んでいたそうだ。手作業でシステムを把握するだけで半年かかっていた上、やっと台帳を作ったころにはまた別の変更が加えられているという具合で、常に台帳の情報と現状とにずれが、つまり攻撃者が付け入る隙が生じていた。

「企業としてレジリエンスを高めていくことを考えると、最初にハイジーンをきっちり押さえておかなければならない。さもなければ、いつまでたってももぐらたたきの繰り返しで、同じような被害を繰り返すことになるだろう」と古市氏は述べ、ハイジーンの実現こそがビジネス・レジリエンス・マネジメントを実現し、企業全体の回復力を高めていく第一歩だとした。

ハイジーンの実現あってこそ、実効性ある事後対応も可能に

ハイジーンが確立されているかどうかは、いざインシデントが発生した際の対応にも大きく影響する。

WannaCryのようにメディアで大きく騒がれるインシデントが発生したとき、経営者がセキュリティ担当者に求めるのは、「わが社は安全なのか」という質問への答えだ。だが、IT資産を網羅しておらず、ハイジーンが徹底していない状況では明確な答えは出せない。いったん「安全宣言」を出した後に、野良PCが原因となって再度マルウェアがまん延する、といった事態に陥ると――実際、そのような企業はいまだに少なくないが――担当者にとっては悪夢だろう。

「悪意あるファイルのハッシュ値や悪用するポートといった情報は、セキュリティベンダーが提供する脅威インテリジェンスによって即座に共有される時代である。WannaCryのときもそうだった。けれど、その情報に該当する機器が管理下に存在するのか、しないのかを調べない限り、『安全宣言』は出せない」(楢原氏)

しかも最近のインシデントには、WannaCryのようにごく短い時間で感染を広めるものがある。不審な兆候を発見し、自社内のCSIRTから指揮命令系統に沿って指示を下したとしよう。どこに何があるかが分からず、どの端末が該当するかも分からない状態では、現場に指示情報が伝わって対処を始める前にマルウェアの被害が及ぶ恐れもある。

「時間軸が非常に重要になっている。極めてタイムリーに、リアルタイムに対処しなくてはいけない」と楢原氏は述べ、複数の端末に対して、まとめて一斉に確認作業が可能なスピーディな対応ができなければ、昨今の脅威による被害の特定と最小化は難しいとした。

ハイジーンからリアルタイムな対処までをカバーするタニウムのプラットフォーム

これまで多くの企業は、アンチウイルスソフトウェアのようなEnd Point Protection(EPP)や資産管理、リモートコントロール、ログ管理、あるいはEndpoint Detection and Response(EDR)など、幾つものエージェントを別々に導入し、対策に取り組んできた。

このようなアプローチには欠陥がある。20個近くのエージェントを導入して端末の動作が重くなる事例もあった。複数の異なる管理コンソールを管理者が使い分けなければならず、運用の負担が高い。一方で肝心の「ハイジーン」の徹底はできないままで、本質的な対処につながらなかった。

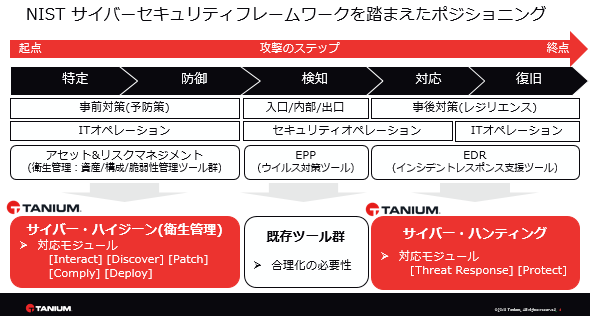

これに対しTanium Endpoint Platformは、侵害発生前のハイジーン管理と侵入に対するプロテクション、そして、EDRによるリアルタイムな対処に至るまでをカバーする。タニウムはEDRのカテゴリに分類されることも多いが、実際には「NISTのフレームワークに沿って、特定、防御、検知、対応、復旧に至る全てのプロセスに適用可能なプラットフォームだ」と古市氏は述べた(図1)。

特定フェーズの一例として、これまで手作業で調査していたエンドポイントの情報を一気に収集できることが分かりやすいだろう。コマンドライン上で実行できる事柄ならば全て把握できるため、例えばWindowsに関しては約500種類の情報が収集可能だ。

「WannaCryの攻撃が始まった際には、調査に必要なクエリの固まりをパッケージ化して顧客に提供した」(楢原氏)。このパッケージを実行するだけで、数十秒程度でシステム内に存在する脆弱性を全て可視化でき、「衛生状況」を把握できたという。

問題の所在が分かれば、後の対応をどうするかは企業次第だ。論理的にネットワークから遮断する、パッチを適用するといったアクションを自社のルールや環境に基づいて決めればよい。その作業もTanium Endpoint Platformから実施できる。リニアチェーン技術によって、ハブ&スポーク型アーキテクチャを採用したツールよりも高速に処理を実施できる。システムコールのフックといった処理を一切行わないため、OSに手を加えることが困難な制御システムの管理や対処にも活用可能だ。

例えば国内のある重要インフラ事業者では、脆弱性が残った端末をあぶり出し、修正や論理的にネットワークから切断するといった作業のために、これまで2〜3カ月を要していたという。だがTanium Endpoint Platformの導入によって、WannaCry発生時には一連の作業を土日も含めて3日間、実働時間では4時間程度で済ませ、安全宣言を出すことができたという。

「Tanium Endpoint Platformは、CSIRTが描いたフローをその通りに実施できるようにするもの」(楢原氏)。セキュリティとITオペレーションの双方にまたがり、ハイジーンからEDRまで一気通貫で行える環境を提供し、企業のビジネス・レジリエンス・マネジメントの実現を支援するという。

スクリプトを組み合わせてさまざまな処理を行わせることもでき、汎用性が高い。中には、「守りのITだけでなく、在宅勤務対象者のPCやアプリケーションの起動、終了時間を把握し、最低限のモニタリングを行いたいといった具合に、タニウムを活用した攻めのITを実現するためのアイデアをお客さま側から提案されることもある」という。単なる「事後対策」「EDR」にとどまらないプラットフォームとして、活用できるのではないだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:タニウム合同会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2018年9月5日

古市力氏

古市力氏 楢原盛史氏

楢原盛史氏 図1 NISTのサイバーフレームワークと対策の内容

図1 NISTのサイバーフレームワークと対策の内容 サイバー衛生「セキュリティハイジーン」を軸に、IT運用とセキュリティを一体化

サイバー衛生「セキュリティハイジーン」を軸に、IT運用とセキュリティを一体化