フロー情報で振る舞い検知と可視化を実現、企業を内部から防御する:点から面の監視へ

フロー解析技術を使うと、端末の多い大企業であっても、社内でいつ、誰が、何をしたのかを、通信トラフィックから「可視化」することができる。Flowmon ADSは、可視化した情報を基に「振る舞い検知」を取り入れることで、未知の脅威や内部犯行を常時監視する。社内に導入済みのSDNなどのネットワーク管理/制御システムとFlowmon ADSを連携させれば、運用管理者の手を借りずとも自動的にセキュリティ上の問題がある端末を切り離す「防御」が可能だ。

異常な通信の振る舞いを検知する「Flowmon ADS」

巧妙さを増す標的型攻撃や未知の脅威、内部犯行にどうやって対抗するか。脅威の侵入を100%防ぐことはできないといわれている現在、境界側に設置されたファイアウォールやIDS/IPS(侵入検知システム/侵入防御システム)だけでは、未知の脅威や、内部の脅威には対応できない。脅威はどこにでも存在することを前提とした、ネットワーク全域の可視化、既知・未知の脅威の発見、不正使用の検出を可能にする技術はないだろうか。

こうした理由で注目を集めているのが内側から通信トラフィックを監視できるフロー情報(NetFlow/Flexible NetFlow/IPFIXなど)を用いた振る舞い検知技術だ。

振る舞い検知機能では、一般的には望ましくないと考えられているネットワーク上の振る舞いや、ネットワーク管理者が留意すべき通信が発生したときに、「異常」だと判断し、通知できる。さらには、平常時の通信トラフィックとは異なる操作や通信先を“異変”としてあぶりだすことができる。例えば、本来はアクセス権限のない端末やユーザーが、機密ファイルを取得し、外部ストレージにアップロードするといった不正操作を発見できる。

この振る舞い検知機能を、フロー解析システム「Flowmon」と組み合わせたのが、「Flowmon ADS」だ。Flowmonが利用するような一般的なフロー情報には実データ(パケットのペイロード)部分は含まれず、通信ヘッダの情報をベースにデータが記録されている。ヘッダには、誰が、いつ、どこから、どこへ、どういったデータをどうやりとりするのかという情報が含まれているため、フロー情報を利用することで、パケットキャプチャー技術と同様にトラフィックを詳細に解析でき、同時に格納するデータ容量を約500分の1に削減できる。

Flowmon ADSは、フロー情報を格納するFlowmonコレクタと組み合わせて使い、取得、保管された全フロー統計情報から望ましくない振る舞い、留意すべき振る舞いをイベントとして検出する。

トラフィックを監視・分析するコレクタは数あるものの、振る舞いの可視化と検知も合わせて提供できるソリューションは多くない。

可視化で脅威の現状を把握、検知ルールのカスタマイズも可能

Flowmon ADSはどのようにフロー情報を活用しているのだろうか。

まず、「シグネチャーレス」で行われることが特徴だ。Flowmonへは、ネットワーク全域のさまざまな接続機器からフロー情報が集まる。Flowmon ADSは、Flowmon上に保存されたフロー情報から平常時のトラフィックの状況を学習し、平常とは異なる望ましくない振る舞いを検出するための複数のアルゴリズム(判断基準)を備えており、これに基づいて異常を検知する。

振る舞い検知以外の手法も利用できる。例えばブラックリスト(C2サーバやスパム送信元といったURLやIP通信など)に基づく検知が可能だ。開発元のチェコFlowmon Networksがブラックリストを8時間間隔でアップデートし、検知ルールを更新する。

ユーザー側で検知ルールを定義することもできる。例えばTCPダンプと同等のAND/OR検索を利用したトラフィック抽出構文やHTTPの特異な文字列を探すカスタムスクリプトを記述し、必要なものを任意のタイミングでアップデートしていくことも可能だ。

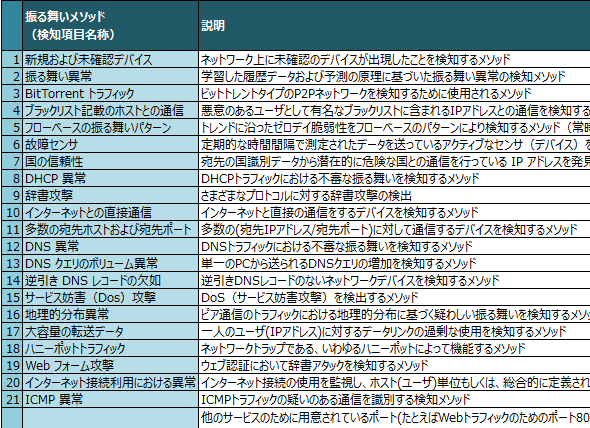

この他、転送されたデータ量やP2P通信、DHCPトラフィックの異常な振る舞い、ネットワークレベルの遅延測定、TCP/ポートスキャン、Torの使用、辞書攻撃、未確認デバイスなども検知。多角的な観点から振る舞いの異常を評価し、あぶり出す。

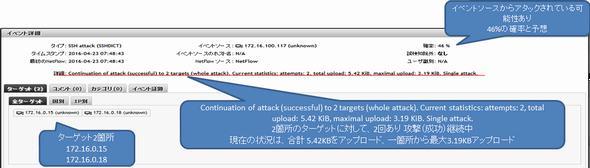

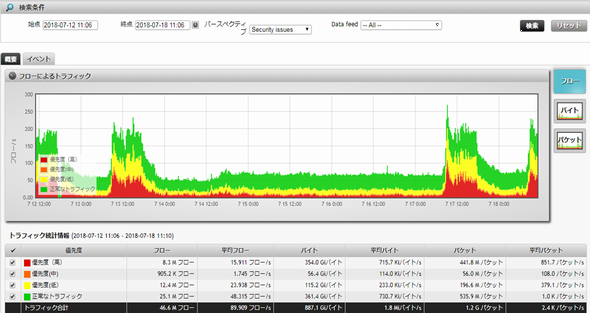

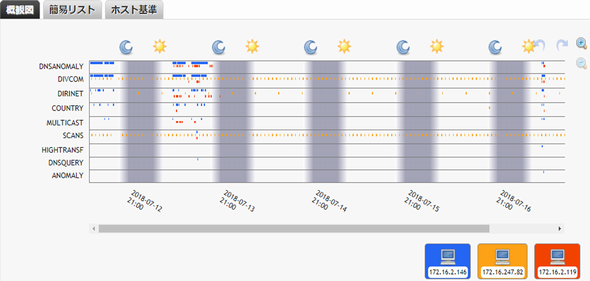

Flowmon ADSではこのような検知結果に基づいて常時社内の通信トラフィック全体の状況をモニターできる。全ての通信イベントをリスクレベルに応じて緑色、黄色、オレンジ色、赤色に色分けし、グラフで脅威を視覚的に表示する。赤色は最もリスクが高く、即時対応が必須の案件だ。詳細を確認するには、グラフ内の任意の箇所をクリック選択して詳細リストを表示、ドリルダウンすればよい。もちろん、日単位や週単位などでレポート出力が可能だ。

導入時に日常的な通信パターンを把握する

ただし、Flowmon ADSを導入すれば即座に脅威を検知できるようになるわけではない。なぜなら、少しでも怪しい通信を全て検知、通知してしまうからだ。例えば、複数の端末に対してポート番号を順番に確認するような動作をポートスキャンと認定する。だが、調べてみると実は社内に導入した監視ツールだったということもある。

不要な警告を表示しないようにするには、ユーザー端末やサーバなどの環境情報、トラフィック規模やネットワーク規模を事前に入力した上で1週間ほど社内での学習期間を置く。並行して自社ポリシーに基づいたホワイトリストを作成する。こうして表示される情報が整理され、不要なアラートを排除できる。

学習期間を含む準備期間はもどかしく感じるかもしれないが、今までぼんやりとしか見えていなかったネットワーク全体の動きが把握でき、イベント発生時の対処の道筋も明確になり、適切なセキュリティ対策の実現に一歩近づく。

セキュリティ意識高まる地方自治体で採用増加

オリゾンシステムズによれば、Flowmonを導入済みの顧客企業のうち、既に3分の1ほどがFlowmon ADSを採用したという。昨今のサイバー攻撃の増加でセキュリティ対策意識が高まる地方自治体の関心度が高く、Flowmon ADSへの問い合わせや採用が増えた。

「インターネットの境界ではなく、組織内ネットワーク全体で検知が実行できる、つまり点ではなく面で監視できるところが評価されている」(同社)

サイバー攻撃に対応する専門部署や、サイバー防衛に関する運用知識のある担当者がいない場合、Flowmon ADSによってセキュリティイベントが検知されても対処できるかどうか、不安な場合もあるだろう。こうしたユーザー向けには、発生したイベントの解説や対処方法などをオリゾンシステムズが保守サポートの一環で受け付けている。この他、別途「最適化サービス」や「監視サービス」を利用することも可能だ。

シスコ製品との連携が可能

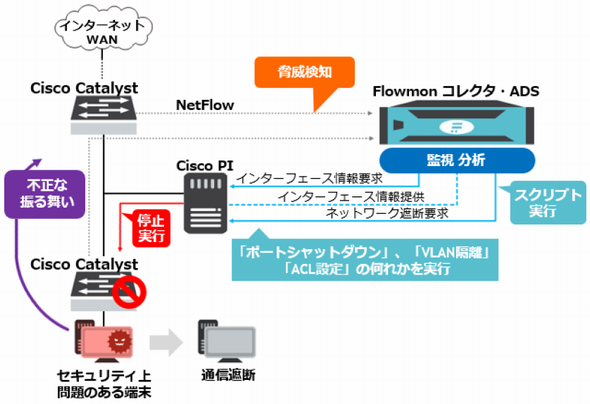

導入済みの社内ネットワーク管理/制御システムとFlowmon ADSを連携させることで、運用管理者が手動で対応することなく、不正通信の自動遮断が可能だ。

例えば、シスコシステムズのネットワーク統合管理製品「Cisco PI(Prime Infrastructure)」を社内ネットワークに導入済みの場合である。

Flowmon ADSが脅威を検知すると、Cisco PIと連携してセキュリティ上問題のある端末が接続されているスイッチ(Cisco Catalystなど)のIDとインタフェースを特定する。その後、インタフェースを自動でシャットダウンできる。インタフェースを隔離VLANに移動させる、ACL(アクセスコントロールリスト)による停止といった対応も可能だ。

将来のトレンドを押さえたフロー解析導入

近い将来には、全ての機器がネットワークにつながっていくというコンセプトの下、いわゆるモノのインターネット(IoT)化の時代が到来するといわれている。

ネットワーク上を流れるトラフィックデータは今後も飛躍的に増大するだろう。そうした状況で、全てのやりとりをパケットベースで分析/制御する従来のやり方は限界を迎えそうだ。

Flowmonが提案するフローを利用したトラフィック分析や振る舞い検知は、働き方改革や生産性の向上、通信暗号化対策、プライバシーの配慮など、将来のトレンドを見据えた効率的で合理的なソリューションといえる。米国やヨーロッパのIT業界では、フロー解析は既に一般的な分析手法で、需要も飛躍的に伸びている。やるかやらないかではなく、いつ始めるかという段階に来ているといえる。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:オリゾンシステムズ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2018年9月26日