「人がいない」「予算がない」でやりたくてもやれない脆弱性検査を実施するための現実的な施策とは:「優れたセキュリティ人材はめったに見つからない」は間違い

脆弱性の存在を把握し、対処することが重要だとは分かっていても、肝心の脆弱性検査を実施できる人がいない――そんな状況につけ込むサイバー攻撃が増えている。脆弱性検査を行えるスキルを持った人材を育て、根本的に問題を解決するため、CompTIAでは新たな資格を設けた。

必要性は重々分かっていても実施できない「脆弱性検査」

「4〜5年前までは、セキュリティに関して日本の大手企業の方々と話しても、『弊社はそんなに深刻な問題がないので大丈夫』と言われることも珍しくなかった。けれど今や、その状況は大きく変わっている」――IT業界団体のCompTIAでチーフ・サーティフィケーション・エバンジェリストを務めるジェームス・スタンガー氏は、このように指摘した。

まず、この数年でIT環境は大きく変わった。クラウドサービスが急速に普及し、並行してビジネスのデジタル化も加速。企業がそれまで紙などの形で保有してきたさまざまな資産もデジタル化し、電子的に保存されるようになっている。この結果、サイバーセキュリティの重要性はますます高まり、同時に、世界各国のさまざまな法規制に対するコンプライアンスが重視されるようになった。

一方で、脅威の在り方も変化している。米国はもちろん、日本でも特定の企業、組織を狙った標的型攻撃やAPT攻撃が増加してきた。また最近では、ランサムウェアや仮想通貨のマイニングを勝手に行うクリプトジャッキングの被害も顕著だ。さらに、メールやメッセンジャーで巧妙なメッセージを送ってエンドユーザーをだますBEC(Business Email Compromise)を大きな課題と捉える企業も増えているという。

なぜこうした状況に陥っているのだろうか。企業にとって、サービスの継続とセキュリティは、場合によっては両立が難しいことがある。国内でも複数の企業が、Webサイトを構成するアプリケーションやミドルウェアに脆弱(ぜいじゃく)性が存在することを分かっていながら運用を続け、修正するまでの間に不正アクセスを受けたケースがあった。

「セキュリティが十分ではないままサービスを提供してしまうケースがあるが、攻撃者はこうした状況にうまくつけ込んでいる」(スタンガー氏)

とはいえ、企業の多くが「セキュリティ検査、脆弱性検査は不要だ」と捉えているわけではない。サイバー攻撃者がどこを狙い、どんな動きをしてくるかを予測するためにも、脆弱性検査は重要だ。だが、必要性は認めながらもそれを実施できるスキルを備えたエンジニアが自社にいなかったり、外部に委託するとコストがかさみ過ぎたりで、「やりたくてもできない」のが実情だ。

この結果、CompTIAの調査によると、定期的に脆弱性検査を実施している企業は全体の約半数程度にとどまっている。

脆弱性検査やテストのライフサイクル全体を見据えた資格「CompTIA PenTest+」

脆弱性検査の必要性は分かっていても、できる人がいない、リソースがない――こんな状況を打破するための施策の一つとして、CompTIAでは2018年1月、ペネトレーションテストや脆弱性検査の実施に必要なスキルを評価する資格「CompTIA PenTest+」の提供を開始した。併せて、資格取得に必要な知識やスキルを身に付けるための包括的なトレーニングプログラムも提供する。

現在は、英語試験のみの提供であるが、2019年初旬には、日本語による試験も開始する方針だ。

システムに対するペネトレーションテストというと、「Kali Linux」「Metasploit」といった検査ツールさえ使えればできるのではないかと考える人もいるかもしれない。

「個々のツールの使い方も重要だが、場面や環境に応じて適切なツールを使い分ける、その考え方を鍛えることが何よりも大切だ。CompTIA PenTest+は、それができる人材育成を目指した内容になっている」(スタンガー氏)

CompTIA PenTest+の出題内容には脆弱性スキャンツールの「nmap」の使い方やコード解析、「OSINT」と呼ばれる公開情報の活用法、エクスプロイト(攻撃コード)の使い方などが含まれているが、それらはほんの一部にすぎない。検査を行うに当たってのスコープの設定やテスト計画の立案、脆弱性情報の収集といった内容もカバーしている。また、効率的にペネトレーションテストを実施するには、コードについての理解が不可欠だ。プロの開発者としての経験まではいかなくとも、Pythonやシェルを活用し、迅速にスクリプトを作成できるスキルも重要となる。CompTIA PenTest+にはこのような内容が含まれている。

何より重要なのは、テストを行った後のレポートやコミュニケーションだ。「さまざまな脆弱性が見つかったとして、それをどのように修正するか」「ビジネスの観点も考慮しながら、どのように優先順位を付けるか」といった事柄を説明するステップまでがCompTIA PenTest+の出題範囲となっている。

「世の中にはさまざまな教育プログラムがあるが、その多くはツールの使い方に特化している。これに対しCompTIA PenTest+はペネトレーションテストのライフサイクル全体をカバーし、さらにはクラウドやモバイルといった新しい環境も意識している」(スタンガー氏)

セキュリティだけではなく開発やビジネスの視点も

セキュリティ担当者とIT担当者、開発者のコラボレーションを強化することもCompTIA PenTest+の目的の一つだ。

「IT部門/セキュリティ部門と開発者との協力関係は、アジャイルなアプローチには不可欠だ。ビジネス上の目的を達成するためにも、両者の力を合わせていくことが必要だ」(スタンガー氏)

これまでのセキュリティ対策は往々にして、発覚した脆弱性をその都度追いかけてはつぶし、また新たに見つかった脆弱性を追いかけては対応し……というモグラたたきの繰り返しに陥りがちだった。

「そろそろ根本的にやり方を変えなくてはいけない。確かにセキュリティは、開発プロセスのスピードを落とすものと言われてきた。しかし、後から問題が発覚して対処するやり方では、手間も時間もコストもかかる。一見すると回り道に見えるかもしれないが、初めからセキュリティ体制を構築した上で物事を組み立てる方が、長い目で見ればより良いやり方だ」(スタンガー氏)

具体的には、エンドユーザーに対するセキュリティ教育を実施するとともに、セキュアな開発ライフサイクルを導入し、プロセスの始めからセキュリティを考慮しながら開発を進めていく。そして、コードやシステムが出来上がった後も、ペネトレーションテストを行うレッドチームとIT運用チーム、セキュリティ担当者が協力し、継続的なモニタリングを実施する。

「これが抜本的なセキュリティ強化につながる。時間はかかるかもしれないが、エンドユーザーの企業文化や考え方を変えていくことが有効だ」(スタンガー氏)。

このプロセスにおいて、適切にツールを使いながらソフトウェアのセキュリティを評価していくペネトレーションテスターが果たす役割は大きい。CompTIA PenTest+は、それを可能にするスキルと、開発やビジネスの視点も兼ね備えた人材の育成を後押しする。

他の基本的な資格をベースに少しずつステップアップを

「優れたセキュリティ人材は才能に恵まれた人で、めったに見つからないもの」というイメージを持つ人がいるかもしれない。だがスタンガー氏は「それは間違いだ。正しい道筋と環境を用意することで、こういった人材を育成していくことはできる」と述べ、日本の学生の中にもそうした資質を持つ若者が多いと期待を寄せた。

とはいえ、いきなり「ペネトレーションテスターを目指せ」と言っても、人によっては難しい場合もあるだろう。スタンガー氏は、富士山登山になぞらえ、「急いで頂上を目指しても高山病になるリスクがある。サイバーセキュリティのキャリアも同じで、専門家を目指すのはいいが、いきなりエキスパートを目指してもギャップが生まれる恐れがある」としている。

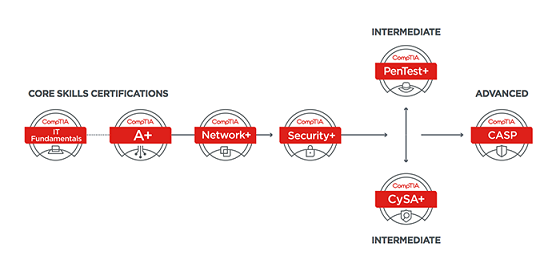

そこで推奨しているのが、少しずつ段階を踏んでスキルアップしていく方法だ。CompTIAでは、基本的なITリテラシーについてのスキルを評価する「IT Fundamentals」、ハードウェアやOS、ソフトウェアに関する基本的な知識、スキルを認定する「A+」に始まり、ネットワーク技術のスキルを網羅する「Network+」、セキュリティに特化した「Security+」、脅威分析やインシデントレスポンスなどより専門的なセキュリティスキルを示す「CySA+」といった認定資格制度を提供し、セキュリティエンジニアとしてのキャリアパス形成を支援している。

「昨今のIT環境、そしてビジネスを取り巻く環境は、過去にないスピードで変化している。このため、昔は数年かけてスキルを積み上げることができたが、今はその余裕がないし、学んだことが通用する期間も短くなっている。人間自身がアジャイルになり、もっと迅速に学んでいかなければいけないし、CompTIAではそのために必要な情報を提供し、メンターの役割も果たしていきたい」(スタンガー氏)

CompTIAではこうしたサイバーセキュリティエキスパートを目指すキャリアパス形成を後押しする目的で、2019年1月末までの間、一度は試験に落ちても受験料を支払うことなく再挑戦できる「CompTIA FREE RETAKEキャンペーン」を実施している。

スタンガー氏は最後に、「投資対効果の観点で見ると、人やトレーニングへの投資は企業文化を変え、適切な意思決定やリスクマネジメントにつながる効果は大きい。経営層と一体になって脅威を食い止めるために不可欠だ」と強調した。

関連記事

CompTIAが提案する「本当の人材育成」とは

CompTIAが提案する「本当の人材育成」とは

CSIRT設置とセキュリティ資格取得は「何のため」に必要なのか

CSIRT設置とセキュリティ資格取得は「何のため」に必要なのか

CompTIA認定資格が「あなた」に必要とされている、本当の理由

CompTIA認定資格が「あなた」に必要とされている、本当の理由

今、1番足りない現場のセキュリティ担当者育成を支援する「CompTIA Security+」

今、1番足りない現場のセキュリティ担当者育成を支援する「CompTIA Security+」

CompTIA、セキュリティ担当者の実務スキルを問う新資格「CompTIA Cybersecurity Analyst+」を開始

CompTIA、セキュリティ担当者の実務スキルを問う新資格「CompTIA Cybersecurity Analyst+」を開始

知識とスキルを問う認定資格「CompTIA Security+」

知識とスキルを問う認定資格「CompTIA Security+」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:CompTIA

アイティメディア営業企画/制作:@IT自分戦略研究所 編集部/掲載内容有効期限:2018年10月25日

CompTIA チーフ・サーティフィケーション・エバンジェリスト ジェームス・スタンガー氏

CompTIA チーフ・サーティフィケーション・エバンジェリスト ジェームス・スタンガー氏