EDRでここまでできる、SOCをサポートする新しいツールが登場:あなたの組織は、セキュリティ侵害に迅速な対応ができるのか

さまざまなセキュリティ製品を導入しているからといって、インシデントに対する迅速な対応が自動的にできるわけではない。このことで悩んでいる人たちは多いはずだ。ところが、こうした人たちを直接支援するツールが登場した、といったら、興味を持っていただけるだろうか。

例えば2017年のWannaCryのように、新たなマルウェアが社会問題化し、読者の属する組織の経営陣が、「うちは大丈夫なのか」と聞いてきたら、即座に答えられるだろうか。また、セキュリティ侵害の兆候が見られた際に十分な調査を実施し、24時間以内に対応する体制が整っているだろうか。

SIEM(Security Information and Event Management)を導入している組織もある。だが、「使いこなせている」と断言できるところは、どれくらいあるだろうか。SIEMで迅速な対処が実現できているか。「アラートが上がっても、向き合えていない」というのが現状ではないだろうか。

こうした状況では明らかに、スタッフがセキュリティ上の脅威に関する調査を実施する際に得たい情報を直接提供でき、さらに被害の拡大防止と復旧を直接支援するようなツールが必要だ。

インシデントに対する迅速な対応を直接支援するツール、それがシスコシステムズの最新ソフトウェア、「Cisco Threat Response(以下、CTR)」だ。「特にエンドポイントのセキュリティを強化したい方々にとっては、『画期的なEDR(Endpoint Detection and Response)ツールがようやく登場した』とも言えます。ここまでシンプルな使い勝手を実現しているものは、他にありません」と、シスコシステムズ セキュリティ事業 セキュリティアーキテクトの西原敏夫氏は話す。

シスコは今や、主要なセキュリティ製品ベンダーの一社だ。だが、その製品ラインアップにSIEMはない。そのことが、CTRのような革新的製品を生むことにつながったとも西原氏は言う。

では、CTRはどこが革新的なのか。さっそく、CTRがどのようなツールなのかを見てみよう。

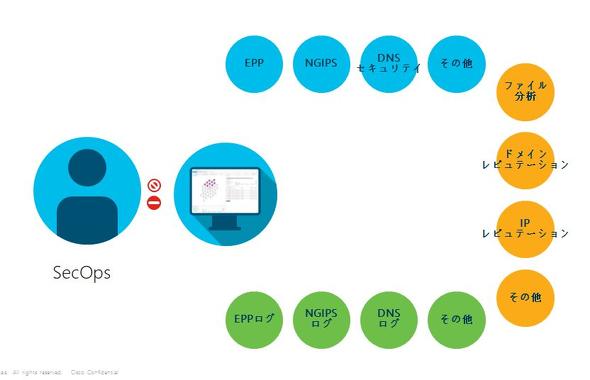

単一のコンソールでセキュリティ侵害の調査、被害状況把握、対応まで実施

CTRは、直感的に分かりやすいコンソールを備えた脅威ハンティングツールだ。セキュリティ製品が保持している保護対象に関する情報に、シスコの著名なセキュリティ専門家集団であるCisco Talosおよびサードパーティの脅威インテリジェンス情報を適用。これによって、自社で利用しているセキュリティ製品が発する警告につき、最新情報に基づくコンテキストを得ることができる。

複数種類のセキュリティ製品をCTRと連携しておけば、被害および影響について、より立体的な把握ができるようになる。例えばどれくらいの端末が被害を受けているのか、いつごろから特定マルウェアが組織に入り込んでいたのか、などを知ることができる。

特定セキュリティインシデントによる自組織での被害内容を把握したら、CTRと連携しているセキュリティ製品の場合、CTRのコンソール上でクリックすることで対処が行える。

上記の全てのプロセスを、CTRのコンソールに留まったまま実行できる。このため、担当者は最少工数で、短時間のうちに対応ができることになる。もう、複数セキュリティ製品の管理ツールを行き来しながら、ユーザー側が情報の相関性を確認するなどの作業を行う必要がないのだ。

CTRは記事執筆時点で、シスコのエンドポイント向けマルウェア対策製品「Cisco AMP for Endpoints」、クラウドベースの境界セキュリティ製品「Cisco Umbrella」、サンドボックス製品「Cisco Threat Grid」、Google傘下の「VirusTotal」と連携している。

「今後、シスコの他製品、例えばネットワークセキュリティ製品の『Cisco Stealthwatch Enterprise』やアイデンティティサービス製品の『Cisco Identity Services Engine(ISE)』、および他のセキュリティ製品とのAPI連携を進めていきます」と、シスコシステムズ セキュリティ事業 サイバーセキュリティ セールススペシャリストの福留康修氏は言う。

セキュリティ製品との連携では、CTRがこれらの製品から得た情報を蓄積するわけではない。必ずその都度、APIで連携製品にアクセスする。これにより、CTR自体の導入や運用は軽く、常にリアルタイムの情報を活用できるという。

IOCをコピー&ペーストでセキュリティ侵害の有無を調査

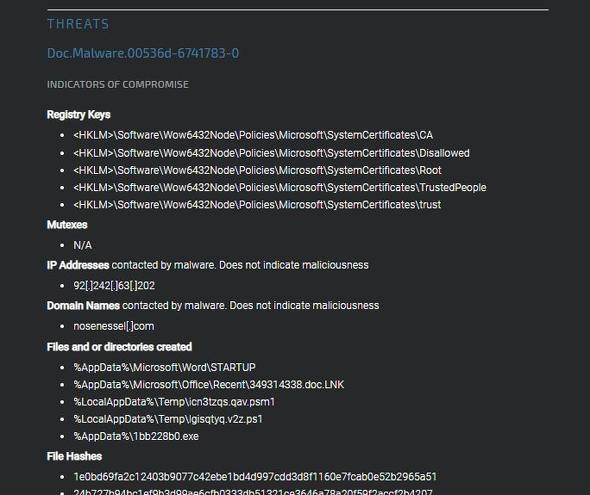

CTRの使い方の1つに、特定のセキュリティ上の脅威(マルウェアなど)に関するIOC(Indicators of Compromise)を取り込んで、自組織においてセキュリティ侵害が発生していないかどうかを確認し、発生している場合には対処するという方法がある。

「話題になっているあのマルウェア、うちは被害を受けていないだろうな?」といった問い合わせが経営陣から来た場合には、この機能を使って調べればよい。

IOCとは、セキュリティ侵害が発生したことを確認するための痕跡情報で、IP アドレス、ドメイン名、ハッシュ値、MAC アドレス、URLといった情報が含まれ得る。

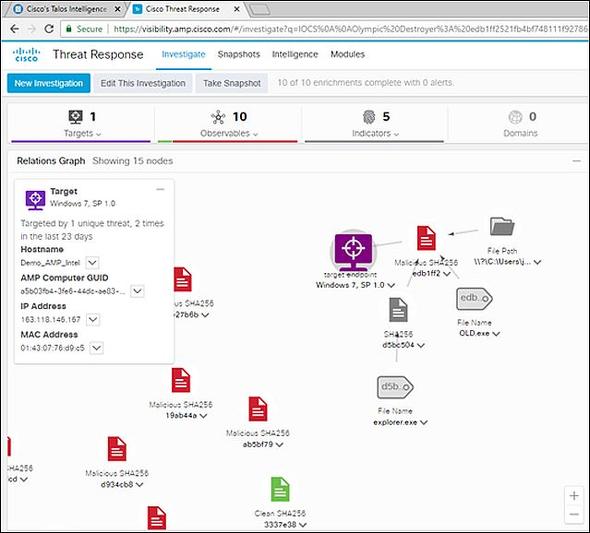

IOCはCisco Talosのブログをはじめ、さまざまな組織が公開している。これをコピーして、CTRのコンソール上でペーストするだけで、下図のように、該当する社内のセキュリティ関連情報がマップで示される。

左上に「1 Target」と書かれている部分があるが、これは1台の端末が侵害を受けたことを示している。その下には、被害端末の状況が表示されている。

この端末は、確かに被害を受けたものの、Cisco AMP for Endpointsにより、自動的にマルウェアファイルを隔離済みとなっていることが確認できた。もし隔離されていない状況であれば、ここからワンクリックでCisco AMP for Endpointsによる隔離を実施し、さらにワンクリックでCisco Umbrellaによる悪意のあるドメインへの接続をブロックすることができる。

この例では、IOCのペーストから確認終了までに、3分間も掛からなかった。

他にも、例えば調査内容をスナップショットとして保存し、他のスタッフと共有できる機能がある。これは、例えばSOCスタッフ間の引き継ぎに便利だという。

このように、CTRでは単一のインタフェースで、インシデントレスポンスにおいて手間の掛かるタスクをカバーできる。また、「攻撃前」「攻撃中」「攻撃後」のいずれの状況でも利用可能だ。単一のツールを相手にし、タスクの引き継ぎも容易であることから、「MSSを提供している事業者からの引き合いが増えています」と福留氏は話す。

CTRはそれ自体に料金が設定された製品ではない。Cisco AMP for EndpointsあるいはCisco Threat Gridを使っているなら、そのライセンスにCTRが含まれている。CTRで可能になる機動的なインシデントレスポンスが欲しいなら、それを理由としてCisco AMP for EndpointsやCisco Threat Gridを導入することも有益だろう。

なぜならセキュリティは、製品だけでは完結しない。人間がツールとして使いこなせるかどうかに大きく依存するからだ。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:シスコシステムズ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2018年12月25日

シスコシステムズ セキュリティ事業 セキュリティアーキテクトの西原敏夫氏

シスコシステムズ セキュリティ事業 セキュリティアーキテクトの西原敏夫氏

シスコシステムズ セキュリティ事業 サイバーセキュリティ セールススペシャリストの福留康修氏

シスコシステムズ セキュリティ事業 サイバーセキュリティ セールススペシャリストの福留康修氏

Webプロキシ? CASB? 次に考えるべきなのは「セキュアインターネットゲートウェイ」!

Webプロキシ? CASB? 次に考えるべきなのは「セキュアインターネットゲートウェイ」!