EDR導入でも失敗して泣かないための、エンドポイントセキュリティを超えた考え方とは:「思ったほど検出しない」となった企業も

旧来のシグネチャベースのアンチウイルス製品では近年猛威を振るうランサムウェアなどを検出できないようになってきた。そのため現在は、新しいエンドポイントセキュリティ製品として「EDR」(Endpoint Detection and Response:エンドポイントの検出と対応)が大きな注目を集めている。だが、導入したもののうまくいかないケースは少なくない。その理由とは何なのか。

検出、対応、予測、防止の4つのサイクルで回すEDR

昨今、よく耳にする用語に「EDR」(Endpoint Detection and Response:エンドポイントの検出と対応)がある。旧来のシグネチャベースのアンチウイルス製品では近年猛威を振るうランサムウェアなどを検出できず、エンドポイント側での隔離/検疫機能を備えた新しいエンドポイントセキュリティ製品として現在、大きな注目を集めている。

だが、導入したもののうまくいかないケースは少なくない。その理由について、パロアルトネットワークス サイバーセキュリティ営業本部 セールスマネージャーの広瀬努氏は「EDRが本来、何を実現するソリューションなのかを理解せず、検出と対応という局所的なメリットのみに着目して慌てて導入してしまっているのが、そもそも大きな間違い」と指摘する。

EDRを導入した企業から挙がってくる失敗談の一つが「思ったほど検出しない」だ。「アンチウイルス製品では見つからなかったマルウェアも検出するはず」と期待して導入しても、“深刻“な事態は頻発するわけではないため、思っていた以上にアラートが挙がらず、コストをかける意義が薄れてくるということだ。

「特にEDRを運用するためのマネージドセキュリティサービスを契約した場合、高い費用を払うからには、効果を求めたくなる。しかし本来、EDRは万が一の時の対策であるため、平時は活動が目立たない。さらに100%検出してくれるわけでも、脅威を止めてくれるわけでもない。時間が経つにつれ費用対効果に疑問が生じてしまうことになる」(広瀬氏)

ランサムウェアのような、感染後に業務を一瞬で止めてしまう脅威への対策ではないし上に、脅威に侵入されてしまった後の対策であるEDRでは情報流出を防げるとはいいがたい。

また定期報告においても、発見した脅威の深刻度レベルが低いものはユーザーの手間を取らせないよう報告を控えることはよくある。しかし、マルウェア感染の範囲が狭く、技術的にも単純であるため、深刻度は低いと軽んじれば、ビジネス電子メール詐欺(BEC)など、大きな被害に発展する可能性を見逃してしまうという課題もある。

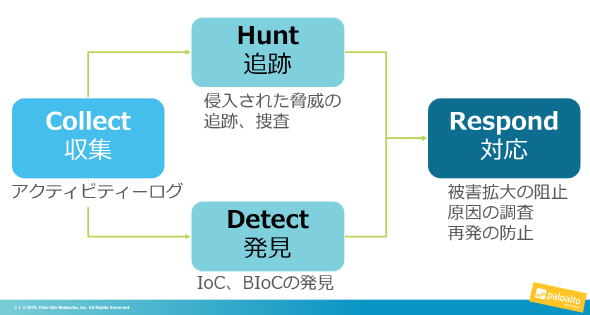

「こうした課題の原因は、EDRを『アンチウイルスを補完して脅威の発生を抑止する製品である』と誤解することや、『マネージドセキュリティサービスによる検出時の報告内容をどのように対処に生かすか』『初動対応は自分たちでどこまで行うのか』を事前に確認していないことにある。EDRはあくまでエンドポイントだけのアクティビティーログから発生してしまっているインシデントを見つけるポイントソリューション。検出したインシデントの原因の分析、適切な処置、再発の防止策が十分に練られていなければコストや時間の無駄に終わる」(広瀬氏)

運用の観点を重視した「xDR」というアプローチ

では、EDRはどのようなアプローチであれば成功するのだろうか。この点について広瀬氏は、「パロアルトネットワークスでは、EDRという単語を使っておらず、『xDR』を提唱している」と述べる。

xDRは、「脅威の現状を可視化し、検出や対応、防御のプロセスにうまく自動化を取り込み、セキュリティ運用の観点で対策のアーキテクチャ全体の効率化を図る」という考え方だ。

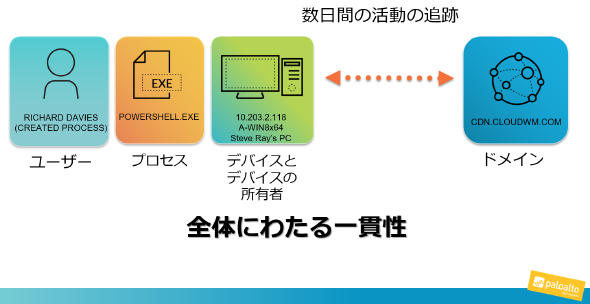

ポイントは、システム全体にわたる可視化、ログ解析の機械化、ディテクション&レスポンスの省力化を行うことだ。最近はクラウドにより安価で高速なコンピューティングリソースが手に入るようになったため、ネットワークやエンドポイントから得られる大量のアクティビティーログから機械学習によってアクティビティー(行動)を高速に学習させ、ベースラインとなる条件、ルールを自動生成して、異常な行動をリアルタイム検出するのも現実的となった。

機械にログ解析をさせることで内部脅威をマネージドセキュリティサービスのようなアナリストという人に代わって検出することも可能となる。SOC、アナリストがいる組織であれば、時系列の前後関係、周囲との相対比較など、可視化から得られる詳細な情報が瞬時に集まるため解析の効率化も図れる。独立したポイントソリューションごとに人的な負担を増やすのではなく、全体をオーケストレーションするアプローチで貴重な人的リソースを無駄に消費せず、さらに高度な解析に時間を充てることができる。

「システム、ネットワーク、デバイスが多様化し、データの置き場所はオンプレミス、クラウドと多岐にわたる。そんな現状では、通信やアクティビティーのログは膨大で、人の手で処理するには限界がある。EDRのようなポイントソリューションとそれに付随する人手を使ったマネージドセキュリティサービスを導入しても、セキュリティを強化できるのは、全体的に見て数パーセント。それならば、全体にわたる可視化と、一貫性のあるコンテキストを含むデータを機械学習で処理する自動化を取り入れる方が運用効率は格段にアップして効果的だ」(広瀬氏)

IT戦略としてセキュリティを捉える

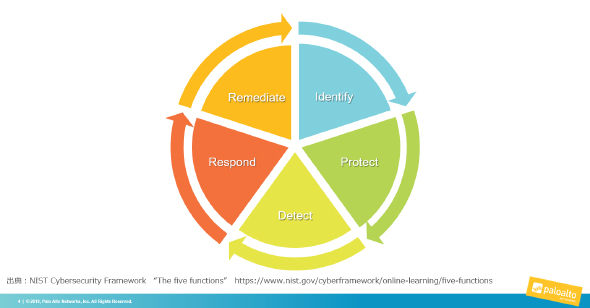

もう一つのポイントは、「経営層がIT戦略の一つとしてセキュリティ対策を考える必要がある」ことだ。経済産業省の「サイバーセキュリティ経営ガイドライン」でも、ITの利活用と収益の向上が密接に関連する現在、「経営戦略としてセキュリティ対策を検討することが重要」と指摘している。

IT部門にも、ビジネスや事業計画を軸に、例えばIoTの活用方法、ビジネスにおける機械学習の貢献度、投資対効果などをきちんと説明することが求められている。セキュリティも同様であるべきだ。

「IT活用の視点で、バイデザインでセキュリティを捉え、PDCAとして回すアーキテクチャを構築していかなければ、ビジネスとしての競争力は失われる可能性がある」(広瀬氏)

だが、セキュリティアーキテクチャをバイデザインで考えるとなると、かなり大掛かりな作業になる。最初の一歩は、どこから始めればいいのだろうか?

「ついつい、セキュリティ視点から考えようとしてしまうが、それは間違い。事業戦略を理解した上で、それを基点に、どのデータをどう活用するか、そして、そのデータにはどのような保護が必要かについて考えるところから始めるべきだ」(広瀬氏)

デジタルトランスフォーメーションを実践するためにも、データドリブンの視点は必須だ。どのようなデータが存在し、どこにあるかが可視化できれば、それぞれどのような守り方が適切か、どのような対策を適用すべきかが見えてくる。

2019年春に発表予定のパロアルトの新アーキテクチャ

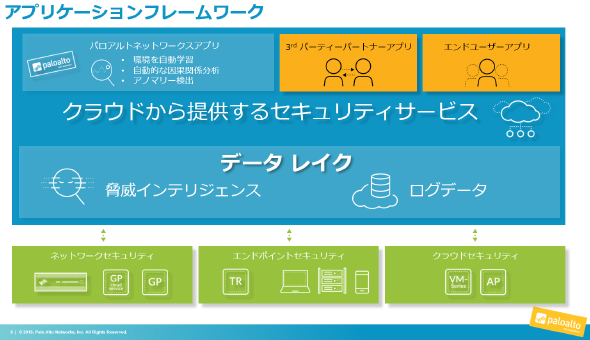

パロアルトネットワークスは2019年春を目標に、新しいセキュリティのアーキテクチャ構想に基づいたソリューションを発表する予定だ。

セキュリティ対策の現状を見ると、ゲートウェイにプロキシやファイアウォールを配置し、IDS/IPS、サンドボックス、エンドポイント向けのアンチウイルスソフトや脆弱(ぜいじゃく)性対策ソフト、EDRなど、多数のポイントソリューションであふれ返っている。

それぞれに管理コンソールが存在し、うまく連携できたとしても、詳細な設定や変更は各コンソールでなければ実施できないこともある。また、これらから挙がってくるログも膨大で、SIEMに集約するにしても処理するためのルール作成は管理者が行うことになるため、負担軽減とまでは至らない。

「ユーザー側にとって最も悩ましい課題であり、苦戦しているポイントでもある」(広瀬氏)

パロアルトネットワークスの新アーキテクチャでは、ゲートウェイ、エンドポイント、クラウドシステム向けセキュリティを「センサー」として配置し」、収集されたログの解析などはクラウド上の各種サービスで実行する。センサーとクラウドサービスとの連携は、最大限自動化される。得られた脅威情報、インシデント情報に基づく各種セキュリティシステムの手動設定、情報の結合など、マニュアル要素を極力減らし、対策の迅速化と省力化を目指す。

「管理対象の製品数が少なくなれば、運用は必然的に楽になる。またサービスなどをクラウド側で行うことで柔軟な伸張が可能となり、ビジネスの俊敏性も確保できる」(広瀬氏)

このセキュリティオペレーティングプラットフォームは、パロアルトネットワークスの製品だけで構成されるわけではない。サードパーティーのクラウドサービスとのシームレスな連携も提供する。数あるサードパーティーのクラウドサービスを試用して、自社のニーズに合っているかどうかを気軽に検討するといったことも可能だ。

まずは製品を触ってみて試行錯誤しながら最適なソリューションを見つけていく。新アーキテクチャであれば、そんな自由度と拡張性の高いセキュリティ対策環境を手に入れることができる。

「詳細は2019年春に発表予定」と話す広瀬氏。それまで「慌てて目の前のEDR製品をただ導入するのではなく、一呼吸置いて全体を俯瞰するところから始めてほしい」と提案する。

EDRを導入したが思うように成果が得られていない企業は、EDRの幻想や誤解をぬぐい去り、同社の新セキュリティアーキテクチャに備えて、まずは自社のセキュリティ対策の現状を整理してみてはいかがだろうか。

関連記事

- パロアルト、攻撃コードの手法に着目してエンドポイントを保護するソフトウエア

- 富士通エフサス、業務PCのエンドポイントセキュリティを強化する新サービス 未知のマルウェア検出に対応

- エンドポイント防御とファイアウォールで未知の脅威も検知――アツミテック、グローバル一環のセキュリティ強化へ

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:パロアルトネットワークス株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年2月6日

パロアルトネットワークス サイバーセキュリティ営業本部 セールスマネージャー 広瀬努氏

パロアルトネットワークス サイバーセキュリティ営業本部 セールスマネージャー 広瀬努氏