従業員にもIT担当者にも責任を押し付けない、ホワイトリスト式の対策を実現:セキュリティにもコロンブスの卵? 無菌室を保つには

サイバー攻撃に備え、多層防御や標的型攻撃メール訓練などの対策を講じてきた企業は多いが、それらは本当に効果を上げているだろうか。IT担当者と従業員に責任を押し付けているのではないか。そんな問題意識を基に、デジタルアーツが新しいセキュリティ対策を提案している。Webフィルタリングとメールフィルタリングの新機軸を紹介する。

ランサムウェアや標的型攻撃、あるいは無差別なバラまき型攻撃にフィッシングなど、サイバー攻撃は毎日のように発生しており、セキュリティ担当者はその対応に追われ続けている。

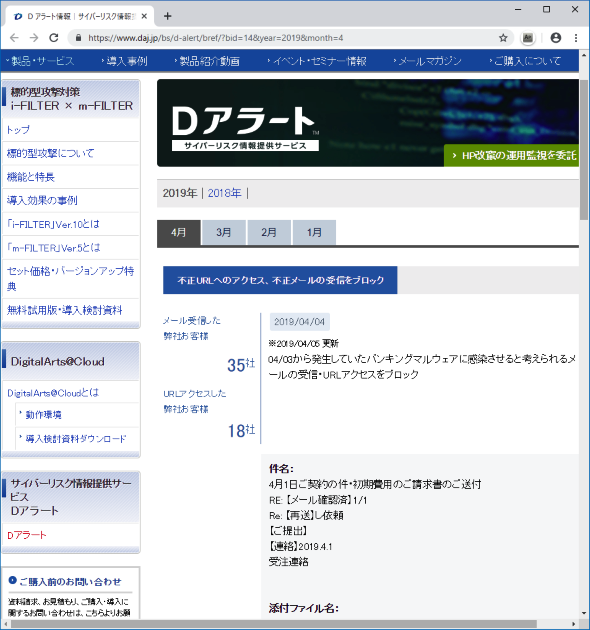

デジタルアーツはそんなIT担当者、セキュリティ担当者のインシデント対応を支援すべく、顧客からの情報を基に最新の不正メールやサイバー攻撃の詳細な情報をまとめ、「Dアラート」という形で無償提供してきた。

アラート件数は増えこそすれ減ることはなく、2018年だけで1200件もの注意喚起を行うに至ったという。改ざんされたWebサイトも発見次第、運営企業に連絡を行っており、海外も含め6000件以上もの改ざんされたWebサイトを発見した。

デジタルアーツ マーケティング部 プロダクトマネージャー 遠藤宗正氏は「まだまだ脆弱(ぜいじゃく)なシステムは多く、そこにつけ込んでの攻撃も多いことを示している」と述べる。

ユーザーに責任を押し付けてきた従来の対策

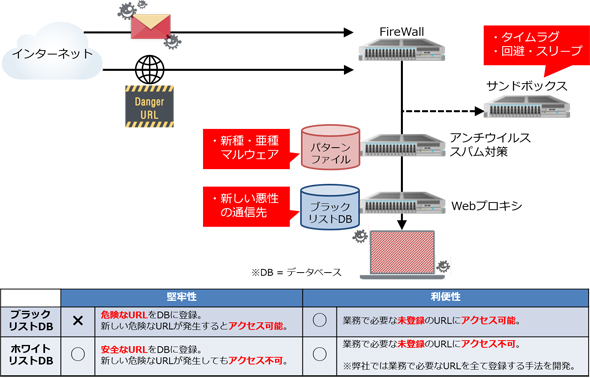

むろん企業の側も、これまで何ら策を講じてこなかったわけではない。ウイルス対策ソフトやファイアウォールといった基本的な対策に加え、サンドボックスなどさまざまなソリューションを組み合わせて「多層防御」を講じ、脅威のすり抜けを防ごうと試みてきた。

だが、それでも100%の防御はあり得ない。この現実を踏まえ、事故を前提とした対策、具体的にはインシデントレスポンス体制の整備に着手する企業も増えてきた。仮に防御の網をすり抜けてきたマルウェアに感染したとしても、いち早く検知し、内部活動の拡大を防ぐことで、情報漏えいといった最悪の事態を防ごうというものだ。

この手法には益も多いが、今度は別種の問題が生じてきた。アラートの増加に伴う現場の運用負荷の増大だ。

ならばと、従業員のリテラシー向上によってセキュリティ強化と運用負荷の軽減を図るべく、「標的型攻撃メール訓練」を定期的に実施する企業も多い。だが、デジタルアーツが2019年3月29日〜4月1日にかけてインターネットで行った調査からは、訓練の効果が上がっているか、果たして疑わしいことが明らかになった。

というのも、訓練メールを開いてしまった従業員への対応を見ると、「教育する」「送信者が注意する」という回答が半数以上あったが、同時に「評価に影響する」とする回答も30.8%あったからだ。

ユーザーの立場に立てば疑わしいメールを開きたくて開いたわけではなく、業務に熱心なだけで開封した可能性がある。にもかかわらず「疑わしいメールを開いたから評価を下げる」となれば、速やかに報告せずに感染の事実が隠されることになりかねない。事実別の設問では、不審なメールを開いてしまった場合、上長や情報システム部門に報告するとした回答者は50%程度にとどまっている。

調査からは、標的型攻撃メール訓練や既存のWebフィルタリングが、セキュリティ対策の効果を上げるどころか、業務を阻害している可能性も明らかになった。受け取ったメールやクリックしようとするURLについて自分で安全かどうかを考え、ためらいながら開くまでの時間が「2〜3倍長くなった」と感じる人が70%以上に上っており、「生産性に大きな影響を与えている」(遠藤氏)

なぜこうした状況になっているのだろう。「あえて厳しい言い方をすれば、情報システム部門が従業員に責任を転嫁しているのではないか。情報システム部が講じるセキュリティ対策が機能していれば、そもそもこうした課題は生じないはず」と遠藤氏は指摘した。

こんなモヤモヤとした思いは企業の側も同じだ。情報システム管理者の約60%が今のWebとメールの現状に課題を感じており、しかもそのうち約80%が「課題を感じているが、解決を諦めている」という状況だ。

運用負荷の少ないホワイトリスト方式の防御を実現した「i-FILTER」 Ver.10

デジタルアーツはセキュリティ業界の一角を担う立場から、こうしたセキュリティ対策の在り方への反省を踏まえて、コペルニクス的転回を図った。それが、通すべきではないものを定義して止める「ブラックリスト方式」から、あらかじめ通すべきものを定義してそれ以外は全てブロックする「ホワイトリスト方式」へのシフトだ。

デジタルアーツは長年にわたって、URLフィルタリングソフトウェア「i-FILTER」を提供してきた。業務とは無関係なサイトを遮断して生産性向上を支援する他、マルウェアに感染させるような不正なWebサイトへのアクセスをブロックすることで、内部からの情報漏えいと外部からの攻撃による外向き通信を防止する製品で、圧倒的な国内導入シェアNo.1を誇る(富士キメラ総研「2018 ネットワークセキュリティビジネス調査総覧」より、Webフィルタリングツール市場占有率、金額ベース)。

「i-FILTER」が長年にわたって下敷きにしてきたのは、Webサイトを幾つかのカテゴリに分け、「通すべきでないもの」を定義して防ぐブラックリスト方式だった。つまり、明確に「クロ」と判断できないグレーなサイトにアクセスすることが可能で、最終的な判断はユーザーに委ねられることになる。

デジタルアーツでは日々データベースを更新し、不正なサイトの動きに追い付く努力を重ねているが、「最近の攻撃はURLやドメイン名を少しずつ変え、ブラックリストに基づく対策をかいくぐろうとするものが主流で、どうしてもいたちごっこになっていた」(遠藤氏)

そこで、2017年月9月にリリースした最新バージョン「i-FILTER」 Ver.10では、防御の在り方を根本的に変更。あらかじめデータベースに登録された、許可されたサイト以外へのアクセスをブロックするホワイトリスト方式を採用した。標的型攻撃にせよ、ランサムウェアにせよ、仮想通貨の採掘を行うマルウェアにせよ、あるいは未知の脅威の恐れがあるサイトにせよ、そもそもアクセスさせない仕組みだ。

このホワイトリスト方式は以前から有効性が認識されており、決まった動作を繰り返すようなシステム、例えば制御システムなどの分野では既に採用されている。だが一般的なITシステムでは、クロとシロの間の「グレーゾーン」が非常に大きい。時には、業務に必要なサイトまでブロックされる恐れがあり、導入には抵抗感が強かった。IT担当者にとっても、その都度許可するサイトのURLをホワイトリストに追加しなければならず、運用の負荷が高いという課題があった。

これに対して「i-FILTER」 Ver.10では、ホワイトリストの運用をデジタルアーツが担う。「Surface Web」と呼ばれる検索可能な国内のサイトについてはデジタルアーツが網羅し、カテゴリ別に分類。調査や情報収集といった日常的な業務を妨げない形でデータベースを構築していく。アクセスに特殊な方法を要するダークネットや攻撃者が操るサーバについては「カテゴリ外」としてブロックされる仕組みだ。

ホワイトリストとして未登録のサイトにアクセスがあった場合は、デジタルアーツがクラウド上に構築したデータベースに通知が届く。この「クラウドルックアップ」をトリガーにしてデジタルアーツ側で確認を行い、問題がないサイトであればホワイトリストに追加され、再配信される仕組みだ。導入企業の担当者が何ら作業を行わなくても、短ければ1時間、長くても24時間程度でホワイトリストに反映されるようになっている。

過去のブラックリスト方式の対策では、新しいマルウェアや攻撃コードが登場すると、ベンダーがサンプルを入手し、リストに反映するまでの間は無防備な状態に置かれてしまっていた。攻撃者もそれを見越して、パッチ適用やデータベース更新までのわずかなタイムラグを狙うようになっている。だが「i-FILTER」 Ver.10では、不審なサイトを「まずブロック」するため、新たな脅威が登場してからデータベースに反映されるまでの「タイムラグ」をそもそも心配する必要がない。「入ってきたものを後から除外するのではなく、最初から『無菌室』状態を実現する」と遠藤氏は述べている。

なりすましメールも独自のホワイトリストDBを組み合わせて検出

Webと並ぶ不正アクセス経路がもう一つある。メールだ。実際に仕事で付き合いのある人物をかたり、いかにも仕事に関係あるような内容のメールを送りつけて添付ファイルを開かせたり、不正なサイトに誘導したりする手口が後を絶たない。最近では、対策ソフトをかいくぐるため、Windows自身の機能を悪用する「ファイルレス攻撃」も増えており、ここでも既存の対策の限界が見えてきた。

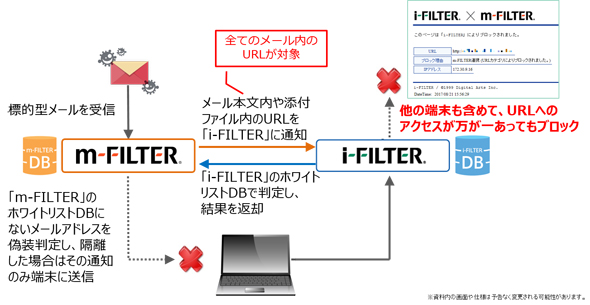

そこでデジタルアーツでは、メールフィルタリングソフトの最新版「m-FILTER」 Ver.5で、ホワイトリスト方式を活用したなりすまし対策を導入している。

スパムメール、攻撃メールの大半は、何らかの「なりすまし」を行っている。セキュリティ業界ではこれを見破るため、SPF(Sender Policy Frameworks)や送信ドメイン名認証といった仕組みを提案してきたものの、満遍なく導入されているとは言い難い。そこで「m-FILTER」 Ver.5では、業界標準のなりすまし対策に加え、安全な送信元IPアドレスとドメインをひも付ける独自のデータベースを構築し、ホワイトリストとして活用する仕組みを搭載した。もし、この組み合わせから外れるメールがあれば、なりすましの疑いがあるとして止める。

他にも、多重拡張子やマクロの有無を参照して偽装された添付ファイルをブロックしたり、本文に記されたURLと実際のリンク先を比較して偽装メールを判断したりするなど、多段のチェックで偽装メールを見抜く仕組みだ。問題があると判定したメールは隔離するか、マクロを除去して無害化した上で表示できる。

中でもユニークな技術が、パスワード付きZIPファイルへの対応だろう。セキュリティ対策の一環として、メールにパスワード付きZIPファイルを添付し、別メールでパスワードを送る手順を採用する企業は多い。だが、メールセキュリティ製品にとってこれは泣き所だった。別途送られるパスワードが分からない限り、添付ファイルを解凍して内容を精査できないからだ。

これに対し「m-FILTER」 Ver.5は、これも「コロンブスの卵」のような発想の転換で解決を試みている。パスワード付きZIPファイルが添付されたメールを「m-FILTER」が検知すると、受け取り先のユーザーに通知を送ってパスワードを入力してもらい、当該ファイルを解凍。その後に「m-FILTER」で内容を検査し、問題がなければそこで初めてユーザーにメールを届ける仕組みだ。

どのみちユーザーがパスワードを入力するのであれば、安全かどうか分からないメールが届いた後に入力させるのではなく、届く前に入力してもらい、チェックしてしまえばよい。これまでほぼ素通り状態で、攻撃者に悪用されることもあったパスワード付きZIPファイルへの対策もこれで可能となった。

ホワイトリストの活用でWebとメール、双方を無菌化

長年の実績を持つi-FILTERと、メールのセキュリティを各種方式で守るm-FILTER。新たにホワイトリスト方式を採用した2つの製品が連携すれば、一層効果的な対策が可能だと、遠藤氏は説明する。例えば、メール本文に疑わしいURLが記されていれば、情報をm-FILTERからi-FILTERに通知してアクセス先を確認。悪性と判定すればブロックする。同時にデータベースを更新し、全てのi-FILTER/m-FILTERユーザーを守っていく。

既に広島ガスのように、ブラックリスト方式(i-FILTER Ver.9)をベースとした多層防御から、ホワイトリストに基づく対策(i-FILTER Ver.10)へと切り替えを図る企業が登場している。運用の手間を省けるだけでなく、2019年1月に完了した移行の際にも取り立てて語ることがないほどスムーズだったことが大きく評価されているそうだ。他の導入企業の中には、i-FILTER/m-FILTERを導入して初めて、既存の対策をすり抜けて社内システムに以前から潜んでいた仮想通貨マルウェアを検出できたケースもあるという。

長年にわたってフィルタリングソフトとしての実績を積んできたi-FILTERだが、ホワイトリスト方式の採用によって、さらに一歩前進し、「次世代型標的型攻撃対策製品」へと進化したといえるだろう。多層防御の運用に疲れたIT管理者やセキュリティ管理者、必要以上の責任を負わされてきた従業員、双方にとって新しい選択肢になりそうだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:デジタルアーツ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年6月28日

資料ダウンロード

標的型攻撃の格好の標的となっているメールとWeb。対策として「標的型メール訓練」を行っている企業は多い。しかし、一定の効果が得られた一方で業務効率低下の傾向がある事が分かった。2019年の最新調査から、その実態を読み解く。

猛威を振るう標的型攻撃を前に、ブラックリスト方式の製品を組み合わせた多層防御は限界を迎えつつある。そこで注目される「ホワイトリスト方式」を採用したソリューションについて、10の事例から実力を検証する。

セキュアな環境を目指してネットワーク分離を採用した広島ガス。しかし、分離後も基幹系に取り込む際にウイルスチェックに時間がかかるなど、運用課題が残っていた。ネットワーク分離に課題を感じた同社が見出した新たな対策とは。

Dアラート

Dアラート デジタルアーツの遠藤宗正氏

デジタルアーツの遠藤宗正氏