Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介:Windows Defender ウイルス対策の管理とインシデントレスポンス機能を1つに集約

本稿では、Windows 10 に標準搭載されている「Windows Defender ウイルス対策」の効果や企業利用向けの機能に加え、インシデントレスポンスに必要な機能の一つである「Endpoint Detection and Response(EDR)」の機能を統合的に管理、運用できる「Microsoft Defender Advanced Threat Protection(Microsoft Defender ATP)」について紹介します。

企業の Windows 10 化に伴い、エンドポイントセキュリティを「Windows Defender ウイルス対策」へ乗り換えるお客さまが加速度的に増えています。それは、従来のパターンマッチング技術によるセキュリティ対策の限界が叫ばれており、「ファイルレスマルウェア」や「ソフトウェアの脆弱(ぜいじゃく)性を突いた攻撃」をはじめとする高度なサイバー攻撃手法が主流になり、個別最適で多様なセキュリティベンダーの製品を Windows 10 上で安定的に動作させることが現実的ではなくなってきているからではないでしょうか。

本稿では、Windows 10 に標準搭載されている Windows Defender ウイルス対策の効果や企業利用向けの機能に加え、インシデントレスポンスに必要な機能の一つである「Endpoint Detection and Response(EDR)」の機能を統合的に管理し運用できる「Microsoft Defender Advanced Threat Protection(Microsoft Defender ATP)」について紹介します。

セキュリティ業界におけるMicrosoftのユニークなポジション

そもそも、Microsoft にセキュリティのイメージはありますか? 確かに、以前はプラットフォームベンダーとして、セキュリティに対する投資や取り組み、ツールが不十分だったこともありました。しかし、今は違います。

Microsoft のミッションである「Empower every person and every organization on the planet to achieve more(地球上のすべての個人とすべての組織が、より多くのことを達成できるようにする)」を踏まえ、Microsoft Security のミッションとして「組織がデジタルトランスフォーメーションを実現するために、我々は安全な世界を作る責任がある」を掲げており、Microsoft は昔の時代から大きくトランスフォームしています。

具体的には「Security is the No.1 Priority」として、セキュリティだけでも毎年1000億円以上もの投資を続けており、例えば、エンドポイントセキュリティ(Endpoint Protection)やEDRを含めた、Gartner 社の「Magic Quadrant Endpoint Protection Platform」という総合評価では、以下のコメントをいただき「リーダー」のポジションを受賞しています。

- リーダーは、実行能力・ビジョンの完全性の両カテゴリーにおいて、バランスの取れた一貫性のある進歩と努力を実証しています。高度なマルウェア対策の幅広い機能や、大企業アカウント向けの実証済みの管理機能を提供しています。

- エンドポイント保護プラットフォーム(EPP)は、エンドポイントデバイス上に展開され、ファイルベースのマルウェア、悪意のあるスクリプト、メモリベースの脅威から保護するソリューションです。また、信頼済みか信頼されていないかを問わず、アプリケーションの悪意のあるアクティビティーを検出してブロックし、セキュリティインシデントやアラートに動的に対応するために必要な調査および修復機能を提供します。

また、Forrester 社による「The Forrester Wave:Endpoint Security Suites, Q3 2019」でも同様にリーダーのポジションを獲得しており、Microsoft のセキュリティ業界での立ち位置が、企業で活用する上で、他社のセキュリティベンダーと比べても、既に遜色ないものになっているどころか、それ以上になっていることをご理解いただけるかと思います。

既知のサイバー攻撃には、Windows Defender ウイルス対策で十分に対策できる

2020年1月14日に延長サポートが終了する Windows 7 から Windows 10 にアップグレードする企業が加速的に増えている中、エンドポイントセキュリティも Windows Defender へ切り替えるケースが大幅に増えています。

その背景には、Windows 10 にビルトインされた Windows Defender ウイルス対策は、Windows OS 標準で組み込まれており、Windows のアップグレードに伴う互換性や親和性の問題が一切ないことに加え、さまざまな業界テストでハイスコアを獲得していることも大きな要因になっています。

例えば、「AV TEST」の最新テストでは保護スコア「6.0/6.0」を獲得し、また「AV Comparatives」の最新テストでは「99.9%」の保護率と評価されました。加えて「SE Labs」の最新テストでは、最上ランクの「AAA」を受賞しており、脅威に対する検知性能についてサードパーティー製品に見劣りしないどころか、圧倒できる結果を取得しています。

さらに、この数字を裏付ける材料として、Windows Defender ウイルス対策には、ウイルス対策の機能だけでなく、最新の脅威や攻撃手法に対応可能な以下の機能を標準で搭載していることも、他社との大きな違いとして挙げられます。

Next Generation Endpoint Protection による、パターンマッチング技術に依存しない保護の提供

- Windows Defender ウイルス対策 クラウド提供の保護とサンプルの自動送信:

クラウド上の最新の保護データへのアクセスを通じた、機械学習による未知の脅威や潜在的な脅威からの保護 - Windows Defender Device Guard:

端末起動時からのデバイス保護やホワイトリストベースのアプリケーション制御を実現 - Windows Defender Credential Guard:

資格情報を別のマイクロ OS に格納し、標的型攻撃による資格情報の窃盗に対抗 - Windows Defender Application Guard:

Web ブラウザを仮想化し、端末内でインターネット分離を実現 - Windows Defender Exploit Guard:

「攻撃表面の縮小(Attack Surface Reduction)」「ネットワーク保護」「コントロールされたフォルダーアクセス」「Exploit Protection(旧:Enhanced Mitigation Experience Toolkit(EMET))」の機能による、ファイルレスマルウェア対策やWebベースからの脅威への保護、ランサムウェア対策やホワイトリスト対策、そして脆弱性緩和機能を提供

※上記の一部機能には、Windows 10 Enterprise E3 もしくは E5 のライセンスが必要です。

「Windows Defender ウイルス対策を企業として管理する術がない」という誤解

Microsoft では、Windows Defender を管理する方法として、現在は主に以下の2つの方法を提供しています。

- オンプレミス主導の管理:ネットワークトラフィックを十分に考慮したパターンファイルの分散配信等の詳細な管理方法

Windows Server Update Service(WSUS)/System Center Configuration Manager/System Center Endpoint Protection/Desktop Analytics - クラウド主導の管理:オンプレミスで構築/運用するサーバが不要なクラウドネイティブな管理方法

Microsoft Defender ATP/Microsoft Intune

働き方改革に伴い、今の時代は働く場所の境界線、つまり「社内」と「社外」の区別が曖昧になってきています。このような環境下では、従来のセキュリティ対策の考え方は効果的ではなくなってきており、昨今は「ゼロトラストネットワーク」という考え方が浸透してきていることは皆さまもご存じかと思います。

また、各端末や企業の各拠点が個々にインターネットブレークアウトをしていく環境下で、われわれが前提として考えていく必要のあるエンドポイントセキュリティの管理手法は、上記における「クラウド主導の管理」であることもご理解いただけるでしょう。

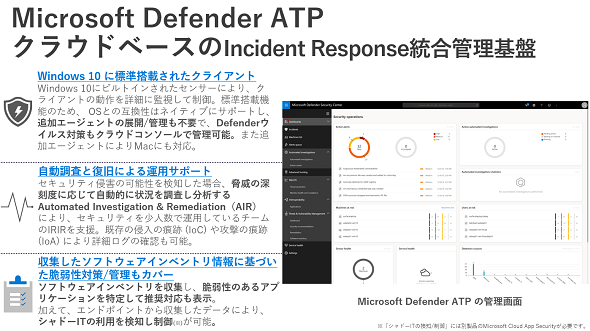

そこで、これから必要となる仕組みとして、クラウドベースでエンドポイント(端末/デバイス)のさまざまなセキュリティ対策を統合して一元管理できる仕組みである「Microsoft Defender Advanced Threat Protection(Microsoft Defender ATP)」を紹介します。

セキュリティの運用の現場によくある課題

●Microsoft Defender ATPとは?

Microsoft Defender ATP は、端末内のプロセスの挙動やネットワーク通信、ファイル操作、レジストリ操作、メモリ操作、スクリプト実行などを詳細に監視することで、従来のパターンマッチング技術による保護で防ぐことのできない、「ファイルレスマルウェア」や「ソフトウェアの脆弱性を突いた攻撃」をはじめとする高度なサイバー攻撃に対抗でき、インシデントレスポンスに必要な機能全てを提供できる統合管理基盤です。

Microsoft Defender ATPが提供する保護機能は多岐にわたりますが、本稿では上記の図における「自動調査と復旧による運用サポート」を中心に説明していきます。

今までのセキュリティインシデントへの対応は、検知した際に発令されるアラートをベースに、セキュリティ対応チームが各人の経験に基づいて、個別に手動調査を実施する必要がありました。

しかしながら、発令されるアラートは日々膨大で、かつアラート発令元の製品も多岐にわたり、ときには製品によって担当者やベンダーが異なるケースが多いため、一貫したセキュリティ運用を実施することが難しいのが実情ではないでしょうか。

加えて、発令されたアラートの詳細は、セキュリティ専門の担当者でないと、有効な対応方法や今後の再発防止策を講じるための詳細な情報を読み解くことができず、せっかく投資して購入し、実装/運用している製品を活用しきれていないこともよくある課題となっているでしょう。

自動調査/修復機能による、効率的で効果的なインシデントレスポンスを実現

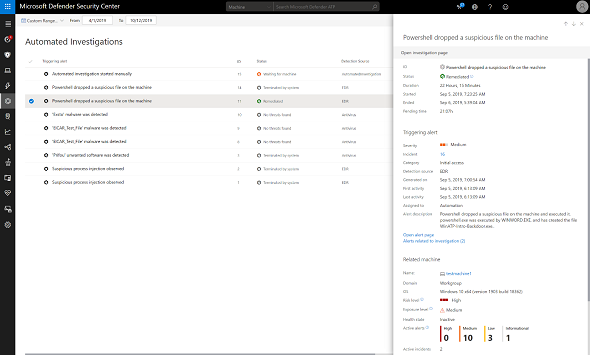

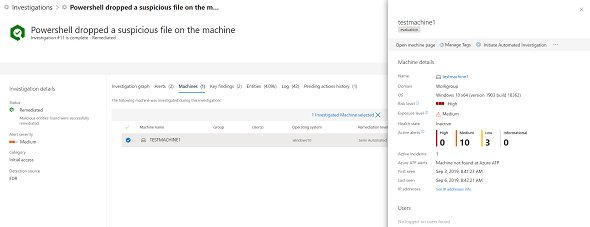

これらの課題を解決できるのが、「Automated Investigation & Remediation(AIR)」機能です。これにより、サイバー攻撃を受けた際、その侵害度合いに応じて危険度が高いと判断された場合に、自動的な調査がトリガーされ、侵害内容や侵害範囲に関して自動的な調査が行われます。

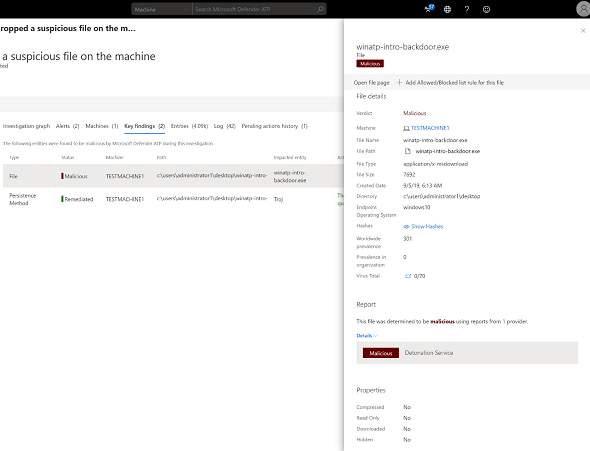

上図では、「Powershell dropped a suspicious file on the machine(PowerShellにより特定の端末にファイルがダウンロードされました)」というアラートが発令され、それをきっかけに自動的に調査された内容が表示されています。

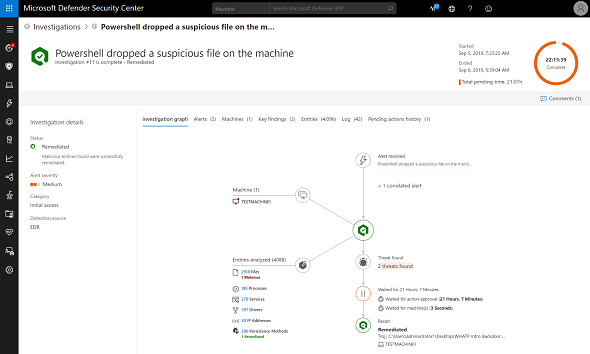

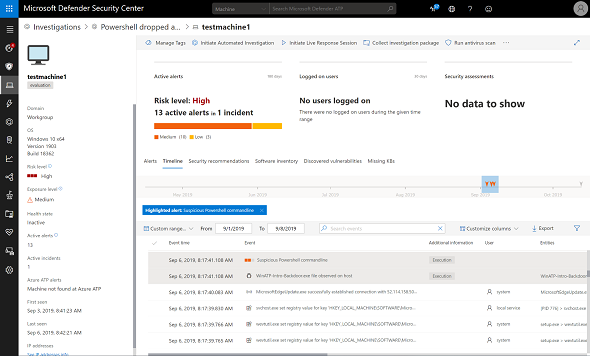

この自動調査内容の詳細を表示したものが以下の図になります。

この調査では、本アラートによる他の端末への影響がないかどうかに加え、2918個のファイル、185個のプロセス、278個のサービス、397個のドライバ、30個のIPアドレス、280個の攻撃手法を調査し、そのうち1件のファイル、および1件の攻撃手法が不正なものと判断され、それらが対処されたことが表示されています。

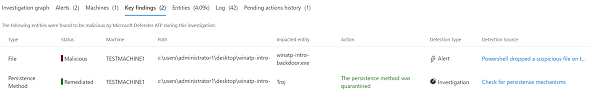

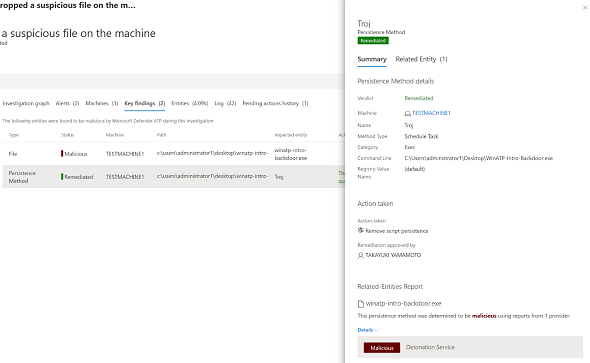

また、その一連の調査から、2つの注目すべきポイント(Key findings)があることも分かります。

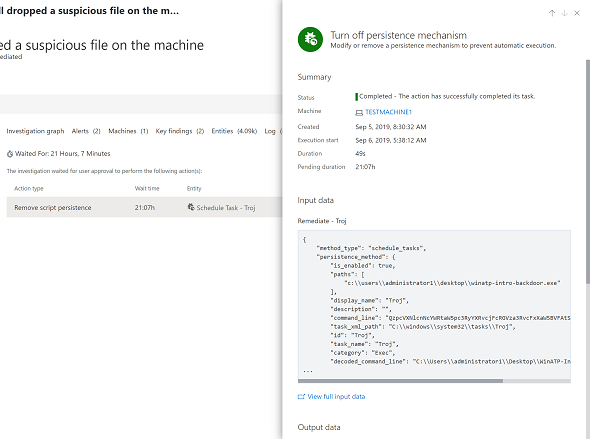

1つ目は、不正なファイルが「何」で「どこに保存」されており、「何をした」から不正と判断したかの証拠が表示されており、また2点目として、1点目の調査の結果、本件はTroj(トロイの木馬)による不正活動で、本ファイルが隔離され、本件による侵害(ここではスケジュールタスクの登録)が修復(削除)されていることが確認できます。

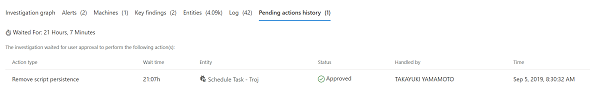

今回の事例では、最終的な対処は自動化せず、承認者に承認リクエストを求めた後に対処した結果のため、問題の最終的な解決までに約22時間かかっていると表示されていますが、承認者を介さずにここまでを自動的に実行するように設定することも可能です。

ここまでで、セキュリティインシデントに対する一次対処が既に完了していることに注目してください。

従来のセキュリティ対策製品では、何らかのアラートが発令された場合、「パターンファイルを最新にしてフルスキャンを実施」「ネットワークを遮断するようにユーザーに注意喚起してPCをIT部まで持ってくるようユーザーに連絡」「PCが問題ないかセキュリティベンダーの調査ツールを端末上にコピーして実行」「実行した調査ツールから出力されたログをセキュリティベンダーに提出して詳細内容が判明するまで待機」など、非常に非効率的で手間のかかる作業を強いられるケースを経験された方もいらっしゃるのではないでしょうか。

Microsoft Defender ATP では、こうしたオペレーションに貴重な時間と人を費やす必要はなく、アラートの根本原因の調査と再発防止策について検討するという、本来注力すべき本質的な活動にリソースを投入でき、現状の改善に専念できるようになります。

まとめ

本稿では、Microsoft の Windows 10 に標準搭載されている Windows Defender ウイルス対策の効果と、インシデントレスポンスに必要な情報や機能が一元的に管理/運用できる統合管理基盤である、Microsoft Defender ATP の一部機能とその効果を紹介しました。

ビジネスのIT化がますます加速する中、企業のセキュリティ対策への配慮不足は、今や死活問題になりつつあります。その一方で、セキュリティ対策がまだまだ「個別最適」になっており、セキュリティ対策を企業として一貫して対応しきれていないのも実情です。

Microsoft のソリューションでは、「誰」が「どこ」から「どのデバイスとアプリケーション」を「何のため」に利用しており、その一連の流れの中のどこにセキュリティリスクが潜んでいるかを可視化して対処することができます。それは、各レイヤーが製品間で連携できるからであり、それを一貫して提供できるのは、プラットフォーマーでもありセキュリティベンダーでもある Microsoft だけではないでしょうか。

次回は、本稿では紹介できなかった脆弱性対策機能「Threat Vulnerability & Management(TVM)」と、セキュリティベンダーとしての Microsoft ならではの強みである「他製品間連携によるメリットと効果」を紹介します。

具体的には、「Microsoft Intune」や「Microsoft Cloud App Security」「Azure Information Protection」などとの連携を通じ、デバイスレイヤーだけでなく、正しい認証に必要なIDやファイルのレイヤーでもセキュリティ対策を実装することが可能なことをお伝えできればと思います。

ぜひ本稿を機に、個別最適により効果的にセキュリティ運用ができていない課題について、いま一度見直してみてはいかがでしょうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年11月13日

関連記事

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは