「基本に忠実、が一番強い」 企業を標的とするランサムウェア対策の第一歩は「自社の分析」:多額の投資を行う前に

カスペルスキーのマルウェアリサーチャー、石丸傑氏によると、2019年に目立ったのは一般企業などを狙う標的型ランサムウェアによる被害だった。重要なのは基本的な予防策を徹底することに尽きると強調した。

さまざまなマルウェアや不正アクセスの話題に事欠かなかった2019年だが、中でも注意すべき存在が企業を標的とするランサムウェアだ――カスペルスキーのグローバル調査分析チーム(GReAT)でマルウェアリサーチャーを務める石丸傑氏は、日々のリサーチを踏まえてこのように指摘した。

ランサムウェア(身代金要求型マルウェア)というと、2017年に猛威を振るった「WannaCry」とその亜種による被害が記憶に新しいだろう。WannaCryは基本的には無作為に、手当たり次第に攻撃することが特徴で、ネットワーク越しに感染を広げ、さまざまな組織や企業にダメージを与えた。

これに対し、2019年に広がった、企業を標的とするランサムウェアはこれまでとは性質が異なると石丸氏は言う。

「いわゆるAPT(Advanced Persistent Threat:持続的な標的型攻撃)のように、標的とする組織を長期間にわたって執拗(しつよう)に狙うわけではないが、かといってWannaCryのように無作為にばらまくのでもない。侵入可能と判断した組織や企業に対して、ちょっとずつ手法をカスタマイズして攻撃する」(石丸氏)

確実に増加している、企業を標的とするランサムウェア

このタイプの攻撃はその性質上、被害がなかなか公表されないため規模の把握は難しい。だが、企業を標的とするランサムウェアの被害は増加傾向にある。それはカスペルスキーで収集している情報に加えて、セキュリティコミュニティーやカンファレンスで交換される情報からも明らかだという。

では、なぜ企業を標的とするランサムウェアが増加傾向にあるのか。答えは簡単で「攻撃者にとって効率的に金銭を稼げる手段だから」(カスペルスキー 専務執行役員 エンタープライズ営業本部本部長 宮橋一郎氏)だ。

個人を相手にしたランサムウェアで巻き上げられる金額は、せいぜい数万円程度。これに対し、組織や企業の場合、規模の大小を問わず、業務に必要な情報が暗号化されてしまったり、消去されてしまったりしたら仕事にならない。背に腹は代えられず、数百万相当の「身代金」をBitcoinなどの仮想通貨で支払うよう要求されるケースまであるという。

加えて、サイバー犯罪に利用されるツールや基盤の共有化もこの傾向を後押ししている。国家、もしくは国家が後ろに付いていると考えられる組織が開発した攻撃ツールが何らかの形で流出し、広く犯罪者グループに悪用されるケースも石丸氏らは確認しているという。

自社の状況を把握し、脆弱(ぜいじゃく)性を修正することが対策の第一歩

こうした状況で対策はあるのだろうか。

「被害を拡大させつつある標的型ランサムウェアに限らず、標的型攻撃、あるいは最近話題の攻撃メールを使う『Emotet』も同様だが、愚直に基本的な対策を徹底することが一番だ」と石丸氏は述べた。

中でもまず、自社の状況を把握することが重要だという。昨今のクラウドサービスの普及も相まって、社内でどんなサービスが利用され、社内のどのリソースと連携しているか、IT担当者が分かっていないことが多いという。攻撃者はそこを突いてくる。

「攻撃者はROI(投資対効果)を考え、リモートデスクトッププロトコル(RDP)の口が開いていたり、脆弱性の残る古いバージョンの『Apache』を使ったりしていないかを調べ、侵入しやすいところから入り込む。発見されてから修正される間の脆弱性(ゼロデイ脆弱性)を狙うわけでもなく、手持ちの古い『Exploit』(脆弱性を悪用するコードやソフトウェア)を使うため、非常に安上がりで攻撃コストはほとんどかからない」(宮橋氏)

従って対策の第一歩は「自社にどのような資産があり、そこにどのような脆弱性があって、その脆弱性はどのくらい深刻なのか」を知ることだ。さらに「誰がどこにアクセスできる状態になっているか」の洗い出しも併せて実施すべきだ。例えばRDPで接続可能なポートが開いていないか、その接続元IPアドレスを限定し、かつ強固な認証を実施しているかを確認したり、オンプレミスの「Active Directory」がクラウドサービスからアクセスコントロールもなく参照可能になっていたりしないか、といった点が盲点になりがちだという。

関連会社、グループ会社を経由する攻撃に注意

宮橋氏はさらに昨今盛んな企業買収についても考慮が必要だと語る。

「企業買収は買収先のIT環境や担当者などの実態を知るだけでも高い壁がある。つい自社と買収先を分けて考えがちだが、攻撃者はそのような区別をしない。自社のみならずグループ全体にまたがって、外側から何が見えているかを把握することが大切だ」(宮橋氏)

石丸氏はエンドユーザーに近い部分にも改善点があるという。

「アンチウイルス製品を入れているけれど、IT環境や業務の特性に応じた適切な設定と運用をしていない組織が多い」(石丸氏)

最近は定義ファイル(シグネチャ)との比較ではなく、「ヒューリスティック」や「ビヘイビア」などふるまいを検知するような手法を組み合わせたアンチウイルス製品が増えつつあり、未知のマルウェアでも標的となった企業側で検知できることがある。これに対抗するように増えてきたのが、アンチウイルス製品自体を止めようとするマルウェアだ。

「セキュリティ製品を適切に設定、運用していれば、仮に管理者権限を取られても動作を止められないようにできる。しかし、そういった設定をおろそかにして被害に遭った事例を幾つも確認している。侵入した攻撃者が権限昇格のために半日かけてActive Directoryに『ブルートフォース攻撃』を仕掛け、大量にログイン失敗のログが出ていたのにもかかわらず、アラートが上がらずに防げなかった事例もある」(石丸氏)

石丸氏によると、ツールを入れ、適切に設定し、監視するための環境を整えていても、管理者自身が見るべきポイントを認識しておらず、事象に気付かなかったり使いこなせなかったりするケースも多いという。

もし侵入するならどこを狙う? 顧客の環境を攻撃者の目線でチェック

このように考えていくと、セキュリティ対策を強化するため、新たに多額の投資をしなくても、まずは自社の実態を把握し、足元の設定や運用状態を確認し、改善するだけでも大きな効果があるといえるだろう。

ただ、それを自力で進めるのはなかなか難しい。Twitterなどで有志がまとめている情報を参考に取り組むこともできるだろうが、それには多くの熱意と労力が必要だ。かといって「Red Team演習」のようなセキュリティサービスを実施するには、予算が足りない企業も少なくない。

こうした企業の事情は攻撃側には関係ない。狙えそうな隙があれば攻撃してくる、それだけだ。こんな状況から一歩踏み出すため、カスペルスキーは「個別セキュリティインテリジェンスレポート」を提供している。

「個別セキュリティインテリジェンスレポートは合法的に入手できる公開情報の分析によって情報を得る『OSINT』(Open Source INTelligence)を中心に、カスペルスキーの持つ情報をベースとしたものだ。収集した情報を基に対象企業の環境を調査し、攻撃者の視点に立ってどのような侵入経路や戦略が考えられるかをまとめ、レポートとして報告する」(宮橋氏)

具体的には「Shodan」のような特定用途の検索エンジンを用いて、対象企業でどのようなサービスやプロトコルが動いているかを外部から調査し、それをさまざまな脆弱性情報データベースとマッチングする。こうして攻撃者の「付け入る隙」を把握する。最近では攻撃者が攻撃対象の関連会社、グループ会社、さらには取引先を足掛かりにすることがあるが、それらも含め、対処企業と関わり合いのあるドメインやサービスを網羅的にチェックするという。

「ダークウェブ」などに存在するアンダーグラウンド市場で流通している情報も調査対象としているが、「ペネトレーションテスト」とは異なり、システムに疑似攻撃を加えることはない。

こうした手法を採る理由は、脆弱性や攻撃手法、標的型攻撃グループが利用する「TTPs」(Tactics、Techniques、Procedures)や「RaaS」(Ransomware as a Service)の動向といった、カスペルスキーが蓄積してきた豊富な知見を分析に活用できるからだ。特に、モスクワのオフィスに多くのリサーチャーが在籍していることが、相手の手の内を知る上で大きな強みになると石丸氏は説明した。

「暗号や数学アルゴリズムの領域とサイバーの領域、双方に知見を持つ人材が豊富なことから、ロシアはイスラエルなどと並んでセキュリティ分野の先駆者だといえる。それは同時に攻撃者の質も高いということだ。経験上、旧ソ連圏出身の攻撃者はロシア語を母国語としていることが多い。そういった背景からOSINTの調査にしてもアンダーグラウンドの情報にしても、英語に加えて、ロシア語をネイティブレベルで理解できるのがカスペルスキーの大きな強みと考えている。もちろんロシアに本社があるといって旧ソ連系攻撃者に手心を加えることはなく、ロシア語を理解できる分、むしろ他社より厳しく当たっているといえる」(石丸氏)。

ツールを使って管理者の作業を支援

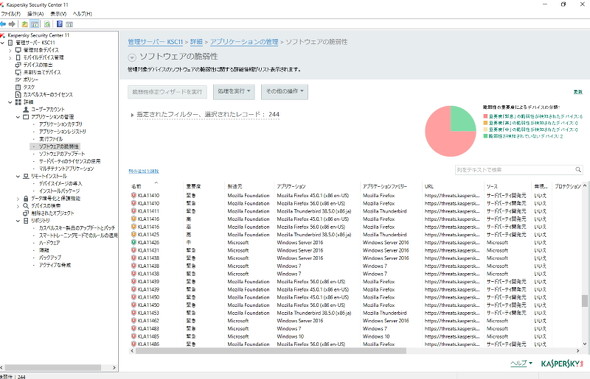

ただ、こうして脆弱な部分を特定できるのはいいが「何から手を付けるべきかが分からない」という意見も日本企業からよく耳にする課題だ。そこでカスペルスキーは、脆弱性管理を支援する「Kaspersky Vulnerability and Patch Management」(KVPM)を提供している。

「手作業でも『JVN』(Japan Vulnerability Notes)などから脆弱性情報を集めることはできるが、危険度の判定やパッチの必要性判断、テスト、適用などをスムーズに実施することは難しいだろう」(宮橋氏)

KVPMは、パートナーシップを結ぶMicrosoftの他、約50社のソフトウェアベンターを対象に、ソフトウェアの脆弱性情報だけでなく最新のパッチをリアルタイムで入手し、自動的にパッチの優先順位付けする。その上で、管理者がテストを含めたスケジュールを立て、プッシュ形式でパッチを当てる作業をサポートする。

カスペルスキーは、MITREの「脆弱性採番機関」として認定されている。MITREは米国で「CVE」(共通脆弱性識別子)の採番をする非営利団体だ。カスペルスキーが提供する「脅威データベース提供サービス」には、「脆弱性情報フィード」というメニューがあり、CVEとして登録されていない新しい脆弱性情報も提供する。このため、個別セキュリティインテリジェンスレポートで見つかった問題にも効率的に対応可能だ。脅威データベース提供サービスは脆弱性情報に加えて、ランサムウェアを配布するURL情報など、脅威に関するさまざまなフィードのメニューを提供し、対策を支援する。

「何をしたらいいか分からない」ときの指針に

昨今の脅威の動向を背景に、製品の導入や運用だけでなく、インシデント対応や脆弱性情報の収集に取り組む組織として「CSIRT」(Computer Security Incident Response Team)を設置する企業が出てきた。だが、チームを作ったはいいが「次に何をしたらよいか分からない」という声も漏れ聞こえてくる。カスペルスキーの一連のサービスと製品は、こうした組織に適切な指針を示してくれるものといえそうだ。

Amazonギフト券が当たる!アンケート実施中

本記事に関連して「セキュリティ」についてのアンケートを実施しています。回答された方から抽選で5名様にAmazonギフト券(5000円分)をプレゼントいたします。ぜひ下記アンケートフォームよりご回答ください。当選発表は発送をもって代えさせていただきます。

ログイン または 会員登録(無料)いただくとアンケートフォームが表示されます。オレンジ色の「アンケートに回答する」ボタンからアンケート回答をお願いいたします。

※本アンケートは終了しました。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社Kaspersky Labs Japan

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年3月31日

カスペルスキーの石丸 傑氏

カスペルスキーの石丸 傑氏 カスペルスキーの宮橋一郎氏

カスペルスキーの宮橋一郎氏 カスペルスキーが持つ「ロシアにリサーチ拠点」という強みについて語る石丸氏

カスペルスキーが持つ「ロシアにリサーチ拠点」という強みについて語る石丸氏