クラウドベースの多層防御と、エンドポイントからクラウドまで、脅威対策を“点”から“線”にする新しいアーキテクチャとは:テレワーク時代のセキュリティを考える

テレワークの採用が広がる今、求められるクラウドベースのセキュリティ対策とは? 入口のメールから、事後対処としてのEDR、さらにエンドポイントだけではなく、全レイヤーをカバーして脅威の全体像を明らかにするXDRを紹介する。

さまざまなレイヤーで「多層防御」を考える必要がある

クラウドサービスを活用したテレワークの採用は拡大を続けている。新型コロナウイルス感染症(COVID-19)拡大防止を目的とした緊急事態宣言の解除後も、「withコロナ時代」の働き方として、業務効率を高めるテレワークへの需要は高まる一方だろう。

これに伴い問題となるのは、こうしたテレワーク環境のセキュリティをどのように確保するかだ。アクセスをVPNに集約するのではなく、従業員が利用するPCからインターネットを介して直接、クラウドサービスにアクセスする構成も珍しくなくなってきた。だがこの場合、端末はファイアウォールやWebフィルタリングといった境界型防御の保護の「枠外」に置かれることになる。

加えて、メール経由の脅威の増加が対策をますます難しくしている。2019年末から多くの国内企業に影響を与えた、メールを起点とした脅威「EMOTET」はいまだに横行しており、新型コロナウイルス感染症に関する情報やテレワークの環境設定といったキーワードでユーザーをだますフィッシングメールやマルウェア、ランサムウェアも急増している。トレンドマイクロによると、同社が2019年に検知した脅威のうち91%が、EMOTETや標的型メール攻撃といった「メール経由の脅威」だったという。

さらに、SaaS(Software as a Service)のログイン画面を偽装したフィッシングサイトも急増している。こうしたフィッシングサイトは、検索して見つかった正規のサイトをコピーしてそっくりのログイン画面を作成し、企業メールシステムのIDとパスワードを盗み取ろうとする。「ひとたびこうした認証情報が盗み取られると、企業の共有情報が漏えいするリスクにさらされる他、盗み見られたメールの内容がビジネスメール詐欺(BEC)のような攻撃に悪用される恐れもある」(トレンドマイクロの吉田睦氏)

このようにメール経由の脅威がますます高まっている現状に対し、トレンドマイクロでは、侵入口に当たる“メール”のセキュリティを強化するとともに、さまざまなレイヤーで「多層防御」を考える必要があると警鐘を鳴らしている。

クラウドベンダーが提供する壁だけに頼らず、多層防御でメールの保護を

SaaSを提供するクラウドベンダーも、対策を講じてこなかったわけではないが、どのような対策であっても完璧はありえない以上、「1つの壁」だけに頼るのはリスクがある。しかも、既存のセキュリティ機能の多くは、パターンファイルに基づいて脅威を検知するもので、未知の脅威や亜種のマルウェアはすり抜けてしまいがちだ。

事実、トレンドマイクロのクラウド向けセキュリティ製品「Trend Micro Cloud App Security」(CAS)では、2019年の1年間だけで、Microsoft 365やGmailの防御の網をすり抜けてしまったマルウェアやフィッシングメール、BECなど、約1270万件もの脅威を検知したという。

「ハイリスクの脅威だけで、これだけの数になる。残念ながらメールのセキュリティは、従来型のアンチウイルスやアンチスパムだけでは不十分だ。機械学習やサンドボックスといったさまざまな高度な検知技術を組み合わせ、リスクを下げることが重要だ」(吉田氏)

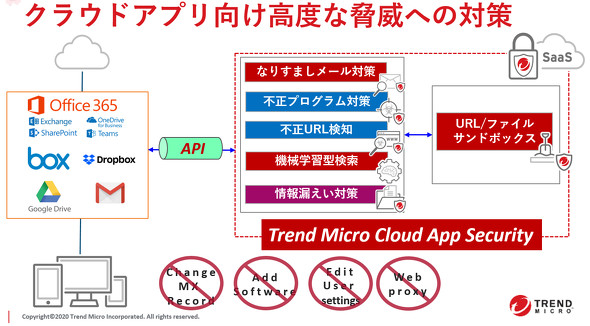

CASはまさに、こうした高度な防御機能をクラウドサービスに追加する製品だ。複数のAPIを活用してクラウドサービスと連携し、ファイルやURLのサンドボックスを用いて不正な添付ファイルや悪意あるWebサイトへのリンクを解析し、検出する。またパターンファイルの検知をかいくぐろうとする改変された添付ファイルも、機械学習やAIを活用して検知する*。加えて、トレンドマイクロのクラウドベースの脅威インテリジェンス「Smart Protection Network」(SPN)を参照することで、常に最新の脅威に対応する仕組みだ。

*全ての未知の脅威に対応するものではありません。

しかもCASは、APIで複数のクラウドサービスと連携してスキャンを行うため、新たなソフトウェアや設定を追加する必要もない。サンドボックスや機械学習といった高度な防御を手軽に導入でき、既存のセキュリティ機能を補って多層防御を実現できる。

エンドポイントの保護、検知、対応で一段上のレイヤーの多層防御を

こうして脅威の入口であるメールセキュリティをしっかり固めたとしてもなお、すり抜けの恐れは残っている。EMOTETのように取引先や顧客とのやりとりをそのままコピーしてユーザーをだます手口もあれば、ファイルレス攻撃のように、Windows OSが標準で搭載する機能を悪用し、検知を免れる手口も増えているからだ。「防御しつつ、それでも入ってしまった脅威に備える“高度な脅威防御”と“キチンと安全宣言できる事後対策”が必要だ」(吉田氏)

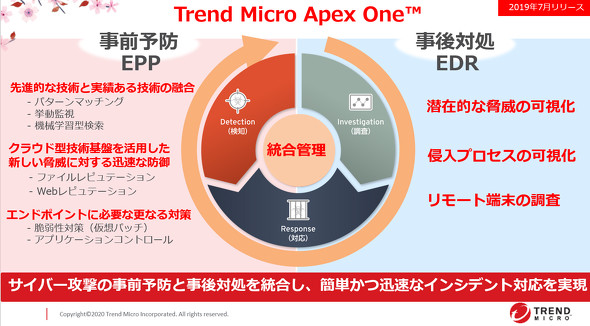

そんな最後の砦(とりで)として機能するのが、「Trend Micro Apex One」(以下、Apex One)だ。実績あるパターンマッチング技術や振る舞い監視技術、機械学習による検知技術を組み合わせた多層防御によるエンドポイント保護(EPP:Endpoint Protection Platform)と、その防御をもすり抜けて侵入した脅威の調査によるインシデント対応を支援するEDR(Endpoint Detection and Response)を統合した製品だ。

Apex Oneの特長は、複数の技術を組み合わせた多層防御に加え、SPNの最新情報を反映し、さらに脆弱(ぜいじゃく)性対策やアプリケーション制御も実装していることだ。急増しているファイルレス攻撃への対応も強化しており、既知の脅威はもちろん、未知の脅威からもエンドポイントを保護する*。またEDRでは、それでもなお侵入した脅威が「どのようなルートで侵入したか」「影響範囲はどこまで及んでいるか」といった事柄を迅速に調査できる。これにより、社内に同様の脅威が残っていないか洗い出し、最終的に「安全宣言」を出せるよう支援する。

*全ての未知の脅威に対応するものではありません。

問題はこの仕組みを、広がるテレワーク環境にどのように適用していくかだ。そこでトレンドマイクロは、オンプレミスにサーバを必要とせず、サービス(Security as a Service)としてApex Oneを導入できる「Trend Micro Apex One SaaS」(以下、Apex One SaaS)を新たにリリースしている。

「テレワークの普及に伴って、持ち出したPCをどのように管理し保護すればいいのかという悩みが浮上している。Apex One SaaSでは、管理者や利用者がどこにいてもSaaSから端末を一元管理できる上、サーバの構築・メンテナンスに要する手間やコストを省き、効率的な運用が可能になる」(トレンドマイクロの釜池聡太氏)。クラウド移行が勢いを増す中で一歩先のセキュリティを考えるならば、SaaS型セキュリティによる対策も必然といえるだろう。

XDRによって点を線に、線を全体像に

このように、パターンファイル以外の技術を搭載した製品を活用して事前の防御を固めつつ、「それでもすり抜けは発生する」という前提に立ってCSIRTを構築し、EDRを活用してインシデント対応に取り組む企業が増えてきた。これ自体は歓迎すべきことだ。

しかし、「現在のインシデント・ハンドリングには幾つか課題がある。まず、セキュリティのアラート数が多過ぎることだ。1日当たり1万件以上のアラートを受け取っている企業が55%あるという調査結果もあり、本当に脅威につながる痕跡を見つけるのが困難になっている。また、半数以上の企業が25種類以上のセキュリティ製品を使い分けており、情報があちこちに分散していることだ。この結果、攻撃を受けても全体像の把握、可視化が難しい」(釜池氏)

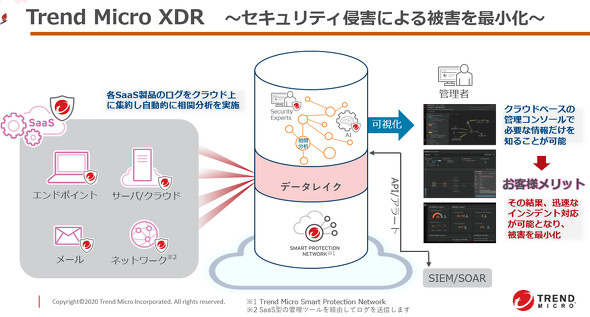

エンドポイントだけではなく、企業の環境全体にまたがって「今、どのようなリスクがあるか」を把握して対処する必要がある――そんなニーズに応え、トレンドマイクロが提唱している新しいアーキテクチャが「Trend Micro XDR」(XDRはCross-layer Detection and Responseの略)である。各レイヤーの製品を「センサー」として活用してクラウドにデータを集約し、トレンドマイクロの脅威インテリジェンスやAIを活用して、真に危険で対処が必要な脅威を抽出する。

「EDRを拡張する形で、メールやサーバ、ネットワーク、そしてクラウドなどのアクティビティーをクラウド上のデータレイクに集め、相関分析を行う。そして集めたデータの“点”を結び付けて全体を可視化し、各製品が連携して対処できるようにする」(釜池氏)。大量のアラートの山から重要な動きを早期に見つけ出して被害を最小にとどめ、ひいてはビジネスへのインパクトを減らしていく。

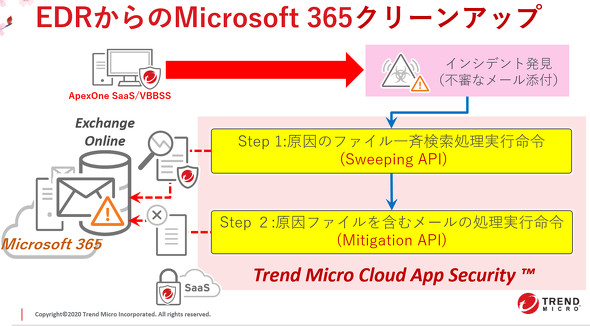

トレンドマイクロはこの仕組みを順次リリースする予定だが、その第一歩として、まずCASとApex One SaaSのEDR機能を連携させていく。「エンドポイントで脅威を見つけてブロックした後に気になるのは、『他にも同じ攻撃メールを受け取った人がいないだろうか、被害が他にも広がっていないだろうか』ということだ」(釜池氏)。例えば、Apex One SaaSで「Microsoft 365のメール経由で侵入があった」ことを確認したら、CASと連携してAPI経由でExchange Online上の当該メールを隔離したり、アカウントを一時停止したりするといった措置をとり、拡散を防止できる。

こうしたサービス間の連携が可能なのも、自社開発で幅広いポートフォリオを持つトレンドマイクロならではといえるだろう。トレンドマイクロは30年以上にわたってセキュリティ専業ベンダーとして、エンドポイントからサーバ、ネットワーク、クラウドに至るまで幅広い製品に対して、パターンファイルに始まり振る舞い検知や機械学習といった検知技術を実装してきた。グローバルに脅威情報を収集・分析するSPNや、トレンドマイクロが運営する脆弱性発見コミュニティー「Zero Day Initiative」(ZDI)の知見がそれらを後押ししている。長年にわたって蓄積してきた知見や分析力、実績あるサポート力を活用することで、新しい環境の中でも顧客のセキュリティ対策を支援していく。

企業情報

東京本社所在地:〒151-0053 東京都渋谷区代々木2-1-1 新宿マインズタワー

問い合わせ先:大代表 TEL:03-5334-3600 営業部門代表 TEL:03-5334-3601

資料ダウンロード

特有の課題もあるコンテナ環境のセキュリティ問題、NISTの要件をどう実装する?

NIST SP 800-190は、コンテナ環境の保護を目的に、米国国立標準技術研究所がまとめたセキュリティ実装のガイドラインだ。開発環境から本番環境にまたがる保護を支援できるが、実装にはコンテナ特有の課題も立ちはだかる。

侵入後の対処が重要に、エンドポイントセキュリティとEDRの統合が必要な理由

サイバー攻撃が巧妙化し、EPPによる予防に加え、EDRによる事後対処の必要性も高まっている。しかしEPPとEDRを異なるベンダー製品で運用してしまうと、運用負荷の増大と非効率化という課題を生む。両者を効率的に機能させる方法とは。

AWS環境での公開サーバ構築、ユーザー側のセキュリティ対策はどこまで必要?

AWSでの公開サーバ構築においては、責任共有モデルを踏まえたセキュリティ対策が必要になるが、その内容を十分に把握している企業は多くない。改めてユーザー側の責任範囲はどこまでなのか、必要な対策は何なのかを確認しておきたい。

関連記事

- クラウドを推進する企業がクラウドのメリットを享受できない理由

- 止まらない「ゼロデイ脆弱性を突いた攻撃」、気付けない「標的型攻撃による潜入」。その解決策とは

- 5Gで加速するIoT、その真価を発揮させるには何が必要か

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:トレンドマイクロ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年6月14日

トレンドマイクロ 吉田睦氏

トレンドマイクロ 吉田睦氏

トレンドマイクロ 釜池氏

トレンドマイクロ 釜池氏