「ネクストジェネレーション」「EDR」なら万事OK? いや、「機能」こそがものをいう:バズワードに踊らされていませんか?

エンドポイントセキュリティに本当に必要な機能は何か、どこまで網羅し、どう強化しなければならないのか、分かりやすく解説しよう。

世の中には「ネクストジェネレーション」という接頭辞の付いたソリューションや、話題の「EDR」製品があふれ始めてきている。しかし、「これまでのアンチウイルスソフトはもうだめだ、新世代に移行しよう」と、名前に踊らされていないだろうか。セキュリティは想定されるリスクから自社の資産を守れるかどうかが最も重要、つまり「実際の機能」が判断の材料になるべきだ。

@ITが開催したオンラインセミナー「Security Live Week 秋」のエンドポイントセキュリティゾーンでカスペルスキーが講演した「エンドポイントセキュリティの進化〜Kaspersky EDR Optimum」において、アンチウイルスソフトの実際の機能がどのように組織に役立つのかを、カスペルスキーセールスエンジニアリング部の関場哲也氏が語った。本稿ではその様子を誌上再現しよう。

エンドポイント、ゼロトラストネットワーク……その現実は

重要なことは「現実」の認識だ。プロモーションでよく利用される「ネクストジェネレーション」の枕ことばには、アンチウイルスソフトの限界が語られることが多い。新興メーカーが語るネクストジェネレーションの対比として使われるアンチウイルスソフトは、「その主張を見ると20年ほど前の製品の、パターンマッチングのような古い概念を指していることが多い」と関場氏は指摘する。

ネクストジェネレーションエンドポイントセキュリティが指す意味は「振る舞い検知機能」や「機械学習」であり、そのほとんどは最新のアンチウイルスソフトでも既に活用されている機能であり、目新しいものでもない。

ゼロトラストネットワークも同様に注目を集めるワードだ。これまでであれば、ファイアウォールやDMZ(非武装地帯)を構成することで、危険な外部と安全な内部に分離していた。それに対しゼロトラストネットワークは、「全てを危険」とみなし、都度認証を行うスタイルで構成するというものだ。

しかし、本当のネットワーク境界はどこにあるのだろうか。例えばHTTPS通信では、ファイアウォールやルーター、プロキシによって許可された通信がクライアントに直接到達できる。そして、Webブラウジングに関連する脆弱(ぜいじゃく)性こそが最も狙われ、危険なのだ。

現在ではHTTPSの暗号化されたトラフィックが当たり前となり、その内容をチェックすることが難しくなっている。ゼロトラストネットワークの時代においても、Webブラウザのプラグイン改ざんやファイルレスマルウェア、自動更新ツールの改ざんなど、エンドポイントへの脅威の侵入は想定されている。「脅威が侵入することと、侵害は異なる」ことに気を付けなければならない。

エンドポイントセキュリティに必要な機能とは

これらの前提を考え、エンドポイントセキュリティに本当に必要な機能を考えてみよう。

機械学習、振る舞い検知を代表とする未知の脅威への対応はもはや必須であるが、「マーケティング的には非常に分かりやすいが、機械学習だけ、振る舞い検知、AIだけなどの『単機能制品』は避けるべきだ」と関場氏は述べる。「各機能にはメリットがあり、昔からの機能が無意味になっているわけではない。それぞれのテクノロジーのメリットを生かし、統合的に守ることが重要になる」からだ。

そして、脆弱性の管理も必須だ。企業内のアプリケーションおよびOSの脆弱性を把握、可視化し、それに優先順位を付けてクラス分けを行う。そして修正パッチの適用を、トラフィックに影響がないようコントロールし、ルールベースでタスクを作成できることが必要だ。

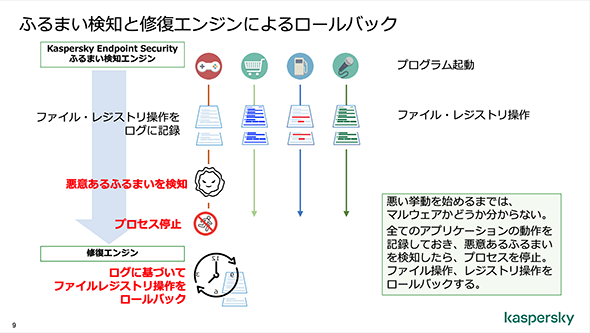

カスペルスキーにおいて、エンドポイントの防御は「Kaspersky Endpoint Security」(KES)で実現している。これはブラウザのプラグインではなくネットワークトラフィックを監視するため、アプリによるHTTP通信やcurlコマンドの実行状況など、アプリやコマンドのアクセスも記録が可能だ。このログにアクセスすることで調査できる。振る舞い検知は実際に悪意ある振る舞いが実行されるまでは、マルウェアかどうか判断できない。そのため、悪意ある振る舞いを検知できる機能とともに、プロセスを停止できること、ログに基づきロールバックできること、そしてそれまでの動作を全て記録しておく必要があるのだ。

エンドポイントをどう守るか、エンドポイントセキュリティをどう強化するか

カスペルスキーは、エンドポイントセキュリティを核として、さまざまな製品をリリースしている。KESに機能連携した「Kaspersky EDR Optimum」「Kaspersky Sandbox」などがあるので紹介しよう。

KESのEDR機能を強化するのがKaspersky EDR Optimumだ。これはKESと共通したネットワークエージェントを利用するEDR製品で、EDRのために追加インストールはほぼ不要なため、これまでKESを利用しているのであれば管理サーバから少々設定変更を行うだけで、EDR機能を強化できる。

このソリューションの目的は、IT部門に専門セキュリティ部隊がいない組織でも「回せる」ことだ。Windowsのエンドポイントセキュリティと連携し、何が動いているかを監視、悪意ある行動の特徴を、侵害の痕跡を示すIoCファイル(IOC=Indicators of Compromise)として生成し、挙動の痕跡を亜種ともども検知することが可能だ。

Kaspersky EDR Optimumを活用することで、何らかの脅威を検知したときに既知の攻撃であればKESにより自動対応し、インシデントをクローズしつつ、根本原因の調査、解析を行う。より詳細な調査を行う場合、攻撃の推移を解析した結果をレポートとして自動生成、脅威の封じ込めを行う。これらはコンソールとして一覧可能なため、専門的な知識がなくとも脅威の詳細が把握、対応ができるのだ。

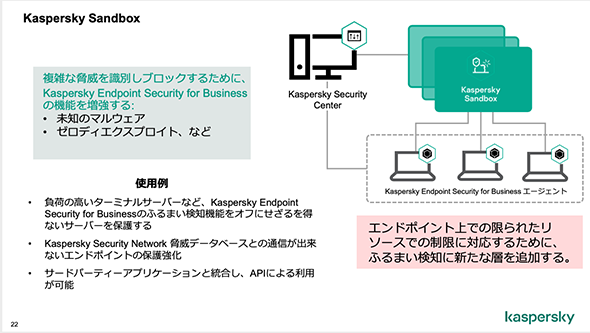

次に、Kaspersky Sandboxを見てみよう。サンドボックスとは未知のマルウェアやゼロデイエクスプロイトといったものを実際に動かす、隔離された環境だ。エンドポイント上での限られたリソースの制限に対応できるよう、セキュリティの新たな層としてサンドボックスが追加できる。

マルウェアらしきものが検知されたとき、それをサンドボックスに転送する。サンドボックス内での実際の挙動がマルウェアと判定された場合にはブロックが可能だ。同時にIoCファイルを生成し、それを元に強調して組織全体を自動で守ることもできる。

さらに、「Kaspersky Managed Protection」のサービスを追加すると、カスペルスキーの専門アナリストによる早期警告レポートを含む監視サービスを活用できる。このサービスは、検知ログのうち本当に顧客が必要なレベルに分析、集約する。マルウェアの挙動を元に、最初に取るべき対応をレポート内容として報告するため、誤検知/過検知に悩むことなく、必要なレベルの情報を受け取ることが可能だ。

新たな機能を追加、悩める企業にマッチするソリューションを提供

今回紹介した内容は、カスペルスキーの製品群のごく一部のみだ。特に最近の機能としては、難読化されたPowerShellコードの実行やMicrosoft Officeアプリケーションからのスクリプト実行を監視しブロックする「アダプティブアノマリーコントロール」や、Antimalware Scan Interface(AMSI)と統合することで、従来は対応が難しかった複雑に難読化されたスクリプトの検知能力を向上させる「AMSI 保護プロバイダー」などが注目されている。

エンドポイントのセキュリティは進化しており、マーケティングメッセージではなく「実際の機能」に注目すべく、カスペルスキーでは「成熟度ベースのアプローチ」を提案している。いま現在、セキュリティ確保のために悩みを持つ全ての組織に対し、カスペルスキーは適切なソリューションを提案すべくラインアップを取りそろえている。今回紹介したものよりもさらに上位のEDR機能が必要であれば、そのオプションすらも用意されている。

「WindowsだけでなくMacやLinuxに対応したセキュリティ製品も用意している。詳細な機能などはぜひ、jp-sales@kaspersky.comに問い合わせてほしい」(関場氏)

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社カスペルスキー

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年11月25日

カスペルスキー セールスエンジニアリング部 関場哲也氏

カスペルスキー セールスエンジニアリング部 関場哲也氏 悪意ある振る舞いを検知できる=マルウェアかどうかを判断できるだけでは修復ができない。操作ログの記録があること、自動で修復できることも重要だ

悪意ある振る舞いを検知できる=マルウェアかどうかを判断できるだけでは修復ができない。操作ログの記録があること、自動で修復できることも重要だ Kaspersky EDR Optimumのインシデント対応プロセス

Kaspersky EDR Optimumのインシデント対応プロセス Kaspersky Sandboxの仕組み

Kaspersky Sandboxの仕組み