リモートワーク時代のマルチクラウド環境を守るワークロードセキュリティ:ワークロードの保護が重要

インフラチームとセキュリティチームとの連携を取りつつセキュリティを確保するにはどうすればいいのか?

クラウドの普及当初は、増加する仮想マシンの管理が現場において大きな課題となったが、その後、VMware vSphereTMに代表される統合管理ソリューションの登場により、おおむね解決を見た。ところが最近では、サイバー攻撃の高度化により、ビジネス継続の観点からサーバ基盤(ワークロード)のアプリケーションとデータを守ることの重要性といった新たな課題に直面している。

こうした課題を解決するために登場した新たなソリューションがヴイエムウェアの「VMware Carbon Black Cloud WorkloadTM」だ。同製品は、現場のインフラチームからも、セキュリティチームからも注目されている画期的なものだという。一体、どのような製品なのだろうか。

@IT主催「ITmedia Security Week 冬」、ヴイエムウェア セキュリティ事業部 SEディレクター 奥野木敦氏のオンラインセッション「リモートワーク時代のマルチクラウド環境を守るワークロードセキュリティ」は、同社のVMware Carbon Black CloudTMの注目すべきポイントと、ディストリビューターから見た同製品の特長を分かりやすく紹介した。

ヴイエムウェアのセキュリティ戦略

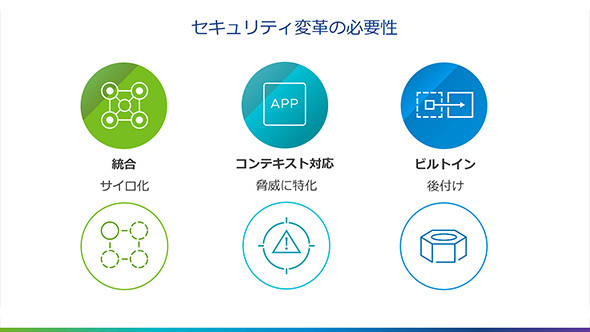

奥野木氏はまず、これまで仮想マシン環境の構築、クラウド化をサポートしてきた同社が現在注力しているのが、セキュリティ分野だと説明した。同社は、セキュリティを妨げる大きな要因として次の3つがあると考えているとのことだ。

サイロ化

運用面で他部署と情報共有や連携ができていないといういわゆるサイロ化もあるが、インフラチームとセキュリティチームとの連携が取れていないチーム間のサイロ化も課題。

脅威に特化

既存の脅威に特化し過ぎて、新しい脅威への対抗が後手に回ってしまう危険性がある。

後付け

「新しい脅威に対抗するために、新しいエージェント、ポリシー、ゲートウェイなどを導入する」というように、後付けを続けていくと、やがてサイロ化につながり、そもそもセキュリティのライフサイクルがうまく回せなくなる。

では、これらの要因をどのように解決すればいいのだろうか? 奥野木氏は、考えられる対策は次のようなものだという。

サイロ化→統合

インフラチームのツールとセキュリティチームのツールを統合し、互いに情報を共有しながら、きちんと管理できる仕組みの提供。

脅威に特化→コンテキスト対応

既知のパターンや個別の事案に対応するだけでなく、プラスαとして、ユーザーの状態、ネットワークの状態、デバイスの状態、アプリケーションやサーバの状態を総合的に鑑みたセキュリティの提供。

後付け→ビルトイン

後付けする必要がない、最初から組み込まれたセキュリティの提供。

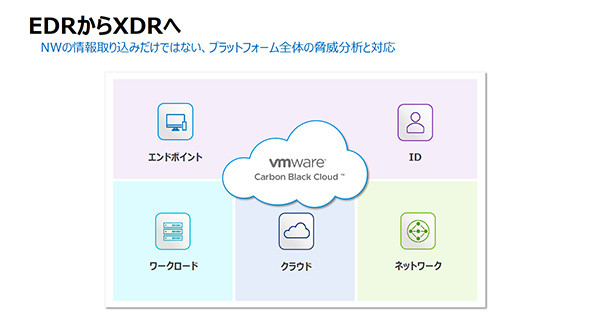

具体的には「エンドポイント、認証、ネットワーク、クラウド、ワークロードという5つのセキュリティのコントロールポイントがあるが、これらのコントロールポイントとVMwareのインフラストラクチャ技術とを融合することによって担保していきたい」と説明した。

セッションでは、仮想マシンを一元管理する「VMware vSphere」とCarbon Blackとの連携を中心に紹介した。

ワークロード保護の重要性

同社が行った国内を対象としたアンケートで「セキュリティ侵害の最大のリスクはどこにあるか?」という設問に対して、回答者の37%が「ワークロード/アプリケーション」を挙げ、サーバサイドを懸念しているという調査結果が出たという。

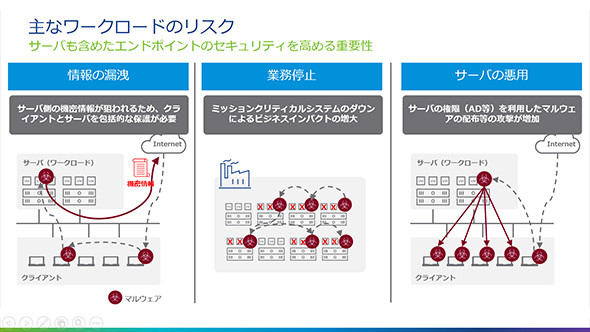

主なワークロードのリスクは以下の通りだ。

情報の漏洩(ろうえい)

クライアントが感染し、ラテラルムーブメントによりサーバ側も感染するというもの。そしてサーバ側の機密漏洩が起きる、というのが最近の傾向だ。

業務停止

工場などミッションクリティカルな領域のサーバがダウンして、業務が停止してしまうという事例が最近増えている。

サーバの悪用

サーバの権限を悪用し、マルウェアを全従業員のPCにばらまく。

こうしたワークロードのリスクを回避するためVMware vSphereにセキュリティを組み込んだ製品が「VMware Carbon Black Cloud Workload」である。

しかし、ワークロードを保護するためには、幾つかのジレンマがある。というのも、ワークロードの保護は、エンドポイントの保護とは異なる部分があるためだ。例えば次のような課題がある。

- 従来型のアンチウイルスでは守れない脆弱(ぜいじゃく)性や設定不備がインシデント発生につながる

- セキュリティチームはセキュリティにフォーカスしているがワークロードがどのように動くのかを知らない。逆にインフラチームはインフラの運用に集中しているためサイバー攻撃の兆候に気付く術がない

- インフラチームは安定性を求めるが故に本番環境のワークロードにセキュリティ製品を入れたがらない

では、VMware Carbon Black Cloud Workloadは、どのようにこれらの課題を解決しているのだろうか。

脆弱性管理

VMware Carbon Black Cloud Workloadはスキャンレスのため、ネットワーク経由で脆弱性をスキャンするのではなくエージェントから吸い上げた情報を基に脆弱性を管理できる。また、自動で優先度を付与するため、さまざまな脆弱性が出てくる中で、管理者はどれに注力すればいいのか迷うことがない。自社の状況、外の状況を鑑み、自動的に優先度を割り当ててくれるため、管理者はそれに基づき対応すればいい。そして、VMware Carbon Black Cloud WorkloadはVMware vCenterに組み込まれている。

脆弱性の可視化

セキュリティチームはVMware Carbon Black Cloudのコンソールで脆弱性を管理する。一方、インフラチームは通常のVMware vSphere Clientで対応すべき脆弱性の優先度を知ることができる。それぞれ適切に可視化されているため、そこから脆弱性への対応が行える。

VMware vSphereとの連携

VMware vCenter経由でVMware Carbon Black Cloudを有効化できる。これにより、これまで仮想マシン上のセキュリティ対策はサービス部門に任せがちになっていた人や、セキュリティ製品のインストールの煩雑さに悩まされていた人にとって、セキュリティの導入が簡素化される。

VMware vCenter Plugin

仮想マシンのインベントリ管理が可能で、VMware Carbon Black Cloudが有効になっていない仮想マシンがどれか分かるため、セキュリティチームとインフラチームの間で起こり得る死角を解消できる。こうした機能により、先に挙げたワークロードを保護する上でのジレンマが解消される。

このようにVMware Carbon Black Cloud Workloadは、インフラ管理部門とセキュリティ管理部門の連携を支え、組織を超えた脆弱性への対応を可能にしている。

VMware Carbon Black Cloudの概要

VMware Carbon Black Cloudは、ワークロードのみならずエンドポイントも含めた統合的なセキュリティサービスだ。昨今の高度な攻撃に対抗するための必要不可欠な機能を提供している。

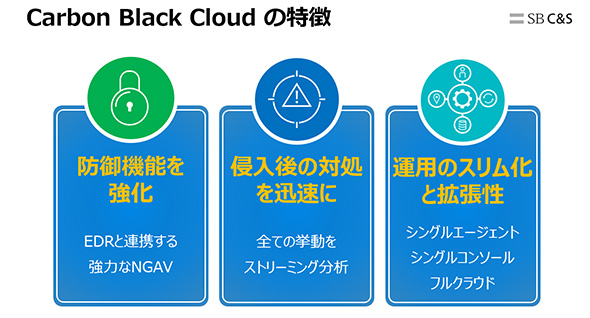

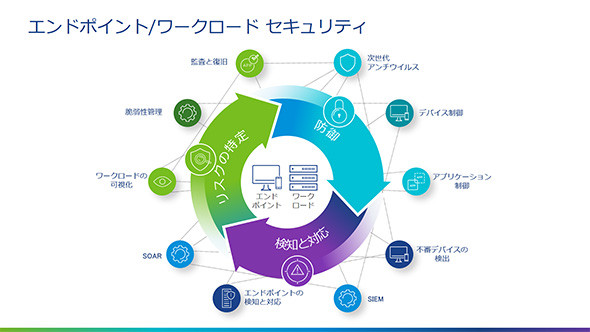

VMware Carbon Black Cloudはエンドポイントやワークロードにおいて、リスクの特定、防御、検知と対応というライフサイクルの全体をカバーできるように設計されている。従来は、こうしたセキュリティのさまざまなファンクションを、それぞれのセキュリティベンダーから購入し、導入していたが、非常に煩雑であった。しかし、VMware Carbon Black Cloudでは「これらを1つのエージェント、1つの管理コンソールで管理できることを目指している」という。

それを支えているのがVMware Carbon Black Cloudのクラウドサービスの部分だ。また、カーネルモードで動作するため、OSに近いレベルの攻撃にも対応可能というのも大きな特長と言える。

具体的な機能を見ていこう。

次世代アンチウイルス(NGAV)

NGAVは、ビッグデータ解析を行うことで、従来のパターンでは見つけにくかった新しい脅威を見つける。

例えば、「Microsoft Outlook」が開いて、PDFを閲覧し、その後、「PowerShell」が起動して、「Internet Explorer」(IE)が起動したとする。一つ一つを見るだけではマルウェアかどうかは判断できないが、時系列で流れを追って分析することで、未知の攻撃をブロックしたり新たな攻撃に対して先手を打ったりできる。

EDR(Endpoint Detection and Response)

EDRでは、端末内の全ての動き(挙動)を可視化している。端末上のファイル、プロセス、レジストリ、ネットワークの変更履歴を記録しており、攻撃のタイムラインに合わせてプロセスをツリー形式で確認できるという。

例えば、IEが起動し、ノートパッド(メモ帳)が立ち上がっているが、実はその裏でPowerShellが動作し、外部との通信を行い、新しいプロセスが起動されたといった攻撃の流れと時間軸が、全てビジュアルで分かるようになっている。そのため「インシデント発生の際に何が起きていたのかをきちんと迅速に把握、対応し被害を最小化できる」という。

監査と復旧(ITハイジーン)による現状把握と端末の復旧

「○○についての設定の不備がないか」「脆弱性に対するパッチが当たっているか」といった、端末の健康状態を調べる機能などが備わっている。例えば、最近ではRDP(リモートデスクトッププロトコル)を狙った攻撃が増えつつあるが、VMware Carbon Black Cloudでは、従業員が勝手にRDPをオンにしていないか全端末を調べられる。また端末にリモートからログインし、調査や復旧作業も可能となっている。

ディストリビューターから見たVMware Carbon Black Cloudの強み

セッション後半は、SB C&S ICT事業本部 販売推進本部 技術統括部 第2技術部 2課 矢部和馬氏が、「次世代セキュリティ群vs最新攻撃テストツール」と題してCarbon Black Cloudが他社製品とどう違うのか、どのような利点があるのかをディストリビューターの目線から紹介した。

この検証は、EDRベンダーを次のように分類し、12社17製品について検証した結果に基づく評価だという。

- アンチウイルスベンダー

- EDR特化型ベンダー

- 先進セキュリティ特化型ベンダー

矢部氏が挙げたEDR製品選定において重要なポイントは、以下の3つである。

- 検知

- 分析

- 運用性

まず検知について。フルクラウドモデルでは不要なログは取得しない製品が多く、全ログが取れるのはオンプレミスモデルの製品が多いとのこと。しかし取得情報の不足は問題になるので、Carbon Blackは全てのプロセス情報を取得し、クラウド上でストリーミング分析を行う。

次は分析について。現在は、プロセスツリーや攻撃テクニック(何をされたのか)といった情報を提供するものが主流となっている。ただし、多くの製品で具体的にどのような脅威か説明が十分でなく、分かりにくい。

その点Carbon Blackは、全ての挙動を分析し、疑わしい動作にはラベルを付与し、画一的な情報だけでなく、独自の脅威情報も日本語で提供する。進行中の脅威に対してアラートをリアルタイムに反映し、アラートに関連しないクリーンログも1カ月間保存するため、さかのぼり調査や監査が可能だという。

最後に運用性について。製品によっては、アラートばかり出してしまい、重要性や優先順位、各アラートの関連が把握しづらくなるものもある。

Carbon Black Cloudは、インシデント単位でまとまったアラートを表示する。復旧についてはクラウドの機能による復旧を待たず、Live Responseという機能で、コマンドラインからの復旧も可能だ。

Carbon Black Cloudは、今後、EDRからXDR(Extended Detection and Response)に向けて、プラットフォーム全体の検出と対応を統合していくという。セキュリティ製品を導入する際、この点も同製品を選ぶ大きなポイントとなるだろう。

以上のように、Carbon Black Cloudは、防御機能を強化し、侵入後の対処を迅速化するほか、運用のスリム化と拡張性も実現しているなど、ますます広がるクラウド環境におけるセキュリティを考える上で、優れたソリューションであることが分かった。

関連ホワイトペーパー

ワークロード保護の5つのジレンマを解消、いま必要なエンドポイント防御術とは

関連リンク

新しい時代に対応する VMware のセキュリティー|SB C&S

Copyright © ITmedia, Inc. All Rights Reserved.

提供:SB C&S株式会社、ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2021年2月17日

ヴイエムウェア セキュリティ事業部 SEディレクター 奥野木敦氏

ヴイエムウェア セキュリティ事業部 SEディレクター 奥野木敦氏

SB C&S ICT事業本部 販売推進本部 技術統括部 第2技術部 2課 矢部和馬氏

SB C&S ICT事業本部 販売推進本部 技術統括部 第2技術部 2課 矢部和馬氏