短時間で実行される高度なサイバー攻撃に対抗するには――厳しい現実をテクノロジーで変えよ!:これは大企業だけの話ではない

働き方改革や、新型コロナウイルス対策によるテレワークは、攻撃者から見ると「攻撃面が増えた」ことになる。戦え、CSIRT! 組織の平和のために。

2020年12月、@ITが主催する「ITmedia Security Week 冬」が開催された。注目が集まる「CSIRT」(Computer Security Incident Response Team)をテーマにしたセッションの中で、セキュリティベンダーの「カスペルスキー」がCSIRTの構築要素として重要な「フォレンジックによる事実認定」で必要な技術構成要素と、そのために必要な準備について解説を行った。CSIRT構築を目指す組織やセキュリティのいまを理解したい方必見のセッションをレポートしよう。

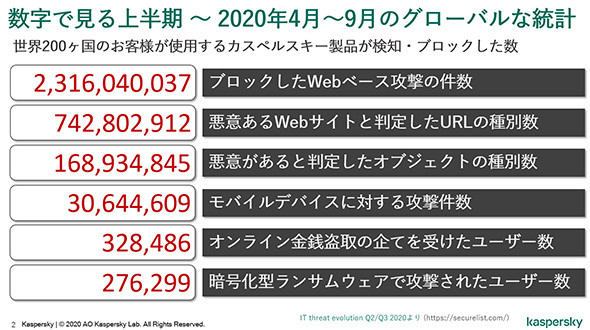

数字で見る「サイバー脅威」のいま

カスペルスキー エンタープライズ営業本部 専務執行役員エンタープライズ営業本部長 宮橋一郎氏はまず、セキュリティベンダーが見ているサイバー世界の現況を数字で示す。Kaspersky Security Network(KSN)への参加に同意した、同社が持つさまざまな製品の利用者から収集した情報は統計数値として集約される。新型コロナウイルスの影響があった2020年4〜9月期は、ブロックしたWebベース攻撃の脅威が23億件を超えている。この数字は2019年の数値である10億弱から既に2倍になっており、通年では4倍を超える数字になる見込みだという。悪意あるWebサイトが異常に増加している、それが2020年上半期の状況だ。

国内動向も変化が起きている。ランサムウェアの標的は個人から組織へ移行。Emotetで苦慮したという方も多いだろう。その上、これまでであれば国家を背景にした「高度な攻撃」(APT)と呼ばれるようなものが、もはや“普通の”犯罪に多用されるようになっている。宮橋氏は「インシデントレスポンスにおいて、デジタル証拠の収集に時間がかかる攻撃が増えている」と述べる。モバイルへの攻撃も日本において2020年1〜3月期にAndroidユーザー1000人当たり7人のモバイルバンキングにおけるトロイの木馬攻撃が観測され、世界でも1位という不名誉な状況となっている。

これは大企業だけの話ではない――ランサムウェアの攻撃をブレークダウンする

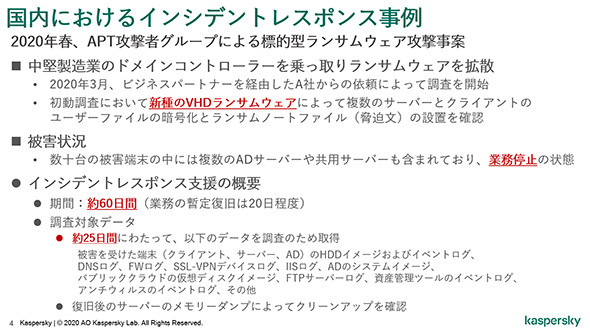

そして、国家が背景にいると考えられるようなAPTも引き続き活発になっている。カスペルスキーは2020年第1四半期、インシデントレスポンスを行った事例で「Lazarus」と呼ばれるグループによるランサムウェア攻撃と判断できるものを観測している。500〜1000人規模の企業で、ランサムウェアを仕掛けられたという事例だ。日本の中堅製造業が狙われたこの事例では、新種としかいいようのないランサムウェアが仕掛けられ、数十台の被害端末、そして業務停止に追い込まれた。この状況でインシデントレスポンス支援がスタート。結果として約60日間の調査が必要となり、暫定復旧にも20日間ほどかかった。

この中で最も苦労したのは、情報の収集だったという。HDDそのもの、各種ログ、サーバのメモリダンプなども含めた調査が必要になる。その背景には、攻撃者の慎重な行動がある。

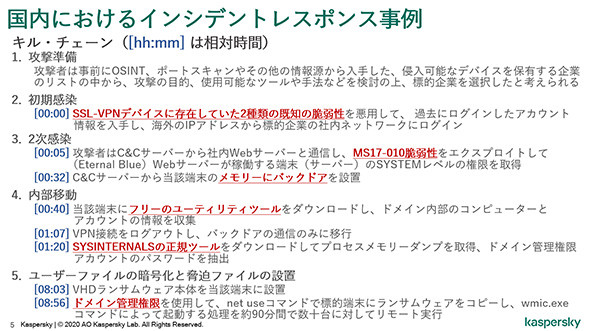

宮橋氏はこのインシデントにおける時間軸を紹介する。OSINTと呼ばれる諜報(ちょうほう)活動やポートスキャンなど、事前に準備を行った攻撃者はまずSSL VPNデバイスに存在していた脆弱(ぜいじゃく)性を悪用し、ログインしたアカウント情報を基に標的の社内ネットワークにログインする。その後、C&CサーバからMS17-010の脆弱性を突き、サーバの管理者権限を奪取する。MS17-010とはあの悪名高き「WannaCry」でも使われたもので、既にアップデートは配布されているものの、それを適用していない組織が多いことがうかがえる。さらに攻撃者はバックドアを埋め込む。これは、VPNデバイスの脆弱性がふさがれても行動できるようにする常とう手段だ。ここまでかかった時間はわずか30分ほどだ。

そして攻撃者は組織ネットワークの内部を移動する。宮橋氏いわく「世の中によくある」ツールを使い、ドメイン内部のアカウント情報を収集。VPNからインストールしたバックドアに切り替え、Sysinternalsの正規ツールを活用し、メモリからドメイン管理権限を持つアカウントのパスワードを抽出する。80分でここまでの行動が行われる。そして8時間後、カスペルスキーが当時「新種である」としていたVHDランサムウェアを最初のサーバに展開、ドメイン管理権限を使い、ランサムウェアを次々とリモート実行していった。「都合、10時間ほどで“終わった”」と宮橋氏は述べる。

「特徴的なMATAフレームワークを活用していることから、恐らくLazarusと呼ばれるサイバー諜報、犯罪集団によるもの。MATAフレームワークは2018年4月にカスペルスキーがWindows版を発見した。いまではmacOS版、Linux版もあり、開発が続いている」

攻撃者がランサムウェアを使う理由は身代金の要求というのが通説だが、今回のような事例では攻撃者が内部で動いた諜報活動の痕跡を消すためにランサムウェアを使った可能性もある。

「いまや中堅企業に対しても、このような高度な攻撃が仕掛けられる。働き方改革や、新型コロナウイルス対策によるテレワークは、攻撃者から見ると“攻撃面が増えた”と考えられる。さまざまなデバイスの脆弱性が活用できることで攻撃が容易になり、戦略も複数、選択できる。中途半端に駆除したとしても、内部を把握されているので原因を根絶しなければ再度やられてしまう事例も多い」

ならばどうする? 基本対策の徹底、そして……

もちろん、これらに対しては基本対策の徹底が有効だ。上記のMS17-010がいまだ放置されている事例も多く、ここはいますぐできる対策としてしっかりと対応したい。そして課題は、内部での潜伏をどう発見するか、そしてどう対処するかだ。ここに対してはSIEM(Security Information and Event Management)のようなソリューションを導入する、内部にも重要な部分にIPS(不正侵入防止システム)を導入する、そして特権アカウントの管理を行うなど、ゼロトラスト的なアプローチが有効だ。

そこに、CSIRTの役割を重ねてみよう。CSIRTは「予見と準備」「防御対策」「啓蒙(けいもう)と教育」「検知と判定」「インシデント対応」をサイクルとして回していく必要がある。これに加え、サイバーリスク管理計画をベースに、企業のリスクマネジメントとしてチームの成熟度を高める必要があるだろう。

カスペルスキーではこれらのサイクルそれぞれに、支援策を持っている。例えば「予見」に関しては、同社が持つナレッジを「インテリジェンスレポートサービス」として提供している。同社のリサーチャーが攻撃者の目線で考え、組織への攻撃経路に使えるルートがないか、またダークウェブ、ディープウェブなどに同社の情報が露出していないかなどをチェックし、組織に関係する攻撃キャンペーンの有無などのレポートを受けられる。

「準備」は自社内に存在するデバイスの脆弱性を、しっかりと管理することが求められる。「Kaspersky Vulnerability and Patch Management」を活用することで、ハードウェアとソフトウェア資産の自動スキャンを行い、脆弱性の検出と優先度の判定、パッチ適用までを行える。それに加え、ホワイトリスティングとデフォルト拒否の設定を行うことで、組織が想定しているアプリケーションのみを実行する環境を作り出せる。非常に強力なハードニングとなる設定であるが「実際は運用が難しくなることが課題だった」と宮橋氏は語る。

「カスペルスキーはエンドポイントセキュリティ製品に“アダプティブアノマリーコントロール”機能を搭載しており、エンドポイントの端末の動作状況をユーザーごとに学習することで、不審な動きを自動でブロックすることができ、管理者も運用がしやすい」

「防御」はカスペルスキーがこれまで培っていたエンドポイントセキュリティそのものといえるだろう。「Kaspersky Endpoint Security for Business」は第三者機関のテストでも評価されているだけでなく、環境の強靱(きょうじん)化や脅威の防御、データの保全など新しいエンドポイントセキュリティのフレームワークを持つ。さらに簡易なEDR(Endpoint Detection and Response)ともいえる「EDR Optimum Add-On」を搭載しており、検知/解析と対処機能もシングルライセンスで実現が可能だ。「啓蒙と教育」も実はカスペルスキーの得意分野である。従業員や経営層にゲーム形式のサイバー演習を提供するだけでなく、セキュリティ人材に向けた専門コースも多数用意しており、日本の官公庁/自治体などにも好評だという。

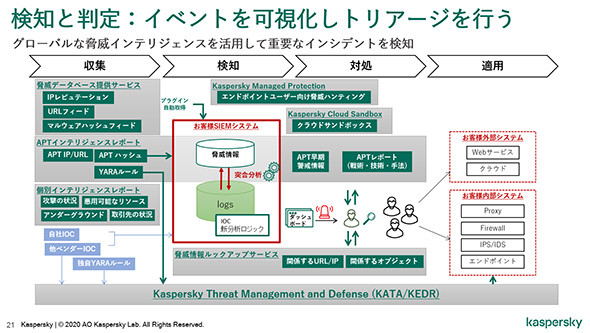

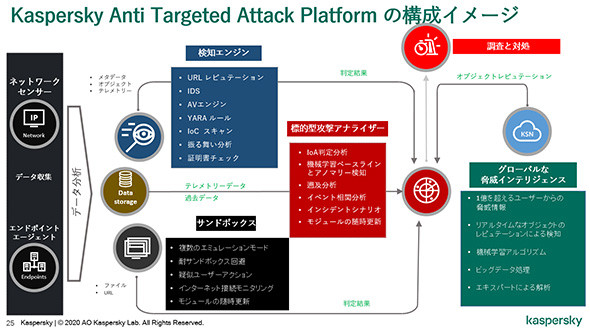

「検知と判定」は最も重要なポイントといえるだろう。カスペルスキーは脅威インテリジェンスを活用し、情報を集めて検知、対処を行い、それを恒久的に適用するというサイクルを回している。これらの情報はSIEMを通じさまざまな機器で活用でき、これまで投資してきたセキュリティ機器もインテリジェンスをもとに連携し、対処が可能になる。

テクノロジーで解決せよ!

先の事例にあるように、インシデント対応とは「相関分析」と「遡及(そきゅう)解析」にテクノロジーを投入することが非常に重要になってきている。

「こういったテクノロジーの支援がなければ、高度な攻撃を解析できない。事例でも60日間の時間がかかってしまった。データ収集だけでも非常に時間がかかる。この情報収集の支援をするのが、ツールとしてのEDR。カスペルスキーはこれらの機能を、ライトなEDR、エキスパート向けのEDRとラインアップしている。さらに拡張されたEDRとして“XDR”も用意している」

実はこれらは、カスペルスキーが持つさまざまなソリューションの一部でしかない。これらは全て、高度化するサイバー攻撃を事前に防ぐこと、万が一侵入されてもその行動を把握し、行動を封じ込めること、そしてその経緯(けいい)をしっかりと記録することを目的としている。その導入方法は組織が考える“守りたいもののかたち”によって大きく異なるだろう。

宮橋氏は「カスペルスキーは高度な人材をグローバルに抱えている。しかし、それだけでは日本のお客さまを守り切ることはできない。私たちは正しいインシデントレスポンスを行うためのソリューションを提供できる。気になっている点があれば、ぜひ声をかけてほしい」と締めくくった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社Kaspersky Labs Japan

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2021年2月17日