「ゼロトラストセキュリティ」はいかにして作られるか?:ゼロトラストで守る、ソフトバンクが守る

ゼロトラストは、何らかの製品を入れれば導入できるものではない。何を守り、何を恐れるべきか、企業の姿勢が問われているのだ。

昨今のセキュリティにおけるホットワードといえば、やはり「ゼロトラスト」だろう。ITmedia Security Week 2021春の「ゼロトラストセキュリティ」ゾーンでは、キーワードであるゼロトラストを複数の視点から見つめ直すセッションを配信した。

今回はセキュリティの識者によるゼロトラストの勘所、そして事例を含めた実践例が紹介された。セミナーレポートを通じ、組織が新たな仕組みを取り入れるために、最初の一歩をどう踏み込むべきか、参考にしてほしい。

システムの主導権を取り戻し、「心配すべき脅威」に柔軟性を持って対処せよ!

そもそも、ゼロトラストという言葉に踊らされてしまってはいないだろうか――自分の立ち位置を再認識すべく行われた基調講演は、ゼロトラストがそもそもアリなのかナシなのかというテーマで行われた。@ITでも連載を手掛けていた川口設計の川口洋氏は、実践的な堅牢化技術を8時間の競技という形で学ぶ「Hardening Project」を手掛けている。与えられたショッピングサイトの売り上げを最大化すべく、次々とやってくる攻撃シナリオへの対処を行うという競技会だ。

川口氏はHardeningに採用するシナリオとして、「パスワードやアップデートされていないアプリ、更新されていないドキュメントなど、『分かってはいるけれど、なかなか対処できない問題』を入れている」と述べる。その観点とゼロトラストを考えたとき、生体認証装置が付いた電算室へのドアが換気のために開いたままになっているような事例を思い浮かべたと川口氏はいう。「生体認証などのセキュリティ機構は、多くの場合、付けている目的が忘れられていることもある。世の中ではこういうことが多いのではないか」と指摘する。

そんな中、きら星のごとく現れたのが「ゼロトラストセキュリティ」だ。川口氏はこの仕組みに一定の理解を示しているものの、「ゼロトラストセキュリティという“製品”はない。苦労して導入したとしても、それでも侵入されたときに、決裁権者から『なぜゼロトラストを入れたのに侵入されたの? 完璧じゃないの?』と問われる可能性もある。ゼロトラストが魔法の言葉のように広まることは心配だ」と述べる。

だからこそ、川口氏は「ユーザーの本当の脅威は何か、戦っているのは何に対してなのかを考えてほしい」と強く指摘する。そのためにはIT運用の主導権を自らの手に戻し、強固な計画よりも柔軟な変化が行える体制を整えるべきだと提言する。

「これまでは事業者にシステムやマニュアルをしっかり作ってもらうような、強固な計画で実装を行ってきた。ゼロトラストの概念を実装するには、ITも柔軟な変化に対応できるようにしておく必要がある。仕様が変わらぬクラウドがないことからも、それは重要だ」(川口氏)

ゼロトラストを取り入れるためには、いきなり製品を購入するのではなく、まずその概念を取り入れることから始めるべきだとした。さらに、パスワードやソフトウェアのアップデートをはじめとする、Hardeningでも取り上げられるような「分かってはいるけれど、なかなか対処できないもの」への対処も行う必要がある。その上で、川口氏は「本当にあなたが心配している脅威は何か、それをまず定義してほしい」と述べた。

エンドポイントを守る「ゼロトラスト」

ゼロトラストは、「心配している脅威」にどう適応できるのだろうか。ソフトバンクはまず、エンドポイントのセキュリティ対策を挙げる。法人プロダクト&事業戦略本部 セキュリティ事業統括部 セキュリティサービス第1部 部長 岩木邦彦氏は、ニューノーマル時代のエンドポイント防御手法を、幾つかのポイントに分けて解説する。

東京商工会議所「テレワークの実施状況に関する緊急アンケート」調査結果(2020年6月17日)によると、2020年3月の緊急事態宣言発令前までは26%程度だったテレワーク実施率が、5〜6月には67%と一気に急拡大した。新型コロナウイルス感染症(COVID-19)は仕事のスタイルを大きく変え、サイバー攻撃はそれと比例するかのように進化している。

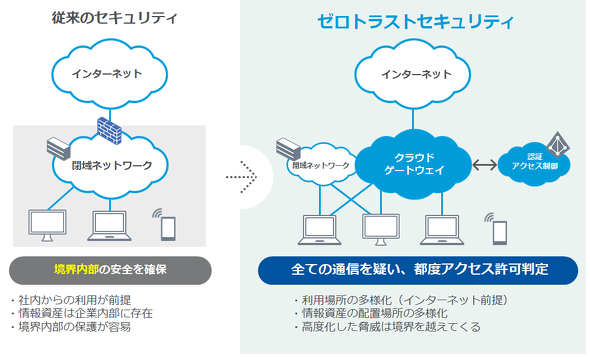

特に注目したいのは、暗号化だけでなく不正に情報を公開すると脅迫する「二重脅迫ランサムウェア」の台頭や、Emotetをはじめとするばらまき型のマルウェアの存在だ。これらは端末に感染後、同じネットワークに存在する端末へ拡散する力が非常に強いため、これらのマルウェアから組織を守る仕組みが必要だ。これまでの防御策である「境界型防御」には限界があり、そこで注目を集めているのがゼロトラストの概念だ。

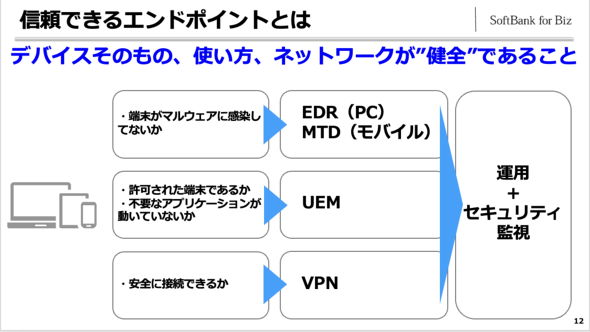

ゼロトラストでは対象が壁の内側にいようと、外側にいようとまずは「信頼性はゼロ」という前提からスタートする。場所にとらわれることなく常に認証やセキュリティ状態のチェックを行い、その結果に基づいて適切なリソースへのアクセスのみを許可していく。エンドポイントが健全であることを担保するソリューションとして「EDR」「MTD」「UEM」「VPN」がある。

まずはEDR(Endpoint Detection and Response)を見てみよう。EDRは、従来の侵入前の対策ではなく、侵入を前提として、検知、対応を担うソリューションだ。端末がマルウェアに感染したことを早期に検知し、感染のリスクを抑え、その後の対策が行えるようにする。

MTD(Mobile Threat Defense)はモバイル向けの対策で、端末、ネットワーク、アプリケーションのそれぞれの脅威を検知するソリューションとして提供されている。これらのソリューションを活用することで、端末が健全であると担保できるようになる。

不正な端末がネットワークに入り込んでいないか、正規の端末においても不正、不要なアプリケーションが動いていないか、コンテンツが不正に利用されていないかといった管理や、デバイスの紛失対策はUEM(Unified Endpoint Management)で制御できる。それぞれデバイス管理(MDM)、アプリケーション管理(MAM)、コンテンツ管理(MCM)の機能がUEMの一部として提供されている。リモートワイプの機能や、スマートフォン上のデータをコピー&ペーストしてSNSに転載させないなど、業務データと個人データを分離する仕組みは、多くの組織にとって必須のリスク軽減策になるだろう。

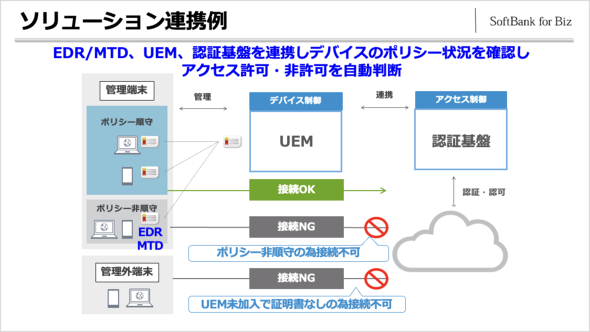

これらのEDR/MTD、UEMは認証基盤とともに相互に連携し、アクセスしてもいいかどうかを自動で判断できる。これらをうまく組み合わせることで、エンドポイントからゼロトラストを実現できるのだ。

岩木氏は「これまでならば、UTM(Unified Threat Management)などを活用して出入り口を管理していたが、今後はエンドポイントの防御力も重要となる。信頼できるエンドポイントのみをクラウド、社内リソースにアクセスさせる仕組みを持つことで、端末を信頼し、全体をセキュアにできる」と述べた。

クラウド時代に投資すべき場所

もう一つの脅威対策のポイントは「ネットワーク」だ。ソフトバンク 法人プロダクト&事業戦略本部 セキュリティ事業統括部 セキュリティエバンジェリスト 澤入俊和氏は、「クラウドシフトやテレワークの拡大に伴いネットワークの在り方は変化している」と述べる。

多くの企業はこれまで、ファイアウォールやUTM、プロキシ、IDS/IPSなど、ハードウェア製品へ投資してきた。昨今はSSLによる暗号化通信が当たり前になり、従来の製品においてもSSLの復号は可能なものの、パフォーマンス低下を嫌ってその機能を使えないことが多かった。ピーク時のトラフィックや機器の償却期間の考慮も必要となり、想定よりも高い性能を持った機器の導入が必要となるケースが多く、セキュリティの投資に踏み切れなかったケースが多かったのが実情だ。

また、クラウドシフトによるインターネット向けトラフィックやコロナ禍におけるリモートアクセスの増加への対応が必要である。

これを解決するのも「クラウド型のネットワークサービス」、そして「ゼロトラスト」だ。

境界の外/中にかかわらず、全ての通信を一元管理し、アクセス制御する仕組みでネットワークを考えることで、よりシンプルに安全なネットワークが構築できる。これこそが、SWGやSASEと呼ばれているソリューションだ。

これを実現するソリューションの一つとして「Zscalerインターネットアクセス」がある。クラウド型のネットワークセキュリティソリューションであるため、「冗長設計がいらない。ハードウェアのメンテナンスも不要で、キャパシティーも考えなくていい」と澤入氏は述べる。

クラウド上に基盤があるため、地方や海外の拠点からでも、自宅からのアクセスでもこのソリューションで統合的に管理が可能だ。もちろん、直接インターネットを経由するため、VPNへの投資も、境界型防御への追加投資も不要だ。インターネットブレークアウトによってクラウド化によるネットワークトラフィックの増加に対処できる。

加えて「Zscalerプライベートアクセス」を活用すると、オンプレミスやIaaSといったプライベートコンテンツにおいてもゼロトラストネットワークが実現できる。澤入氏は「ある日を境に、100%ゼロトラストのインフラに変更できるものではない。段階的な移行が必要だ。その1歩目として、こういったソリューションを勧めたい」と述べる。

ゼロトラストで守る、ソフトバンクが守る

セミナーで3人が共通して述べたのは、ゼロトラストが何らかの「製品」を入れれば導入できるというものではないという重要な事実だ。企業が何を心配し、どのような脅威への対策を必要としているのか、どうエンドポイントを守るのか、どうネットワークを守るのかという「考え方」によって、その対応は変わってくる。ゼロトラストに限らず、ITセキュリティを実現するには、組織の姿を適切に認識した上での設計、運用のノウハウが必要になる。

その点において、ソフトバンクは「複数ベンダーの製品ノウハウを持ち、最適な構成を提案可能だ」と澤入氏は述べる。要望に合わせて最適な提案ができることが重要なのだ。さらに岩木氏は、「運用対応、そしてその負荷が課題になる場合が多い。ソフトバンクはマネージドセキュリティサービスも同時に提供しており、専門家が不足している部分があれば、これらのサービスを通じてソフトバンクが力になれる」と述べる。

澤入氏も、「ネットワークセキュリティに関しては、新しくパロアルトネットワークスのPrisma Accessをベースとしたクラウドファイアウォール powered by Palo Alto Networksも提供を開始した。組織に合わせた最適な提案が可能なので、ぜひ一度相談してほしい」とアピールした。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ソフトバンク株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2021年4月30日

川口設計 川口洋氏

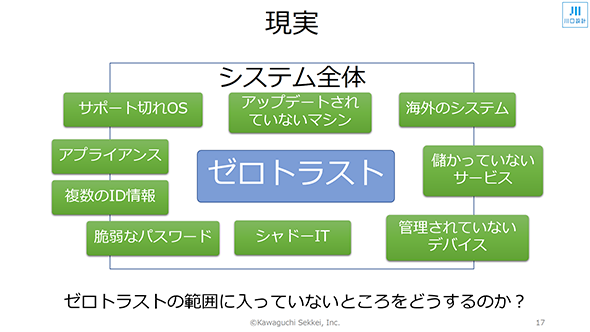

川口設計 川口洋氏 ゼロトラストの周辺にはさまざまな課題があるため、決してゼロトラストが全てを解決するわけではない。「特にもうかっていないサービスをどう守るかは抜けがち」と川口氏は強調する

ゼロトラストの周辺にはさまざまな課題があるため、決してゼロトラストが全てを解決するわけではない。「特にもうかっていないサービスをどう守るかは抜けがち」と川口氏は強調する ソフトバンク 法人プロダクト&事業戦略本部 セキュリティ事業統括部 セキュリティサービス第1部 部長 岩木邦彦氏

ソフトバンク 法人プロダクト&事業戦略本部 セキュリティ事業統括部 セキュリティサービス第1部 部長 岩木邦彦氏 エンドポイントをどう守るのか

エンドポイントをどう守るのか 各ソリューションは連携が可能なため、ポリシー適用により自動で接続不可という判断が可能だ

各ソリューションは連携が可能なため、ポリシー適用により自動で接続不可という判断が可能だ ソフトバンク 法人プロダクト&事業戦略本部 セキュリティ事業統括部 セキュリティエバンジェリスト 澤入俊和氏

ソフトバンク 法人プロダクト&事業戦略本部 セキュリティ事業統括部 セキュリティエバンジェリスト 澤入俊和氏 従来のセキュリティとゼロトラストセキュリティの違い

従来のセキュリティとゼロトラストセキュリティの違い