ニューノーマル時代に適したセキュリティとは?――VMwareが提案する新しいアプローチ:今見直したい、境界型セキュリティ

在宅勤務体制への移行が進む中、これまで主流だった会社という場に限定した境界型セキュリティを見直す動きが加速している。ニューノーマル時代に最適なセキュリティとは何か。

ニューノーマル時代に向けて見直したい、既存のネットワークとセキュリティ

新型コロナウイルス感染症(COVID-19)の世界的なまん延は、企業活動の在り方を大きく見直すきっかけとなった。最も顕著な例は、在宅勤務への移行だ。自宅のPCから社内ネットワークにアクセスし、業務アプリケーションやWeb会議サービスを活用して業務をこなす。そのような状況も、新しい日常風景としてなじみつつある。

こうした「ニューノーマル時代」への変化をチャンスとし、従来の事業活動をこれまでとは異なる角度から見つめ直して、コスト削減や生産性向上といった課題に対し新しいアプローチを見いだしながら、今後の変化にも柔軟かつ迅速に対応できる体制を整える時期に来た。「ITmedia Security Week(春) 2021」のセッション「New Normal 時代に最適なVMwareの新しいアプローチとは」で、ヴイエムウェアの林超逸氏が登壇し、次のように語った。

例えば業務環境について、会社の内外の境界上に防御壁を敷き、セキュリティポリシーに基づいて内側を守る境界型セキュリティが主流だった。しかし、テレワークが一部社員だけでなく全社に展開された結果、人やデバイスが防御範囲の外側へ移動し、セキュリティリスクが高まった。そこで、一部社員が使っていたVPN(仮想プライベートネットワーク)を全社で展開しようと考えるも、急激なアクセス増で遅延が発生。加えてVPNライセンスの超過費用に頭を悩ませている企業もあるだろう。「全社員のテレワークが前提の時代、VPNはミスマッチなソリューションになった」(林氏)

サイバー攻撃の懸念もある。エンドポイントセキュリティ製品を提供するVMware Carbon Black のアンケート調査(※)によると、91%の回答者が在宅勤務に移行してからサイバー攻撃件数が増加したと回答している。しかし、都度ネットワークセキュリティ製品やエンドポイント製品、アプリケーションセキュリティ製品を後付けで追加するのも、個別のコンソールや設定を駆使しながら運用管理することになり、IT管理者の大きな負担となる。

※セキュリティ脅威レポート【日本】脅威に晒される企業の実態|ヴイエムウェア

VMware SD-WANとVMware SASEで快適・安全なテレワーク環境を実現

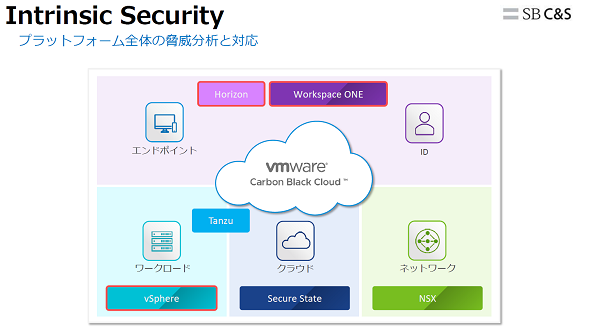

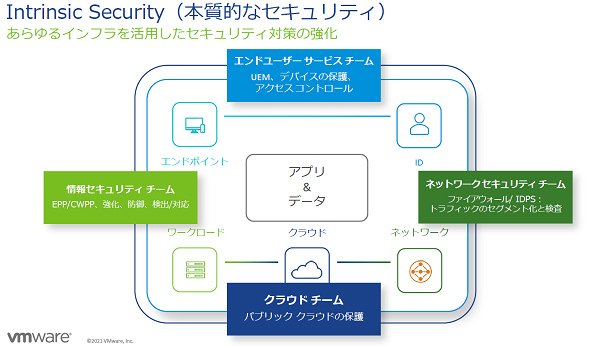

そこでヴイエムウェアが掲げるのが、「Intrinsic Security」ビジョンだ。Intrinsicは「内包する」という意味で、全ての製品にあらかじめセキュリティ機能を組み込んで利用するという考え方だ。具体的には、エンドポイント、ワークロード、ID、クラウド、ネットワークの5つの制御ポイントでログ収集や分析を実施、脅威を可視化して異常を早期検知し、速やかな復旧を実現する。そのための製品群として、ヴイエムウェアはインテリジェンスベースのデジタルワークスペースを提供する「VMware Workspace ONE」、ネットワーク仮想化プラットフォーム「NSX」、マルチクラウド管理プラットフォーム「CloudHealth」、エンドポイントセキュリティ「VMware Carbon Black」を提供する。

現在、VMware Workspace ONEで管理されているクライアントは数千万台。NSXを中心としたVirtual Cloud Networkのユーザー数は1万7000社を超えており、CloudHealthは7000社で導入されている。VMware Carbon Blackは2万社以上が採用しているなど、いずれも豊富な導入実績を誇る。

「今後はvSphereと緊密に統合された VMware Carbon Black Cloud WorkloadやコンテナについてもIntrinsic Securityのビジョンに沿って、セキュリティ機能を実装していく予定だ」(林氏)

この中で、特にテレワーク環境に深く関わるのがネットワークとエンドポイントだ。それぞれの課題をテレワークの視点で整理する。

1つ目のネットワークの課題は、従来のWAN構成にある。支店を多く持つ企業はアクセス制御の目的で、自社のデータセンターにトラフィックを集約してからプロキシやVPN経由でインターネットにアクセスする構成をとるケースがある。しかし、クラウドサービスの活用が増え、在宅勤務に伴うリモートアクセスが増えた今、このような構成ではトラフィックの集中で回線が圧迫され、遅延やパフォーマンス低下を引き起こしかねない。

こうした課題の解決策として今注目されるのが、SD-WANだ。SD-WANとは、ソフトウェアで仮想的に構築するネットワークを指す。アプリケーション単位で通信経路を制御できるため、ストレスなくクラウドサービスを利用することができる。

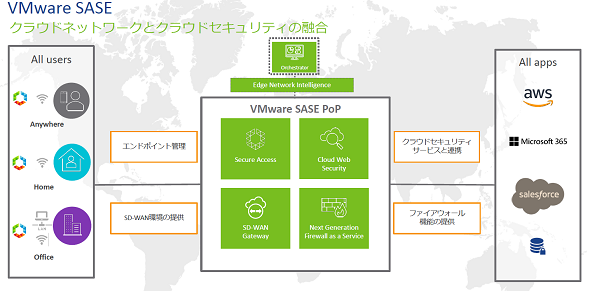

そのSD-WANを使ってセキュアな通信環境を一元管理できるプラットフォームが、「VMware SASE」だ。SASE(Secure Access Service Edge)とは、クラウドベースのネットワーク(SD-WANなど)とセキュリティサービス(Security as a Service、ゼロトラストセキュリティなど)を統合管理するという考え方を指す。ネットワークやセキュリティ機能をポリシーとしてエンドポイントにひも付けることで、いつでもどこでも誰でも安全に通信できるのが特長だ。

VMware SASEプラットフォームではVMware SD-WANの、世界中で分散配備されている2700以上のクラウドゲートウェイや、100カ所以上のPoP (Point of Presence:接続拠点)を生かす形で、VMware SASE PoPを提供していく。そして、最終的には統合された管理画面であるVMware SD-WAN Orchestratorで一元的に運用管理を実施できるようになる。ユーザーは自宅や自社から最も近いPoPにアクセスできるので、遅延の少ない通信環境を確保できるという。「人口の密集地域からは10ms以内、主要なクラウドサービスプロバイダーからは5ms以内を実現してゆく」(林氏)

セキュリティ機能では、ゼロトラストセキュリティによるアクセス制御を実現するVMware Workspace ONEや、アクセスしてきたユーザーや場所だけでなく、マルウェアに感染していないかどうかといったデバイスの状態に基づく詳細なアクセス制御ができるVMware Carbon Blackと連携可能だ。また、パートナー企業のMenlo Securityのテクノロジーを活用してアンチマルウェアやURLフィルタリング、CASB(Cloud Access Security Broker)などのセキュリティ機能をクラウドベースで提供する「VMware Cloud Web Security」、VMware NSX Firewallのファイアウォール機能やIDS/IPS、NDR(Network Detection Response)などを内部間トラフィックに適用するNSX Firewall as a Serviceも、VMware SASEに統合される予定だ。

プラットフォーム全体の脅威分析ソリューションに進化するVMware Carbon Black

2つ目のエンドポイントの課題は、限界が到来した境界型セキュリティだ。テレワークの拡大、クラウドサービス活用の増大、デバイスの多様化などにより、インターネットの境界がエンドポイント側に拡張している。

対策として、アンチウイルスや資産管理、デバイス管理などが挙げられることもあるが、「インシデントが発生したとき、企業は最低限の責務であるリスクコントロールを果たしていると説明できなければならない。だが、これら対策はリスクを下げるだけでコントロールできるわけではない」と、SB C&Sの矢部和馬氏は指摘する。

加えて、従来型のアンチウイルスは幾つか問題を抱えている。1つは、マルウェアの検出方法だ。従来型はPCのディスク内に書き込まれる悪性ファイルを機械学習や禁止リストと照合して検出、ブロックする。しかし、ファイルではなくスクリプトやコード、コマンドなどを使うファイルレス攻撃はPCのメモリ上で実行、その後ファイルを実行することなく完結するものもあるため、検出できない。しかも、凶悪な新種のマルウェアはアンチウイルスを回避して侵入するものが増えており、十分な対策にはならないのが現状だ。

もう1つは、侵入後の被害状況を可視化できない点だ。従来型のアンチウイルスの場合、マルウェアのダウンロードや実行に関するログしか記録されないのが一般的だ。しかし、攻撃の全体像を把握し、対策の見落としがないか確認するには、侵入経路はどこなのか、どのような内部犯行が行われたのか、被害状況と影響範囲はどの程度なのかなどを確かめるログが必要だ。これらログは、他のネットワーク機器やサーバなどに残っている。セキュリティ担当者は、これら機器に1つずつアクセスしてログをかき集めて調査しなければならない。

そこで登場したのが、EDR(Endpoint Detection and Response)製品だ。EDRは、監視カメラのようにエンドポイントのふるまいを監視および記録し、攻撃を検知したらすぐに対処を促すソリューションだ。侵入を想定した攻撃の検出、封じ込め、調査、復旧に有効な情報を記録し分析するのがポイントだ。

このEDRと、従来型から進化した次世代アンチウイルス対策(NGAV)をシームレスに統合し、提供するのがVMware Carbon Blackだ。

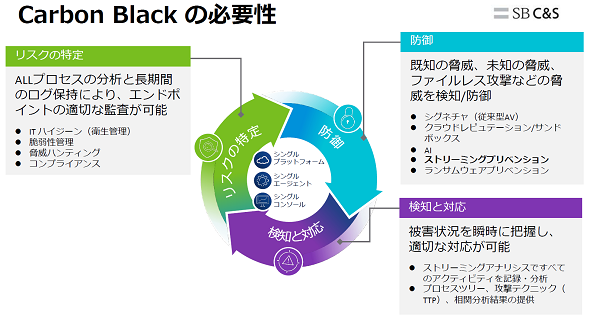

VMware Carbon Blackの機能は、大きく「検知と対応」「リスクの特定」「防御」の3つに分けられる。

検知と対応

全てのアクティビティーを記録、相関分析するストリーミングアナリシス機能で被害状況を瞬時に把握する。

リスクの特定

ログの長期保存のほか、端末の衛生状態のチェックや脆弱(ぜいじゃく)性管理、脅威ハンティング、コンプライアンス対応状況などからエンドポイントの監査を実現する。

防御

既知および未知の脅威、ファイルレス攻撃などの脅威を検知し、防御する。

検出と対応に関して特筆すべきは、全てのログを取得した上で攻撃の一連の流れをリアルタイムに解析し、TTP(Tactics, Techniques and Procedures:戦術/技術/手順)の観点でどのような攻撃にさらされたかの情報を提供、エンドポイントへの影響の有無を判断、防御する「ストリーミングプリベンション」機能だ。感染経路などを可視化して攻撃全体の調査を短時間で実施でき、事業継続性を高める副次効果も期待できる。

防御機能に関しても一連の攻撃の流れの中から、挙動ベースで防御可能なストリーミングプリベンション機能を備えている。

ダッシュボードのUIや分析結果は日本語で表示されるため、何が起きているか、すぐに理解して判断できる。また、海外のデータセンターを使いたくないという要望を受けて、2018年から国内のデータセンターが利用可能になった。

すでにVMware vSphereにはVMware Carbon Blackが連携するように実装されており、ワークロードの防御も可能になっていると矢部氏は説明する。VMware SASEと組み合わせて、より強固なエンドポイントセキュリティを展開できると述べた。

「何よりも、ヴイエムウェア傘下に入ったことで、今後はエンドポイントやID、ワークロード、クラウド、ネットワークまで相関分析の幅を広げ、プラットフォーム全体の脅威分析およびそれに対応するソリューションへと進化できる。VMware SASEとの統合により、より強固なエンドポイントセキュリティを展開できる」(矢部氏)

関連ホワイトペーパー

テレワーク導入が加速、ニューノーマル時代に求められるセキュリティ対策とは?

関連リンク

VMwareが提唱するセキュリティの新しい概念 Intrinsic Securityとは?

<SD-WAN市場のトップベンダーが示す> 選ばれるVMware SASE/VMware SD-WANの優位性

Copyright © ITmedia, Inc. All Rights Reserved.

提供:SB C&S株式会社、ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2021年4月30日

ヴイエムウェア ソリューションプロダクト マーケティング本部 ソリューションマーケティングマネージャ 林超逸氏

ヴイエムウェア ソリューションプロダクト マーケティング本部 ソリューションマーケティングマネージャ 林超逸氏

SB C&S株式会社 ICT事業本部 販売推進・技術本部 技術統括部 第2技術部 矢部和馬氏

SB C&S株式会社 ICT事業本部 販売推進・技術本部 技術統括部 第2技術部 矢部和馬氏