ゼロトラスト、SASE、脆弱性アセスメント、NGAV、EDR――新常態におけるセキュリティ課題と、その変革に必要な認識、技術とは:マクロとミクロで考えるセキュリティの近未来

ビジネスを革新するセキュリティの在り方を考えるライブ配信セミナー「ITmedia Security Week 2021夏」が開催され、次世代のセキュリティ技術をさまざまな角度から見直す講演が行われた。本稿では、その内容をお届けする。

オンプレミスからクラウドに“主戦場”が移行し、コロナ禍の影響で人々の働き方は強制的に変革をもたらされた。この1年は、ほとんどの企業や組織にとって、良くも悪くもセキュリティを考え直すきっかけになっただろう。

混沌(こんとん)とした現代のITをさまざまなサイバー脅威から守るべく、身近なエンドポイントとネットワークの向こうにあるクラウドを見据えながら、現場における声を含め、本業を革新するセキュリティの在り方を考えるライブ配信セミナー「ITmedia Security Week 2021夏」の特別ゾーン「マクロとミクロで考えるセキュリティの近未来」では、変わりゆく常態の姿をアップデートし、次世代セキュリティをさまざまな角度から見直す講演やセッションが行われた。本稿では、SOMPOリスクマネジメントの熱海徹氏による基調講演と2つの技術セッションの内容をお届けする。

基調講演:「セキュリティの課題感を態度で示す」――SOMPOリスクマネジメント熱海氏

基調講演には、SOMPOリスクマネジメント サイバーセキュリティ事業本部 上席フェロー 熱海徹氏が登壇。大きなうねりの中で、熱海氏自らの経験を基に“変化を認める”ことを勧める「今こそ、経営トップは、セキュリティの課題感を態度で示すべきである 〜IT部門の社員だけが対策をするのでなく、組織全体で運用することが大切〜」と題した講演が行われた。

熱海氏はこれまで、日本放送協会(NHK)で技術職員としてシステム開発やスタジオ整備に従事。2013年にはNHK本部でサイバーセキュリティ対策グループ統括として活躍した経歴がある。2018年9月にSOMPOリスクマネジメントに移り、SOMPOグループ内でリスクマネジメントに従事している。

NHKに入局してサイバーセキュリティに携わった1978〜2013年までの35年間は、「世の中が大きく変わったと感じた」と熱海氏は話す。その後の2013〜2021年の8年間については「世の中が変わり進歩したという感覚がない」という。

この違いについて「大きな変化を経験した時代から、変化を受容する時代に変わった」、と熱海氏は捉えているという。ある程度出来上がった状況の中で、いかにそれらを“利用するか”という時代になったことが、その要因ではないのか――この感覚の変化から現在は従来のやり方を見直す時期に来ているのではないかと指摘する。

課題は「どうやって変化を認め、どう“取り入れる”か」だ。熱海氏は、コロナ禍によって変わった今の新しい常態を「シンプルに認めて、行動を起こすべし」として、新常態(ニューノーマル)の働き方におけるポイントを3つに絞る。常にネットワークにつながり、在宅勤務を中心としたスタイルになること。モニタリングの仕組みを取り入れ、常にリスクを可視化すること。セキュリティへの対応が経営課題であることを本気で捉え、組織として取り組むことだ。

また、新常態の働き方では、企業が用意した以外のネットワーク接続手段を使う必要がある。「自宅ではネットワークレベルで、私用データと機密データの混入が起きている。個人宅に対して、企業が用意した回線を物理的に分けるのは不可能だ。そして、オンプレミスとクラウドも混在している今、データが双方に分散してしまうことも考えなくてはならない。これらの解決方法は、『ゼロトラスト』にある」(熱海氏)

ゼロトラストは、これまでの境界による静的なアクセス制御のように“過去の認証”を信用するのではなく、ユーザー認証、デバイス認証、信頼度によるアクセスを動的に制御する。常に「過去の認証を信用しない」点が重要だ。熱海氏は現状を鑑み、ゼロトラストを「経営課題」と捉えることを勧める。

「組織にゼロトラストの考え方を浸透させて、技術を担う部門だけではなく現場、経営層を含めて理解させることが重要だ。トップが本気になれば変わる」(熱海氏)

ゼロトラストには、エンドポイントを集約して、モニタリングする仕組みが必須だが、それが変革への第一歩となると熱海氏は述べる。では、これをどう経営層に理解してもらえばよいのだろうか。

熱海氏はこれまでの経歴と、その考え方の変化をもう一度例に出した。

「ある程度の年齢になると、世の中の変化について『昔の方が激しかった』と思うのではないか。しかし、経営層には、今の若い世代が何をしようとしているか、何に挑戦しているのかを見てほしい。大きく時代が変わり、考え方も変わってきている。その変化を認め、新常態の中で何をすべきかを考えることが重要だ」(熱海氏)

そのためにも、経営者がサイバーセキュリティに積極的に関わり、環境を整備する必要があるという。

最後に熱海氏は、「可視化、モニタリングができる仕組みに注目して、少しずつでもゼロトラストに踏み出すことが重要。セキュリティ対策をしないことによるリスクよりも、対策をすることで得られるメリットに注目してほしい。それこそが、攻めのセキュリティだ」と講演を締めくくった。

技術セッション1:“攻めのセキュリティ”を支えるのはVMwareの最新技術

では、“攻めのセキュリティ”はどうやってシステムに組み込んでいけばよいのか。「VMware SASEによる次世代セキュリティの全貌とロードマップ」と題したセッションでは、ヴイエムウェアとSB C&Sによって“攻めのセキュリティ”を実現するVMware最新のセキュリティ技術が紹介された。

まず、注目したいのは、SASE(Secure Access Service Edge)による次世代セキュリティだ。SASEというと難しく聞こえるかもしれないが、アクセス経路としてリモートアクセス環境が混在していたり、サービスがクラウド/オンプレミスに散らばっていたりしても、安全を確保するための管理手法と考えてほしい。

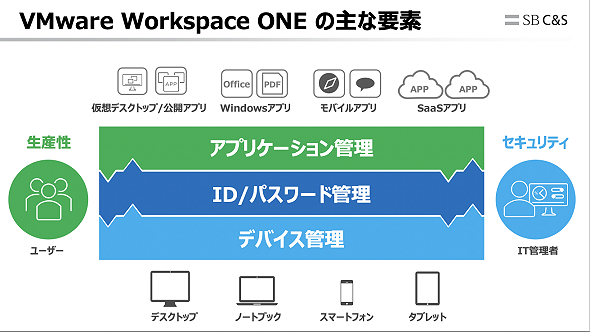

テレワークの普及によって働く場所が多様化すると、デバイスの安全性、本人確認の確かさ、アクセス手段の制御が課題になる。あらゆる場所から、あらゆる方法で接続してくるエンドポイントを管理するには、従来のオンプレミスサービスでは難しく、全てをクラウドで管理できる方法が望まれる。これまでの資産管理のカバー範囲を超え、セキュリティ対策やパッチ適用の状態などもクラウド経由で管理し、常に安全な状態かどうかを確認できる必要がある。さらに、認証も重要だ。もはやパスワードだけでは“なりすまし”を排除できないので、多要素認証が必須となる。

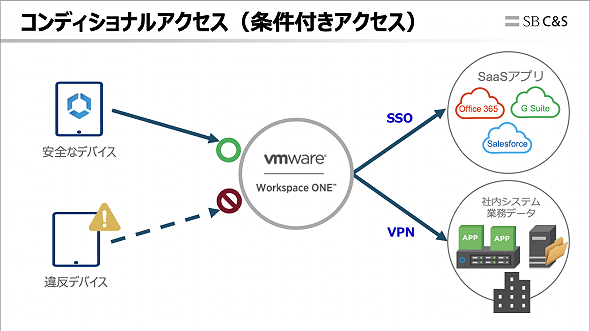

「これらの課題を解決するのが、『VMware Workspace ONE』だ。デバイス安全性をUEM(Unified Endpoint Management)やEDR(Endpoint Detection and Response)で、本人確認をIDaaS(IDentity as a Service)で、アクセス手段を『VMware SASE PoP』(Points of Presence:接続拠点)経由でカバーすることで、セキュリティを確保しつつ、従業員の生産性を高めることができる」(ヴイエムウェア ネットワーク&セキュリティ技術部 シニアスペシャリストエンジニア 笠掛利彰氏)

これにより、自宅からクラウドサービスにログインする際、VMware Workspace ONEが用意したシングルサインオンの画面から認証できるようになる。その画面からは社内システムへのサインオンも可能だ。利用者は意識せずに、SaaSならそのまま、社内システムならVPNを経由して各種サービスに接続できる。

万が一、PCのマルウェア検知プログラムが正常に動作していない場合、そのデバイスはセキュリティ違反として認識され、その先に接続することはできない。

「VMware Workspace ONEは、デバイスの安全性、本人認証、アクセス経路の全てを一貫して管理可能なことが理解いただけるだろう。これこそがSASEやゼロトラストの第一歩。リスク可視化やモニタリングにおける“足場固め”として働く」(SB C&S エバンジェリスト 大塚正之氏)

技術セッション2:ワークロードでの対策は「感染防止」だけではない

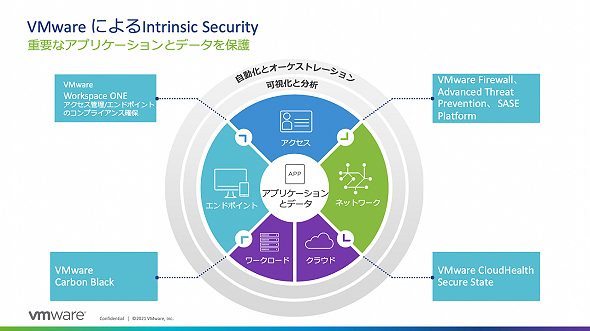

「あのVMwareがセキュリティ?! インフラ起点ではじめるIntrinsic Security」と題したセッションでは、今後のサイバー脅威を見据え、従来のセキュリティ対策から脱却して、いかに「組織的な変革」を起こしていくべきかが解説された。

SASEやゼロトラストに加え、新常態のシステムに必要な機能となるのが脅威の“検知”だ。この点に関しても、VMwareファミリーとなった「Carbon Black」製品が役に立つ。

複雑化するITシステムでは、把握していないこと、理解していないことはそもそも保護できないという「コンテキストの不足」、部署ごとにIT化が進んだためにセキュリティチームだけでは把握できず、各所で別々の言葉が飛び交う「サイロ化」、テレワークの浸透やクラウドサービスの多様化による「攻撃対象領域の増加」の3つが大きな課題となる。

これら課題は「ワークロード」、つまりシステム内に存在する各種サーバにリスクがあると多くの企業が考えている。「サーバ群は情報の漏えいや悪用にさらされ、最終的には脅威によって業務が停止するかもしれないという大きなインパクトを内包している。デバイスの保護と同じくらい、ワークロードをどう守っていくかが重要だ」(SB C&S ICT事業本部 販売推進本部 技術統括部 第2技術部 矢部和馬氏)

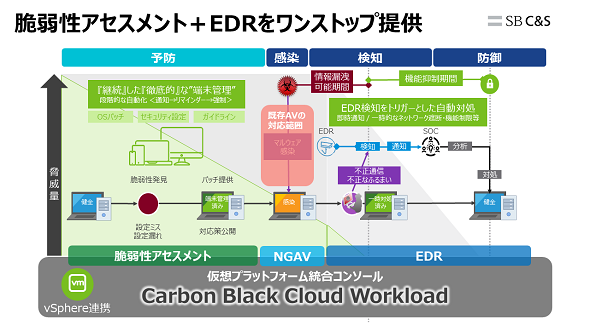

これまでのように、マルウェアの感染や侵入そのものを防止することも重要だが、この対策だけでは今は守ることはできない。予防策、そして検知後の防御、復旧のための技術が必要だ。予防に関しては「脆弱(ぜいじゃく)性アセスメント」が、感染対策は「次世代アンチウイルス(NGAV)」が、そして検知、防御に対してはEDRが適切な対処技術となる。しかし、問題はこれらがバラバラに導入されると管理が難しいことにある。

VMwareは仮想プラットフォーム統合コンソール「VMware Carbon Black Cloud Workload」を提供している。脆弱性アセスメント、EDRなどをワンストップで提供することが大きな特徴だ。

Carbon Black Cloud Workloadの各機能は、「VMware vCenter Server」と密接に連携する。サーバ管理者は、vCenterにコンソールから「VMware vSphere」の仮想マシン内に存在する脆弱性のリスク優先リストにアクセスできる。これにより、セキュリティリスクを可視化できる。大きな話題となった「Zerologon」といった脆弱性が自組織のどのサーバに影響するのかが把握できなければ、対処は不可能だ。vCenterと融合した機能があれば、コンソールに一覧される高リスクのサーバから対処していけばよい。

Carbon Black Cloud Workloadは、vSphere環境との統合やインベントリ/ライフサイクル管理、脆弱性管理だけではなく、NGAV機能やEDR、監査と復旧など、サーバの保護に必要な機能を備えている。システムを1つの製品で一貫性を持って保護したい場合、検討に値するだろう。

これまでVMwareは、仮想化技術やSD-WANなどで培ってきた実績がある。実は、それらの要素とセキュリティは密接な関係があり、VMwareの各種コンポーネントは容易にセキュリティ機能を実装、追加することが可能になっている。もはやVMwareは“セキュリティを提供する企業”でもあるのだ。

「VMwareは、新常態への変革を認識した“次の一歩”として、全ての製品や機能にセキュリティを内在させた『Intrinsic Security』(イントリンジックセキュリティ)を目指す」(ヴイエムウェア セキュリティ事業部 シニアセキュリティセールスエンジニア 大久保智氏)

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:SB C&S株式会社、ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2021年7月31日

SOMPOリスクマネジメント

SOMPOリスクマネジメント ヴイエムウェア

ヴイエムウェア

SB C&S

SB C&S

SB C&S

SB C&S

ヴイエムウェア

ヴイエムウェア