失敗も頓挫もしない「ゼロトラスト」の現実的な実装法:“リーントラスト”で段階的な実現を

働き方が「社外前提」に変わりつつあるいま、多くの企業が「社内で働くこと」が前提だったネットワークやセキュリティの仕組みを見直しつつある。そうした中で注目されている「ゼロトラスト」だが、まだまだ実装には至らない例が多い。その理由と現実的なゼロトラスト実装法とは。

ゼロトラストを実現するためのアプローチ「リーントラスト」

新型コロナウイルス感染症(COVID-19)への対応や、デジタルトランスフォーメーション(DX)に向けた取り組みが進む中、多くの企業がネットワークやセキュリティの新しい在り方を模索しつつある。「ゼロトラストアーキテクチャ(ZTA)」や「ゼロトラストネットワークアーキテクチャ(ZTNA)」といった、従来の境界防御型セキュリティに変わる新たなアプローチだ。だが、境界防御型のネットワークやセキュリティを長く使ってきた企業にとって、いきなりゼロトラストに移行するのは容易なことではない。

そうした中、ソリトンシステムズの倉田和人氏は、「ゼロトラストを“現実的な取り組み”とするアプローチとして、『リーントラスト』という概念が注目されつつあります」と話す。

「ゼロトラストは、これからの時代に求められるセキュリティの在り方を示したものです。ゼロトラストを自社システムにどう適用するか、現実的な観点で検討することが不可欠となります。その実践に有効なアプローチとなるのが、リーントラストです」(倉田氏)

「ゼロトラスト」に惑わされず、「必要な策」を積み上げているか

ソリトンシステムズがリーントラストを推奨するのは、「いたずらにゼロトラストの適用を考えるだけでは、実効性のある施策につながりにくいため」と倉田氏は説明する。

「例えば、コロナ禍を受けたテレワーク環境の構築においても、境界防御型ネットワークからゼロトラストネットワークへの移行が重要であることは盛んに叫ばれていました。しかし、実際には『日々の業務を遂行できること』が優先され、多くの企業は突貫工事的にテレワーク環境を整えざるを得ないような状況でした。日々の業務や経営環境変化に対応しながら既存のネットワークを根本から見直すことは、現実にはなかなか難しいのです」(倉田氏)

実際、この1年で急速に進んだのは、VPN回線の増強・増速、新しいネットワーク管理ツールやセキュリティ管理ツールの採用などだ。ゼロトラストに代表される新しいアプローチが必要なことは分かってはいても、予算や人的リソースなどの問題から先送りされているケースが多い。

「ただし、気を付けてほしいのは、突貫工事的な対応によってセキュリティリスクが増加したケースも少なくないことです。例えば、クラウドアプリケーションの採用に当たり、不正侵入防止などのネットワークセキュリティを強化したものの、無線LANセキュリティはなおざりなままだったため、無線LANを狙った不正アクセスが増加した、という事例があります」(倉田氏)

この他にも、「社内でのみ運用していた『Microsoft Active Directory(AD)』を、クラウドアプリケーションの認証など、外部からのアクセスでも利用できるようにしたところ、不正アクセスを受けてアカウントロックが多発した」「SaaSアプリケーションやWi-Fiルーターに安易なパスワードを設定していたことが不正侵入を招いた」といった例もあったという。

「これらの例で共通するのは、個別最適のアプローチで“部分”でしか課題を捉えていなかったことです。都度、現実に機能する仕組みを作り、継続的に改善していくというリーントラストのアプローチを説明しましたが、全体を見渡して適切な対策を都度施していく。そうした当たり前のことこそが重要なのです」(倉田氏)

“近道”は、「認証」を軸にリスクを見極めながら対策を重ねること

だが「必要な対策を都度講じていく」とはいえ、具体的には何から着手すればよいのか。倉田氏は、「そこで重要になるのが、セキュリティの基本である『認証』です。ここから取り組みを始め、権限設定やログ管理などへと拡大していく方法が、ゼロトラストに近づく近道です」と話す。

具体的には、「多層的、段階的なリスクベースのアクセスコントロール」が有効なアプローチになる。これはユーザーを識別する「認証」、認証後にユーザーに権限を付与する「認可」について、リスクベースでその都度、評価していくというものだ。

というのも、ゼロトラストの実装においては、「ネットワークリソースへのアクセスを全てリアルタイムで把握し、制御すること」が要件の一つとなる。アクセスが膨大になるため、従来の境界防御型のようにファイアウォールのアクセスリスト(ACL)やWAF(Web Application Firewall)のカスタムルールなどを人が作成し、リストやルールを調整していくといったアプローチでは到底実現できない。

また、ゼロトラストでは「ポリシーで認証を自動制御する」ことも求められるが、自動運用の認証基盤を構築することは容易ではない。既存の認証基盤との統合や、それらの運用管理をどう行うかという課題もある。すなわち、全く新しい認証基盤を一から作るようなケースでもない限り、いきなりゼロトラストを実現することは難しいのだ。

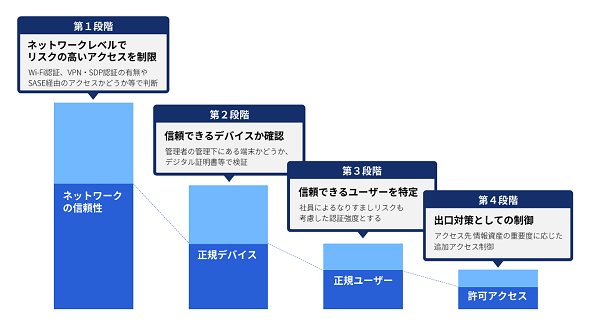

そこで“現実的な”選択肢となるのが、「多層的、段階的なリスクベースアクセスコントロール」になると倉田氏は説明する。これは「リスクの特定」「リスクの分析」「リスクへの対応」という、多くの企業が実践してきたリスクマネジメントの方法論をベースにして、以下の図のように各社各様の状況に応じて、多層的、段階的にリスクを判断していくという進め方だ。

「多層的、段階的なリスクベースアクセスコントロールでは、4段階でアクセスを制御します。第1段階はネットワークレベルでの認証、第2段階はデバイスレベルでの認証、第3段階はユーザーレベルでの認証、第4段階はユーザーの役割や場所、振る舞いなどに応じた認証です。ユーザーやデバイス、アプリケーションが社内にあろうと、社外にあろうと、こうした認証と認可の仕組みを構築することで、『全てを信頼せず、常に認証する』というゼロトラストの考え方に基づいたアクセス制御を実現できるようになります」(倉田氏)

具体的には、第1段階のネットワーク認証は、ネットワークレベルでリスクの高いアクセスを制限する。信頼できるネットワークの条件としては、入退室管理やWi-Fi認証、VPN/SDP(ソフトウェア定義境界)認証を行って、不正な接続を排除する。「最近では、SASE(Secure Access Service Edge)系のサービスを経由したアクセスか、そうでないかを判定基準としてもよいでしょう」と倉田氏は話す。

第2段階のデバイス認証では、信頼できるデバイスであるかどうかを確認する。判断基準としては、例えば管理者の管理下にあるかどうかだ。ある程度知識があれば書き換えることができてしまうデバイスの固体番号で識別するのではなく、管理下のデバイスにあらかじめデジタル証明書を導入しておき、有効なデジタル証明書の有無でデバイスを識別することがポイントになる。デジタル証明書は、失効することでデバイスの盗難や紛失時のリスクにも迅速に対応できる。このようにデバイス管理が適切にできていれば、デバイス自体へのマルウェア感染のリスクも低減できる。さらにその後は、振る舞い検知と組み合わせるなどで、より一層のリスク低減も可能になる。

第3段階のユーザー認証では、適切なユーザーかどうかを特定する。ここまでの段階で、正しいネットワークと正しいデバイスであることがチェックされていれば、第三者によるなりすましリスクはかなり抑えられた状態になる。そのため、認証強度は、社員によるなりすましリスクを考慮する程度でよくなる。

「統合Windows認証やデジタル証明書を使った自動ログイン、生体認証などのパスワードレス認証によって、セキュリティの強度と利便性のバランスを図っていくことも重要です」(倉田氏)

第4段階では、マルウェア感染や正規ユーザーの誤操作による情報漏えいリスクなどに考慮する。例えば、万が一の場合でも被害を最小化できるような、出口対策としてのロールを使ったアクセス制御を実施する。さらに、セキュアコンテナを使ったソリューションなどを組み合わせることで、情報漏えいにつながるリスクを極小化する。また、アクセス先の情報資産の重要度や普段と異なるアクティビティーを検知するリスクベース認証などを活用して、認証強度を高めるようにすると、利便性とのバランスを取りながら、リスクをコントロールできるようになる。こうして段階的にゼロトラストの実践に近づけていくと、倉田氏は強調する。

既に実践事例も。リーントラストによるゼロトラストへの向かい方

ネットワーク製品やセキュリティ製品を手掛けるソリトンシステムズでは、こうしたリーントラスト環境の構築を支援しており、既に複数の事例があるという。

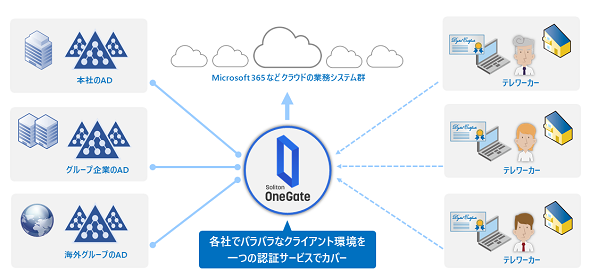

例えばA社では、テレワークへの移行で「Microsoft 365」を中心としたクラウドサービスの利用が増えた。そのため、既存の認証システムでは対応できなくなり、セキュリティリスクの増加が懸念されていた。具体的には、複数のSaaS利用によってパスワード管理が煩雑になり、簡単なパスワードが使われたり、適切なパスワード利用の徹底に手間がかかったりしていた。また、在宅勤務者のネットワーク認証やアプリケーション利用時のパスワード認証をどう行うかも課題になっていたという。

そこで、ソリトンシステムズのソリューションを活用して、社内システムとクラウドサービスのIDと認証情報をまとめて管理し、デジタル証明書によるアクセス制御やパスワードレスのシングルサインオン(SSO)を実現。既存の認証システムを活用しながら、クラウドサービスや在宅勤務に対応した新しい認証基盤を構築した格好だ。これにより、セキュリティと利便性を同時に高めることができたという。

「ポイントは、ユーザーに対してネットワーク認証からアプリケーション利用のためのユーザー認証までの環境をSSOとして提供し、安全に業務効率を向上させたことです。また、既存の証明書や複数のADとの連携、クラウド運用の自動化により、既存の環境を生かしながら、管理業務負荷も軽減しました。結果として、COVID-19感染拡大に伴う在宅勤務の急増にも対応できました。リスクベースのアプローチでリーントラストを実践できた好例といえるでしょう」(倉田氏)

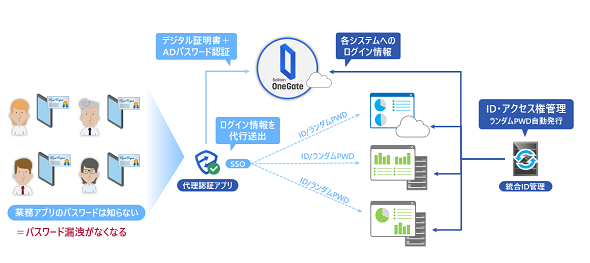

また、システムのクラウド化を推進していたB社では、既存システムの中にクラウドアプリケーション認証で標準的に用いられるSAML認証に対応していないシステムが存在することが課題だった。このため、クラウドベースの認証基盤への移行が頓挫しかけていたという。

B社は社内認証基盤にADを利用しており、クラウド認証基盤として「Active Directory Federation Services(AD FS)」から「Azure Active Directory(Azure AD)」に移行しているところだった。しかし、SAML非対応システムと統合AD認証をしていない業務システムが社内に多数存在し、移行が難しくなっていた。また、SAML認証を行う場合もパスワードログイン操作があるため、ユーザーの利便性が低下することが懸念されていた。

そこで、ソリトンシステムズの認証サービスを活用し、既存のAD環境を活用しながらクラウド上に認証基盤を導入。SAML非対応のレガシーシステムについてはPCとスマートフォンで動作する代理認証アプリを活用し、システムにID/パスワードを代理入力させることで、パスワードレス環境を実現した。

「B社では、PCでのパスワード入力や、iPhone/iPadのアプリ起動時に必要となるパスワード入力作業が年間で1万時間以上(400万回以上)にも達していました。パスワードレスを実現したことで、パスワード定期変更ルールなども廃止され、パスワード忘れによる業務ロスの解消にもつながりました。パスワードレス環境は、既存のID管理製品と連携して、ランダムパスワードの自動生成&登録で実現しています。管理者も含め、誰にも把握できないパスワードをシステム内で自動的に発行、登録するため、安全性が極めて高い環境です。このようにゼロトラストの要件を段階的に構築していくことが重要です」(倉田氏)

ソリトンシステムズでは、このように各社各様の課題を顧客企業とともに見極めながら、リーントラストの実践を強力に支援していく構えだという。

「あらゆるセキュリティ課題を、ゼロトラストという概念一つで解決できるわけではありません。テレワーク対応やクラウドでのSSOの実現など、各社各様の課題を一つ一つ解決しながら、全体最適を考えて取り組みを進めることがリーントラストの神髄です。ツールを導入して終わりではなく、継続的に改善していくという姿勢で、共にゼロトラスト時代のセキュリティを整備していきたいと考えています」(倉田氏)

関連記事

「ゼロトラスト」の誤解と、現実的な実装への“最短アプローチ”とは

「ゼロトラスト」の誤解と、現実的な実装への“最短アプローチ”とは

社内前提からリモート前提の働き方へと変わり、セキュリティ/ネットワークの仕組みにも変革が求められている。こうした中、各種ITリソースへの全てのアクセスを信用しない「ゼロトラスト」のアプローチが注目されているが、その現実的な実装方法とはどのようなものか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社ソリトンシステムズ

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2021年8月5日

ソリトンシステムズ

ソリトンシステムズ