ランサムウェアが速過ぎる――侵入前提でエンドポイントとネットワークの間にあるギャップを埋める、スピーディーな対策の鍵を握るものとは:勇気を持って、セキュリティ対策の「アップデート」を

コロナ禍における企業のセキュリティ対策をあらためて考えるオンラインセミナー「ITmedia Security Week 2022夏」が開催された。長引くコロナ禍でサイバー攻撃が増加する中、「新常態」におけるセキュリティ対策を再点検するとともに、DXを加速する上で、より実戦的で投資対効果の高いセキュリティ対策が多数紹介された。本稿ではその中から、岡田良太郎氏の基調講演とヴイエムウェア/SB C&Sの技術セッションをお届けする。

企業はこの数年、セキュリティ対策やリテラシーの向上に努めてきた。にもかかわらず、脆弱(ぜいじゃく)性を突いた不正アクセスやランサムウェア攻撃による被害は後を絶たないどころか、ますます増加し、事業に多大な影響を与えるほどに拡大している。

なぜ、このような状況が続いているのだろうか。これまで企業が講じてきたセキュリティ対策には何が欠けているのだろうか――。くすぶる疑問へのヒントが「ITmedia Security Week 2022夏」の6日目に開催された「ランサムウェア着弾の前に考える『今そこにある危機のリアル』」ゾーンで示された。

基調講演:攻撃のスピードに追いついていない現状、大至急、視点のアップデートが必要

基調講演に登壇したアスタリスク・リサーチ 代表取締役 エグゼクティブ アドバイザの岡田良太郎氏は、『リスク対策のミスマッチとミスインフォメーションの正体』と題した講演で、セキュリティ施策に関して新たな取り組みに踏み出し、アップデートする必要性を訴えた。

ただでさえ、攻撃側と比べて守る側は不利だ。その上テレワークが広がり、業務環境にさまざまなサービスが入り乱れる中では、脆弱な状況は放置されやすく、またフィッシングサイトやなりすましメール、アカウントを狙ったソーシャルエンジニアリング、誤情報、怪情報など、人の勘違いを突く巧妙な攻撃が成立しやすい。

問題は、こうしたカオス化した環境の中でどのようにインシデントを検知し、スピーディーに対応するかだ。たびたび指摘されることだが、攻撃者は攻撃を自動化している。例えば、フィッシングサイト構築と展開は自動化されているため、国内でも数千件レベルのフィッシングサイトが毎月報告されている。攻撃サイドはさまざまな形で効率化されており、互いに連携しながら攻撃を実行することで、スピードは速まるばかりで、数十分、数時間というスピード感で攻撃を成功させていく。

一方、守る側はどうかというと、このカオスな状況の中で社内のシステムの現状把握ですら苦戦しているのが現状だろう。そんな中で、不意に攻撃されても、自社で発覚するまで数日、また対応するまで何十日という時間を要してしまう。まさに、まったく追いついていない状況だ。

「攻撃側のスピードに追い付くことを意識した対策になっているかどうかが焦点であり、その観点から、考え方、やり方を根本的に変えなければならない」(岡田氏)

ここで、岡田氏は、現状のセキュリティ脆弱性の対応における「代理変数頼み」という問題点を指摘した。

「他社サービスを選ぶ際、セキュリティレベルはまずもって気にされていない。せいぜいその企業のブランド、他社の採用状況、あるいはもう少し進んで評価しているとしてもセキュリティ脆弱性検査をしたかどうか程度しか気にしていないだろう。そのような他人の評価を頼りに、つまり代理変数に頼ってセキュリティが保証された気になっている。本来ならば、自社がどのくらいクリティカルな業務をしようとしているのか、それを実現するアプリケーションの設計や実装がどうなっているか、さらにはここ最近の脆弱性対応などの改善サイクルがどうなっているかなどを見て、自社の期待値とサービスがマッチしているかどうかという視点で、要所を押さえていくべきだ」(岡田氏)

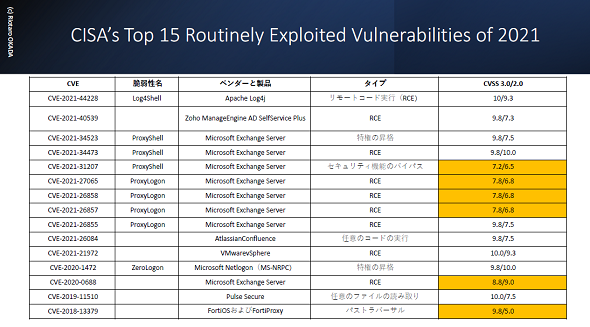

中でも、被害が大きいのは放置されているシステムに内在する脆弱性だ。ソフトウェアの脆弱性対応の優先順位の判断に、CVSS(Common Vulnerability Scoring System)の数値をあてにしている。CVSSの数値だけを見て「9以上については優先して急いで対応するが、そうでないものはさほど深刻ではない」と判断しがちだ。しかし、例えば米国サイバーセキュリティ・インフラセキュリティ庁から、実際にはCVSSが低い脆弱性も、繰り返し攻撃に利用されているとの報告がある。

米国サイバーセキュリティ・インフラセキュリティ庁が発表した、「2021年に繰り返し攻撃に使われた脆弱性トップ15」それぞれのCVSS調査は岡田氏による(提供:アスタリスク・リサーチ)《クリックで拡大》

米国サイバーセキュリティ・インフラセキュリティ庁が発表した、「2021年に繰り返し攻撃に使われた脆弱性トップ15」それぞれのCVSS調査は岡田氏による(提供:アスタリスク・リサーチ)《クリックで拡大》「外部で使われている指標よりも“自社の資産”から目を向け、自社のシステムの目的、他社サービスへの依存によるリスクといった事柄に基づいて対応を決めていくべきだ」(岡田氏)

このように、「この検査に合格しているからいい、みんなが使っているこのブランドだからOKだ」というほど安直なことではない。自分たちがどこに向かっており、その目標に向かう上で何が起きてはいけないのかに向き合ってできるだけ早くセキュリティ対策を講じなければならない。「そのためには、たいてい、これまで自分たちが信じてきた手だてや対策の方針からいったん離れて、評価し直さなければならないだろう」(岡田氏)

十分、リスクに見合った情報を手に入れ、それに対応してアクションすること。この重要性に示唆を与えてくれる例として岡田氏は、国内で最もがん患者の生存率が高いことで知られている長野県の取り組みを挙げた。県内でがん検診を早期に徹底させる取り組みなどが充実しており、「がんとは何なのか、どんなリスクがどのくらいの可能性で存在し、どうすればそれと戦っていけるのか」といったインフォメーションを早い段階から提供している。つまり、「早期に現状認識を行い、有事にも有効な対応方策をしっかり示す」ことを徹底しているため、結果として生存率が高くなっている、という例だ。

今までのやり方や考え方を見直すには勇気が必要だ。だが、サイバー攻撃としっかり戦うには、自社の保護すべき資産と機能を見直し、これまでの防御を盲信せず、リスクに見合った手法にアップデートすることが必要――。岡田氏はそんなエールを受講者に送り、講演を締めくくった。

技術セッション1:侵入型ランサムウェアには「侵入されること」を前提にした対策で対抗

今、企業が最も懸念しているのはランサムウェアによる被害だろう。基調講演に続いた技術セッション「侵入型ランサムウェアと多層防御〜木を見て森を見る〜」では、ヴイエムウェア セキュリティ事業部 シニアセキュリティセールスエンジニアの大久保智氏とSB C&S エバンジェリストの大塚正之氏が、ターゲットを絞ったランサムウェアの特徴と対策のアプローチについて解説した。

ランサムウェア対策が難しいのは、クリックしてからほんの1日足らずであっという間に広がってしまうこと。業務に不可欠なサプライチェーンや取引先とのつながりが悪用されてしまうことだ。

「もし、自社で感染が起きたらどうなるかについて考えていても、取引先がサイバー攻撃の被害に遭った場合を考えているだろうか? 監査や立ち入り検査をするか? これは非常に難しい問題であり、人ごとではない」(大塚氏)

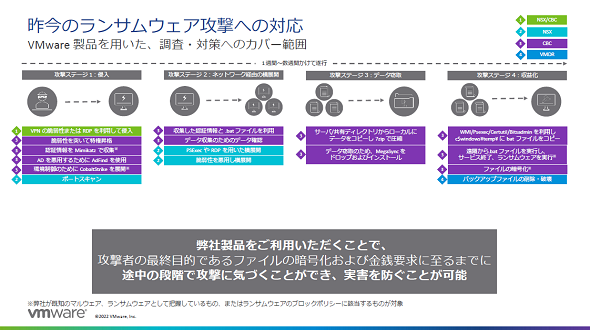

大久保氏は、ランサムウェアの性質が変わり、無差別にばらまかれるやり方に代わって、いわゆる「標的型攻撃」が用いてきた手法を活用した後、暗号化したり、情報を持ち出したりする「侵入型ランサムウェア」が増加していることを挙げる。侵入型ランサムウェアの特徴は、複数のステップを積み重ねて攻撃してくること。そして、OSに標準で組み込まれている正規のツールを悪用したりするので、対応が困難なことだ。

「侵入を防ぐことはなかなか難しく、侵入されることを前提に、いかに実害を防いでいくかという観点が重要だ」(大久保氏)。つまり、一歩引いた視点で“木を見つつ森も見ていく”ことが、有効な対策を考える上でポイントになる。それが、仮に最初の防御層を突破されたとしても、他の防御層で攻撃に気付く仕組みを導入する「多層防御」の考え方だ。

具体的には、最小権限の原則、ロールに基づいてアクセスできる範囲を絞る他、多要素認証を導入して認証を強化するといった基本に忠実な対策がまず求められる。また、万が一の場合に迅速に対応できるよう対応計画を策定し、「誰が、何をすべきか」という役割を整理し、日頃の予行演習をするといったソフト面での対策も重要だ。並行して、脆弱性をふさぐパッチ管理、暗号化に備えた定期的なバックアップ取得とリストア手順の確認、横展開を防ぐネットワークのセグメンテーションといったハード的な仕組みも整備する必要がある。

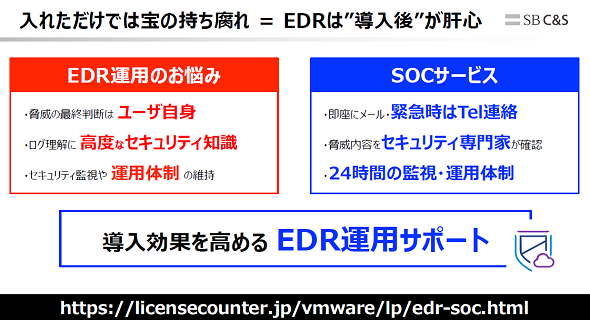

VMwareでは、端末やサーバを監視するEDR(Endpoint Detection and Response)製品「Carbon Black Cloud」(CBC)と、ネットワークを監視するNDR(Network Detection and Response)製品「VMware NSX」を提供し、多層防御の観点でセキュリティ対策を支援する。

一方で、大塚氏は「EDRを入れればもう安全で二度と感染しない、というのは間違い。あくまでも重症化をさせないため、いかに迅速に、被害を最小に抑えるかに絞ったのがEDRだ」と注意を呼び掛けた。

「単にEDRを導入しただけでは意味がない。感染を検知したら、例えば即座にネットワークを遮断して調査するといった具合に、アラートに対して適切に対処する運用が鍵を握る。そのためのサポートサービスも提供する」(大塚氏)

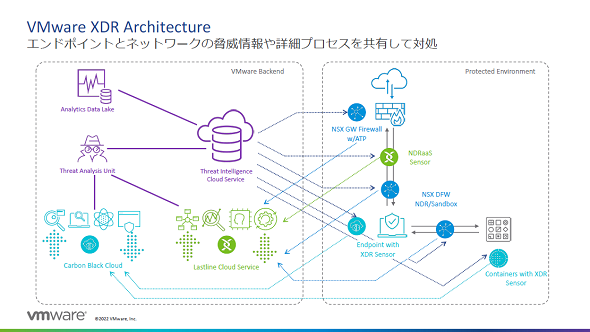

技術セッション2:エンドポイントとネットワークの間にあるギャップを埋めるXDR

続く2つ目の技術セッションでは、ヴイエムウェア ネットワーク&セキュリティ技術統括部 シニア セキュリティ スペシャリスト エンジニアの橋本賢一郎氏が登壇し、「本来あるべき『Detection & Response』の姿〜森も見て木も見る〜」と題して、EDRとNDRを組み合わせて、両面からのアプローチでセキュリティ対策の高度化を実現するXDR(eXtended Detection and Response)の全体像を紹介した。

先に大久保氏が説明した通り、標的型攻撃の手法を応用した侵入型ランサムウェアの被害が拡大しているが、現在のセキュリティ対策では「境界のセキュリティから、“最後のとりで”となるエンドポイントのセキュリティの間にギャップが生まれている」と橋本氏は指摘する。エンドポイント内の動きは検知できても、社内ネットワークで横方向に拡散するラテラルムーブメントまでは捉えることができない。ここを補い、攻撃の全体像を把握するには、監視カメラと同じようにネットワークの動きを監視し、カバレッジを増やすことが必要だ。

こうした問題意識からGartnerが提唱しているコンセプトが「SOC Visibility Triad」だ。ここではSOC(Security Operation Center)運用における3種の神器として「エンドポイントを監視するEDR」「ネットワークを監視するNDR」、そしてこれら2つの機能を融合させて、相関分析して運用効率を上げる「SIEM(Security Information and Event Management)」や運用を支援する「SOAR(Security Orchestration Automation and Response)」「UEBA(User and Entity Behavior Analytics)」などを組み合わせることが重要なポイントとされている。エンドポイントやワークロード、ネットワークといった対象ごとに脆弱な部分を見つけて対処し、もし悪用されるなど、不審な行動があれば的確に対応してリソースを守る。

VMwareでもそれを支援する製品を提供している。特にNDR製品については、ネットワークトラフィックを機械学習とシグネチャ、さらに複数の検知技術を駆使して解析し、不審な行動を見つけることが特徴だ。これによって、時系列に沿って攻撃キャンペーンの全体像を把握し、いち早く対処すべき危険な兆候を見いだして優先順位を付けることができる。

「侵害されたエンドポイントやワークロードを特定したら、EDRを用いて対処し、フォレンジックを行うことで、カバレッジのギャップを排除する」(橋本氏)

VMwareでは、これまで提供してきたさまざまな技術と機能を活用し、EDRとNDRを組み合わせて攻撃の全体を把握して対処できるXDRを提供する。ポイントは、EDRとNDRがそれぞれ独立しているのではなく、分散型のアーキテクチャの中で自動的に連携できることだ。

「人手を介する必要がなく、運用効率を高めることができる。しかも、エンドポイントのセキュリティに関するCarbon Blackの知見、ネットワークセキュリティに携わってきたLastlineの知見をそれぞれ生かして融合することで、常に新しい攻撃手法を検知し、対処できるようにする」(橋本氏)

エンドポイントからの不審なトラフィックをネットワークで止めたり、Carbon Black Cloudで検知した不審なワークロードをVMware NSXのマイクロセグメンテーション技術でいったん隔離し、ライブレスポンスでフォレンジックをしたりするといったことが可能になる。

最後に大塚氏が再び登場し、次のように呼び掛けてセッションを締めくくった。

「侵入型ランサムウェアはビジネスに大きなインパクトをもたらすものであり、従来の方式では守ることができない。いかに防御するかではなく、侵入されることを前提に、いかに迅速に対応するかを検討する必要がある。そのためのツールがEDRとNDRだが、運用が回ってこそ効果がある。継ぎはぎではなく、シンプルなセキュリティを検討し、必要に応じてSOCのようなサービスを活用してほしい」

関連記事

今のセキュリティ対策に求められるのは「これを入れれば大丈夫」という発想からの脱却と脅威を直視する姿勢

今のセキュリティ対策に求められるのは「これを入れれば大丈夫」という発想からの脱却と脅威を直視する姿勢

過度な期待は禁物、EDRだけを過信しないこれからのセキュリティ対策とは

過度な期待は禁物、EDRだけを過信しないこれからのセキュリティ対策とは

巧妙に進化したランサムウェア攻撃、対策には何が必要なのか

巧妙に進化したランサムウェア攻撃、対策には何が必要なのか

ラテラルムーブメントを止めろ 最新の脅威動向と対策を解説

ラテラルムーブメントを止めろ 最新の脅威動向と対策を解説

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:SB C&S株式会社、ヴイエムウェア株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2022年8月18日

アスタリスク・リサーチ

アスタリスク・リサーチ

ヴイエムウェア

ヴイエムウェア SB C&S

SB C&S

ヴイエムウェア

ヴイエムウェア